Address Resolution Protocol (ARP) l’avvelenamento è un attacco che comporta l’invio di messaggi ARP contraffatti su una rete locale. È anche conosciuto come ARP spoofing, ARP poison routing e ARP cache poisoning.

Questi attacchi tentano di deviare il traffico dall’host originariamente previsto a un utente malintenzionato. ARP poisoning fa questo associando l’indirizzo MAC (Media Access Control) dell’attaccante con l’indirizzo IP della destinazione. Funziona solo contro le reti che utilizzano ARP.

ARP poisoning è un tipo di attacco man-in-the-middle che può essere utilizzato per fermare il traffico di rete, modificarlo o intercettarlo. La tecnica viene spesso utilizzata per avviare ulteriori offensive, come il dirottamento di sessione o il denial-of-service.

Prima di poter capire cos’è l’avvelenamento da ARP, è importante avere un solido background sul protocollo ARP. Prima di poter parlare del protocollo ARP, abbiamo bisogno di eseguire il backup solo un po ‘ oltre e parlare della suite di protocollo Internet.

La suite di protocollo Internet

Quando si apre il browser web sul telefono, i memi e le immagini del gatto vengono consegnati a voi quasi istantaneamente e con poco sforzo, rendendo il processo sembra semplice.

Può sembrare come se il telefono e il server che ospita le immagini del gatto sono collegati come due tazze su una stringa, e che come due bambini che giocano telefono, l’immagine del gatto viaggia solo lungo alcuni fili e appare sul telefono come il suono di una voce sopra la stringa. Data la prevalenza di wifi e dati in questi giorni, può anche sembrare che l’immagine del gatto viaggi in qualche modo attraverso l’etere.

Naturalmente, questo non è il caso. Il viaggio dell’immagine del gatto è in realtà piuttosto complesso, viaggiando attraverso un sistema multistrato che è meglio approssimato con il modello di suite di protocollo Internet:

- The application layer – A livello di applicazione, né voi, il browser web o il software del server sono veramente consapevoli di come l’immagine gatto ottenuto consegnato a voi. Non sai quanti router hanno attraversato i dati per l’immagine del gatto o se ha viaggiato su connessioni wireless. Tutto quello che sai è che hai fatto clic su un link e che l’immagine del gatto è venuta da te.

- Lo strato di trasporto – Con lo strato di trasporto, otteniamo un po ‘ sotto il cofano.Il livello di trasporto è responsabile della creazione di una connessione tra il client (il telefono) e il server che ospita il sito web. Il livello di trasporto tiene d’occhio la connessione e cerca errori, ma non si preoccupa di come i dati vengono spostati tra il client e il server.

- Il software internet layer-Internet layer è responsabile dello spostamento dei dati tra le reti. Non si preoccupa dei dati dell’immagine del gatto e li tratta allo stesso modo in cui tratterebbe i dati per un ebook sulla chimica. Una volta che il software di livello Internet porta i dati dell’immagine del gatto alla rete locale, lo passa al software di livello di collegamento.

- Il software link layer-Link layer sposta i dati in entrata e in uscita all’interno della rete locale. Prende i dati per l’immagine del gatto dal software di livello Internet e li consegna al dispositivo.

Ciascuno dei livelli precedenti può avere una serie di protocolli diversi che li attraversano per completare i loro lavori. Questo pasticcio di un sistema funziona in qualche modo coeso per portare l’immagine del gatto dal server allo schermo del telefono.

Che cos’è l’ARP (Address Resolution Protocol)?

L’ARP (Address Resolution Protocol) è semplicemente uno di questi protocolli. Viene utilizzato per scoprire quale indirizzo del livello di collegamento, ad esempio un indirizzo MAC, corrisponde a un determinato indirizzo del livello Internet per una macchina fisica. Questi sono generalmente indirizzi IPv4.

Poiché IPv4 è ancora il protocollo Internet più comunemente utilizzato, ARP generalmente colma il divario tra indirizzi IPv4 a 32 bit e indirizzi MAC a 48 bit. Funziona in entrambe le direzioni.

La relazione tra un dato indirizzo MAC e il suo indirizzo IP viene mantenuta in una tabella nota come ARP cache. Quando un pacchetto diretto verso un host su una LAN arriva al gateway, il gateway utilizza ARP per associare il MAC o l’indirizzo host fisico con il suo indirizzo IP correlato.

L’host cerca quindi attraverso la sua cache ARP. Se individua l’indirizzo corrispondente, l’indirizzo viene utilizzato per convertire il formato e la lunghezza del pacchetto. Se l’indirizzo corretto non viene trovato, ARP invierà un pacchetto di richiesta che chiede ad altre macchine sulla rete locale se conoscono l’indirizzo corretto. Se una macchina risponde con l’indirizzo, la cache ARP viene aggiornata con esso nel caso in cui ci siano richieste future dalla stessa fonte.

Che cos’è l’avvelenamento da ARP?

Ora che hai capito di più sul protocollo sottostante, possiamo coprire l’avvelenamento da ARP in modo più approfondito. Il protocollo ARP è stato sviluppato per essere efficiente, il che ha portato a una grave mancanza di sicurezza nella sua progettazione. Ciò rende relativamente facile per qualcuno montare questi attacchi, purché possano accedere alla rete locale del loro obiettivo.

L’avvelenamento da ARP comporta l’invio di pacchetti di risposta ARP contraffatti a un gateway tramite la rete locale. Gli aggressori in genere utilizzano strumenti di spoofing come Arpspoof o Arppoison per rendere il lavoro facile. Impostano l’indirizzo IP dello strumento in modo che corrisponda all’indirizzo del loro target. Lo strumento esegue quindi la scansione della LAN di destinazione per gli indirizzi IP e MAC dei suoi host.

Una volta che l’attaccante ha gli indirizzi degli host, inizia a inviare pacchetti ARP contraffatti sulla rete locale agli host. I messaggi fraudolenti dicono ai destinatari che l’indirizzo MAC dell’attaccante deve essere collegato all’indirizzo IP della macchina che stanno prendendo di mira.

Ciò comporta che i destinatari aggiornino la loro cache ARP con l’indirizzo dell’attaccante. Quando i destinatari comunicano con la destinazione in futuro, i loro messaggi verranno effettivamente inviati all’attaccante.

A questo punto, l’attaccante è segretamente nel mezzo delle comunicazioni e può sfruttare questa posizione per leggere il traffico e rubare i dati. L’attaccante può anche modificare i messaggi prima di arrivare al bersaglio, o addirittura interrompere completamente le comunicazioni.

Gli aggressori possono utilizzare queste informazioni per montare ulteriori attacchi, come denial-of-service o dirottamento di sessione:

- Denial-of-service-Questi attacchi possono collegare un certo numero di indirizzi IP separati per l’indirizzo MAC di un obiettivo. Se un numero sufficiente di indirizzi invia richieste alla destinazione, può essere sovraccaricato dal traffico, che interrompe il suo servizio e lo rende inutilizzabile.

- Sessione Hijacking-ARP spoofing può essere sfruttato per rubare ID di sessione, che gli hacker utilizzano per ottenere l’ingresso in sistemi e account. Una volta che hanno accesso, possono lanciare tutti i tipi di caos contro i loro obiettivi.

Come rilevare l’avvelenamento da ARP

L’avvelenamento da ARP può essere rilevato in diversi modi. È possibile utilizzare il prompt dei comandi di Windows, un analizzatore di pacchetti open source come Wireshark o opzioni proprietarie come XArp.

Prompt dei comandi

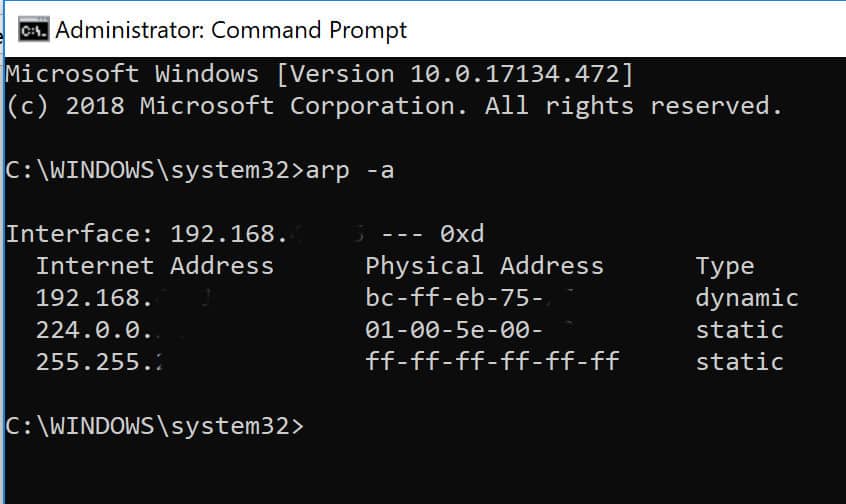

Se sospetti di soffrire di un attacco di avvelenamento da ARP, puoi controllare il prompt dei comandi. Innanzitutto, apri il prompt dei comandi come amministratore. Il modo più semplice è premere il tasto Windows per aprire il menu start. Digitare “cmd”, quindi premere Crtl, Maiusc e Invio allo stesso tempo.

Questo farà apparire Prompt dei comandi, anche se potrebbe essere necessario fare clic su Sì per dare il permesso app per apportare modifiche. Nella riga di comando, immettere:

arp-a

Questo ti darà la tabella ARP:

*Gli indirizzi nell’immagine sopra sono stati parzialmente oscurati per motivi di privacy.*

La tabella mostra gli indirizzi IP nella colonna di sinistra e gli indirizzi MAC nel mezzo. Se la tabella contiene due indirizzi IP diversi che condividono lo stesso indirizzo MAC, probabilmente stai subendo un attacco di avvelenamento da ARP.

Ad esempio, supponiamo che la tabella ARP contenga un numero di indirizzi diversi. Quando si esegue la scansione attraverso di esso, si può notare che due degli indirizzi IP hanno lo stesso indirizzo fisico. Si potrebbe vedere qualcosa come questo nella tabella ARP se si sono effettivamente avvelenato:

Indirizzo Internet Indirizzo Fisico

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Come si può vedere, sia il primo che il terzo indirizzi MAC partita. Ciò indica che il proprietario dell’indirizzo IP 192.168.0.106 è molto probabilmente l’attaccante.

Altre opzioni

Wireshark può essere utilizzato per rilevare l’avvelenamento da ARP analizzando i pacchetti, anche se i passaggi sono al di fuori dello scopo di questo tutorial e probabilmente meglio lasciare a coloro che hanno esperienza con il programma.

I rilevatori di avvelenamento ARP commerciali come XArp semplificano il processo. Possono darti avvisi quando inizia l’avvelenamento da ARP, il che significa che gli attacchi vengono rilevati prima e il danno può essere ridotto al minimo.

Come prevenire l’avvelenamento da ARP

È possibile utilizzare diversi metodi per prevenire l’avvelenamento da ARP, ognuno con i propri positivi e negativi. Questi includono voci ARP statiche, crittografia, VPN e sniffing dei pacchetti.

Voci ARP statiche

Questa soluzione comporta molti overhead amministrativi ed è consigliata solo per reti più piccole. Si tratta di aggiungere una voce ARP per ogni macchina su una rete in ogni singolo computer.

Mappare le macchine con set di indirizzi IP e MAC statici aiuta a prevenire attacchi di spoofing, poiché le macchine possono ignorare le risposte ARP. Sfortunatamente, questa soluzione può solo proteggerti da attacchi più semplici.

Crittografia

Protocolli come HTTPS e SSH possono anche aiutare a ridurre le probabilità di successo di un attacco di avvelenamento da ARP. Quando il traffico è crittografato, l’utente malintenzionato dovrebbe passare alla fase aggiuntiva di ingannare il browser del bersaglio nell’accettare un certificato illegittimo. Tuttavia, tutti i dati trasmessi al di fuori di questi protocolli saranno ancora vulnerabili.

VPN

Una VPN può essere una difesa ragionevole per gli individui, ma in genere non sono adatti per le organizzazioni più grandi. Se è solo una singola persona che effettua una connessione potenzialmente pericolosa, come l’utilizzo del wifi pubblico in un aeroporto, una VPN crittograferà tutti i dati che viaggiano tra il client e il server di uscita. Questo aiuta a tenerli al sicuro, perché un utente malintenzionato sarà solo in grado di vedere il testo cifrato.

È una soluzione meno fattibile a livello organizzativo, perché le connessioni VPN dovrebbero essere a posto tra ciascun computer e ciascun server. Non solo questo sarebbe complesso da configurare e mantenere, ma la crittografia e la decrittografia su quella scala ostacolerebbero anche le prestazioni della rete.

Filtri pacchetti

Questi filtri analizzano ogni pacchetto che viene inviato attraverso una rete. Possono filtrare e bloccare i pacchetti dannosi, così come quelli i cui indirizzi IP sono sospetti. I filtri dei pacchetti possono anche dire se un pacchetto afferma di provenire da una rete interna quando ha effettivamente origine esternamente, contribuendo a ridurre le possibilità che un attacco abbia successo.

Protezione della rete da avvelenamento da ARP

Se si desidera che la rete sia sicura dalla minaccia di avvelenamento da ARP, il piano migliore è una combinazione degli strumenti di prevenzione e rilevamento sopra menzionati. I metodi di prevenzione tendono ad avere difetti in determinate situazioni, quindi anche l’ambiente più sicuro può trovarsi sotto attacco.

Se sono attivi anche strumenti di rilevamento, saprai dell’avvelenamento da ARP non appena inizia. Finché l’amministratore di rete è pronto ad agire una volta avvisato, in genere è possibile arrestare questi attacchi prima che molti danni è fatto.

Related post: Come prevenire attacchi di spoofing

Image design basato su ARP Spoofing da 0x55534C sotto CC3.0