Address Resolution Protocol (ARP) forgiftning er et angrep som innebærer å sende falske ARP meldinger over et lokalt nettverk. Det er også kjent SOM arp spoofing, ARP poison routing og ARP cache forgiftning.

disse angrepene forsøker å avlede trafikk fra sin opprinnelig tiltenkte vert til en angriper i stedet. ARP forgiftning gjør dette ved å knytte angriperens Media Access Control (MAC) adresse MED ip-adressen til målet. Det fungerer bare mot nettverk som bruker ARP.

arp forgiftning er en type man-in-the-middle angrep som kan brukes til å stoppe nettverkstrafikk, endre det, eller avskjære det. Teknikken brukes ofte til å starte ytterligere offensiver, for eksempel økt kapring eller denial-of-service.

Før du kan forstå HVA ARP-forgiftning er, er det viktig å ha en solid bakgrunn PÅ ARP-protokollen. Før VI kan snakke OM ARP-protokollen, må vi sikkerhetskopiere litt lenger og snakke Om Internet protocol suite.

Internet protocol suite

når du åpner nettleseren på telefonen, blir memes og cat-bildene levert til deg nesten øyeblikkelig og med liten innsats, noe som gjør prosessen enkel.

det kan virke som om telefonen og serveren som er vert for kattbildene, er koblet som to kopper på en streng, og det som to barn som spiller telefon, reiser kattbildet bare langs noen ledninger og vises på telefonen som lyden av en stemme over strengen. Gitt utbredelsen av wifi og data i disse dager, kan det til og med virke som kattbildet på en eller annen måte reiser over eteren.

selvfølgelig er dette ikke tilfelle. Cat pictures reise er faktisk ganske komplisert, reiser over et flerlags system som er best tilnærmet Med Internet protocol suite-modellen:

- applikasjonslaget – på applikasjonslaget er verken du, nettleseren din eller serverprogramvaren virkelig klar over hvordan kattbildet ble levert til deg. Du vet ikke hvor mange rutere dataene for kattbildet gikk gjennom, eller om det reiste over trådløse tilkoblinger. Alt du vet er at du klikket på en lenke og at kattbildet kom til deg.

- transportlaget – med transportlaget kommer vi litt under hetten.Transport layer er ansvarlig for å etablere en forbindelse mellom klienten (telefonen din) og serveren som er vert for nettstedet. Transportlaget holder øye med tilkoblingen og ser etter feil, men det bryr seg ikke om hvordan dataene flyttes mellom klienten og serveren.

- the internet layer-Internett layer programvare er ansvarlig for å flytte data mellom nettverkene. Det bryr seg ikke om kattens bildedata og behandler det samme som det ville behandle data for en ebok om kjemi. Når internet layer-programvaren bringer cat-bildedataene til ditt lokale nettverk, gir det det til link layer-programvaren.

- link layer – Link layer-programvaren flytter både inngående og utgående data i ditt lokale nettverk. Det tar data for katten bildet fra internett layer programvare og leverer dem til enheten.

Hvert av de ovennevnte lagene kan ha en rekke forskjellige protokoller som kjører gjennom dem for å fullføre jobbene sine. Dette rotet av et system fungerer på en eller annen måte sammenhengende for å bringe kattbildet fra serveren til telefonens skjerm.

Hva er Address Resolution Protocol (ARP)?

address resolution protocol (ARP) er ganske enkelt en av disse protokollene. Det brukes til å oppdage hvilken koblingslagadresse, for EKSEMPEL EN MAC-adresse, tilsvarer en gitt internettlagadresse for en fysisk maskin. Dette er Vanligvis IPv4-adresser.

Siden IPv4 fortsatt er den mest brukte internettprotokollen, brer ARP generelt gapet mellom 32-biters IPv4-adresser og 48-biters MAC-adresser. Det fungerer i begge retninger.

forholdet mellom EN GITT MAC-adresse og DENS IP-adresse holdes i en tabell kjent som ARP-hurtigbufferen. Når en pakke på vei mot en vert på ET LAN kommer til gatewayen, bruker gatewayen ARP til å knytte MAC eller fysisk vertsadresse med sin korrelerende IP-adresse.

verten søker deretter GJENNOM SIN ARP-cache. Hvis den finner den tilsvarende adressen, brukes adressen til å konvertere formatet og pakkelengden. HVIS riktig adresse ikke er funnet, SENDER ARP ut en forespørselspakke som spør andre maskiner på det lokale nettverket om de vet riktig adresse. Hvis en maskin svarer med adressen, OPPDATERES ARP-hurtigbufferen med DEN i tilfelle det er fremtidige forespørsler fra samme kilde.

HVA ER arp forgiftning?

Nå som du forstår mer om den underliggende protokollen, kan VI dekke arp forgiftning i mer dybde. Arp-protokollen ble utviklet for å være effektiv, noe som førte til en alvorlig mangel på sikkerhet i designen. Dette gjør det relativt enkelt for noen å montere disse angrepene, så lenge de kan få tilgang til det lokale nettverket av målet.

arp-forgiftning innebærer å sende smidde arp-svarpakker til en gateway over det lokale nettverket. Attackers bruker vanligvis spoofing verktøy som Arpspoof eller Arppoison for å gjøre jobben enkel. DE angir ip-adressen til verktøyet for å matche adressen til målet. Verktøyet skanner deretter målet LAN FOR IP-og MAC-adressene til sine verter.

Når angriperen har adressene til vertene, begynner de å sende smidde ARP-pakker over det lokale nettverket til vertene. De falske meldingene forteller mottakerne at angriperens MAC-adresse skal være koblet TIL ip-adressen til maskinen de målretter mot.

dette resulterer i at mottakerne oppdaterer ARP-hurtigbufferen med angriperens adresse. Når mottakerne kommuniserer med målet i fremtiden, vil meldingene faktisk bli sendt til angriperen i stedet.

på dette punktet er angriperen hemmelig midt i kommunikasjonen og kan utnytte denne posisjonen til å lese trafikken og stjele data. Angriperen kan også endre meldinger før de kommer til målet, eller til og med stoppe kommunikasjonen helt.

Angripere kan bruke denne informasjonen til å montere ytterligere angrep, som tjenestenekt eller øktkapring:

- Denial-of-service-disse angrepene kan koble en rekke separate IP-adresser TIL MAC-adressen til et mål. Hvis nok adresser sender forespørsler til målet, kan det bli overbelastet av trafikk, noe som forstyrrer tjenesten og gjør den ubrukelig.

- Økt Kapring-ARP-spoofing kan utnyttes for å stjele økt-Ider, som hackere bruker for å få tilgang til systemer og kontoer. Når de har tilgang, kan de starte alle slags kaos mot sine mål.

hvordan oppdage arp forgiftning

arp forgiftning kan påvises på flere forskjellige måter. Du kan bruke Windows ‘ Kommandoprompt, en åpen kildekode-pakkeanalysator som Wireshark, eller proprietære alternativer som XArp.

Kommandoprompt

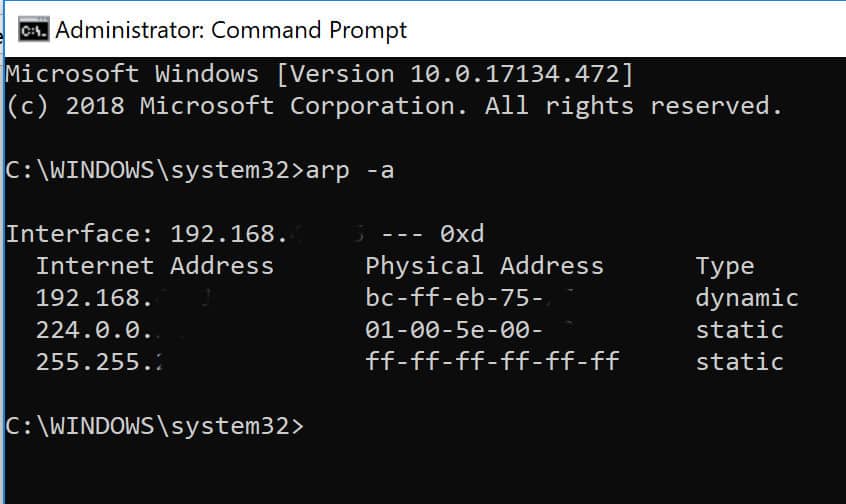

hvis du mistenker at du kan lide AV ET ARP-forgiftningsangrep, kan du sjekke Inn Kommandoprompt. Først åpner Du Kommandoprompt som administrator. Den enkleste måten er å trykke På Windows-tasten for å åpne start-menyen. Skriv inn «cmd», trykk Deretter Crtl, Shift og Enter samtidig.

Dette vil få Opp Ledetekst, selv om du kanskje må klikke Ja for å gi app tillatelse til å gjøre endringer. I kommandolinjen skriver du inn:

arp-a

DETTE vil gi DEG arp-tabellen:

*adressene i bildet ovenfor har blitt delvis mørklagt av personvernhensyn.*

tabellen viser IP-adressene i venstre kolonne og MAC-adresser i midten. Hvis tabellen inneholder to FORSKJELLIGE IP-adresser som deler SAMME MAC-adresse, gjennomgår du sannsynligvis ET arp-forgiftningsangrep.

la oss for eksempel si AT arp-tabellen inneholder en rekke forskjellige adresser. Når DU skanner gjennom DET, kan du legge merke til at TO AV IP-adressene har samme fysiske adresse. DU kan se noe slikt i arp-tabellen hvis du faktisk blir forgiftet:

Fysisk Adresse på Internett

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

som du kan se, samsvarer både den første og den tredje mac-adressene. Dette indikerer at eieren AV 192.168.0.106 IP-adressen er mest sannsynlig angriperen.

Andre alternativer

Wireshark kan brukes til å oppdage arp forgiftning ved å analysere pakkene, selv om trinnene er utenfor omfanget av denne opplæringen og sannsynligvis best overlatt til de som har erfaring med programmet.

Kommersielle arp-forgiftningsdetektorer som XArp gjør prosessen enklere. De kan gi deg varsler når arp-forgiftning begynner, noe som betyr at angrep oppdages tidligere og skade kan minimeres.

slik forhindrer DU arp-forgiftning

du kan bruke flere metoder for å forhindre arp-forgiftning, hver med sine egne positive og negative. Disse inkluderer statiske arp-oppføringer, kryptering, Vpn-Er og pakkesniffing.

Statiske arp-oppføringer

denne løsningen innebærer mye administrativ overhead og anbefales kun for mindre nettverk. DET innebærer å legge TIL EN ARP-oppføring for hver maskin på et nettverk i hver enkelt datamaskin.

Kartlegging av maskinene med sett med statiske IP-og MAC-adresser bidrar til å forhindre spoofing-angrep, fordi maskinene kan ignorere arp-svar. Dessverre kan denne løsningen bare beskytte deg mot enklere angrep.

Kryptering

Protokoller som HTTPS og SSH kan også bidra til å redusere sjansene for et vellykket arp-forgiftningsangrep. Når trafikken er kryptert, må angriperen gå til det ekstra trinnet for å lure målets nettleser til å akseptere et ulovlig sertifikat. Imidlertid vil alle data som overføres utenfor disse protokollene fortsatt være sårbare.

Vpn

EN VPN kan være et rimelig forsvar for enkeltpersoner, men DE er generelt ikke egnet for større organisasjoner. Hvis DET bare er en enkelt person som gjør en potensielt farlig tilkobling, for eksempel å bruke offentlig wifi på en flyplass, vil EN VPN kryptere alle dataene som reiser mellom klienten og utgangsserveren. Dette bidrar til å holde dem trygge, fordi en angriper bare vil kunne se chifferteksten.

DET er en mindre mulig løsning på organisasjonsnivå, fordi VPN-tilkoblinger må være på plass mellom hver datamaskin og hver server. Ikke bare vil dette være komplisert å sette opp og vedlikeholde, men kryptering og dekryptering på den skalaen vil også hindre nettverkets ytelse.

Pakkefiltre

disse filtrene analyserer hver pakke som sendes over et nettverk. De kan filtrere ut og blokkere ondsinnede pakker, så vel som DE SOM HAR IP-adresser som er mistenkelige. Pakkefiltre kan også fortelle om en pakke hevder å komme fra et internt nettverk når det faktisk stammer eksternt, og bidrar til å redusere sjansene for at et angrep lykkes.

Beskytte nettverket MOT arp forgiftning

hvis du vil at nettverket skal være sikker fra trusselen OM arp forgiftning, den beste planen er en kombinasjon av de ovennevnte forebygging og gjenkjenning verktøy. Forebyggingsmetodene har en tendens til å ha feil i visse situasjoner, så selv det sikreste miljøet kan finne seg under angrep.

hvis aktive deteksjonsverktøy også er på plass, vil DU vite OM arp-forgiftning så snart den begynner. Så lenge nettverksadministratoren er rask til å handle når varslet, kan du vanligvis slå av disse angrepene før mye skade er gjort.

Relatert innlegg: hvordan forhindre spoofing angrep

Bildedesign basert PÅ ARP Spoofing av 0x55534C UNDER CC3. 0