Address Resolution Protocol (ARP) myrkytys on hyökkäys, jossa lähetetään väärennettyjä ARP viestejä lähiverkossa. Sitä kutsutaan myös ARP-huijaukseksi, ARP-myrkkyreititykseksi ja ARP-kätkömyrkytykseksi.

näillä hyökkäyksillä yritetään ohjata liikennettä sen alun perin tarkoitetusta isännästä hyökkääjään. ARP-myrkytys tekee tämän liittämällä hyökkääjän Media Access Control (MAC) – osoitteen kohteen IP-osoitteeseen. Se toimii vain ARP: tä käyttäviä verkkoja vastaan.

ARP-myrkytys on mies keskellä-tyyppinen hyökkäys, jolla voidaan pysäyttää verkkoliikenne, muuttaa sitä tai siepata se. Tekniikkaa käytetään usein uusien hyökkäysten aloittamiseen, kuten istuntokaappaukseen tai palvelunestohyökkäykseen.

ennen kuin voi ymmärtää, mitä ARP-myrkytys on, on tärkeää saada vankka tausta ARP-protokollasta. Ennen kuin voimme puhua ARP-protokollasta, meidän on varmuuskopioitava vielä hieman ja puhuttava Internet-protokollapaketista.

Internet protocol suite

kun avaat puhelimen verkkoselaimen, meemit ja kissakuvat välittyvät sinulle lähes välittömästi ja vähällä vaivalla, jolloin prosessi näyttää yksinkertaiselta.

voi näyttää siltä, että puhelin ja kissakuvia isännöivä palvelin ovat yhteydessä toisiinsa kuin kaksi kuppia narulla, ja että kuin kaksi puhelinta leikkivää lasta, kissakuva vain kulkee joitakin johtoja pitkin ja ilmestyy puhelimeesi kuin ääni narun päällä. Ottaen huomioon yleisyys wifi ja data näinä päivinä, se voi jopa tuntua kissakuva jotenkin matkustaa yli eetterin.

näin ei tietenkään ole. Kissakuvan matka on itse asiassa melko monimutkainen, sillä se kulkee monikerroksisessa järjestelmässä, joka on parhaiten approksimoitu Internet protocol suite-mallin avulla.:

- sovelluskerros – sovelluskerroksessa et sinä, verkkoselaimesi tai palvelinohjelmisto ole todella tietoinen siitä, miten kissakuva on toimitettu sinulle. Et tiedä, montako reititintä kissakuvan tiedot menivät läpi, vai kulkiko se langattomien yhteyksien kautta. Tiedät vain, että klikkasit linkkiä ja kissakuva tuli sinulle.

- kuljetuskerros – kuljetuskerroksella päästään hieman konepellin alle.Transport layer on vastuussa yhteyden luomisesta asiakkaan (puhelimen) ja palvelimen, joka isännöi verkkosivuilla. Kuljetuskerros pitää yhteyttä silmällä ja etsii virheitä, mutta se ei välitä siitä, miten tietoja siirretään asiakkaan ja palvelimen välillä.

- internet layer – Internet layer-ohjelmisto vastaa tiedon siirtämisestä verkkojen välillä. Se ei välitä kissakuvan tiedoista ja kohtelee sitä samalla tavalla kuin se kohtelisi tietoja kemiaa käsittelevään ebook-kirjaan. Kun internet layer-ohjelmisto tuo kissakuvan tiedot lähiverkkoon, se luovuttaa sen link layer-ohjelmistolle.

- link layer – Link layer-ohjelmisto siirtää sekä saapuvia että lähteviä tietoja lähiverkossa. Se ottaa tiedot kissakuvan internet layer-ohjelmistosta ja toimittaa ne laitteellesi.

jokaisella yllä olevalla kerroksella voi olla joukko erilaisia protokollia, jotka kulkevat niiden läpi suorittaakseen työnsä. Tämä järjestelmän sotku toimii jotenkin yhtenäisesti niin, että kissakuva tuodaan palvelimelta puhelimen näytölle.

mikä on Address Resolution Protocol (Arp)?

address resolution protocol (ARP) on yksinkertaisesti yksi näistä protokollista. Sitä käytetään selvittämään, mikä linkkikerroksen osoite, kuten MAC-osoite, vastaa fyysisen koneen tiettyä internet-tason osoitetta. Nämä ovat yleensä IPv4-osoitteita.

koska IPv4 on edelleen yleisimmin käytetty internet-protokolla, ARP yleensä kuroo umpeen 32-bittisten IPv4-osoitteiden ja 48-bittisten MAC-osoitteiden välisen kuilun. Se toimii molempiin suuntiin.

tietyn MAC-osoitteen ja sen IP-osoitteen suhdetta pidetään ARP-välimuistina tunnetussa taulukossa. Kun paketti menossa kohti isäntä LAN saa yhdyskäytävän, yhdyskäytävä käyttää ARP liittää MAC tai fyysinen isäntä osoite sen korreloiva IP-osoite.

isäntä käy sitten läpi ARP-välimuistinsa. Jos se paikantaa vastaavan osoitteen, osoitetta käytetään formaatin ja Paketin pituuden muuntamiseen. Jos oikeaa osoitetta ei löydy, ARP lähettää pyyntöpaketin, jossa kysytään muilta lähiverkon koneilta, tietävätkö he oikean osoitteen. Jos kone vastaa osoitteella, ARP-välimuisti päivitetään sillä siltä varalta, että samasta lähteestä tulee tulevia pyyntöjä.

mitä ARP-myrkytys on?

nyt kun ymmärrät enemmän taustalla olevasta protokollasta, voimme käsitellä ARP-myrkytystä syvällisemmin. ARP-protokolla kehitettiin tehokkaaksi, mikä johti vakavaan tietoturvapuutteeseen sen suunnittelussa. Näin jonkun on suhteellisen helppo tehdä näitä hyökkäyksiä, kunhan hän pääsee käsiksi kohteensa lähiverkkoon.

ARP-myrkytykseen liittyy väärennettyjen ARP-vastauspakettien lähettäminen yhdyskäytävään paikallisverkon kautta. Hyökkääjät käyttävät tyypillisesti huijaustyökaluja, kuten Arpspoof tai Arppoison, tehdäkseen työstä helppoa. He asettivat työkalun IP-osoitteen vastaamaan kohteensa osoitetta. Työkalu skannaa kohde lähiverkon IP-ja MAC-osoitteet isännät.

kun hyökkääjällä on isäntien osoitteet, he alkavat lähettää väärennettyjä ARP-paketteja paikallisverkon kautta isännille. Huijausviesteissä kerrotaan vastaanottajille, että hyökkääjän MAC-osoite pitäisi liittää heidän kohteensa koneen IP-osoitteeseen.

tämä johtaa siihen, että vastaanottajat päivittävät ARP-välimuistinsa hyökkääjän osoitteella. Kun vastaanottajat kommunikoivat kohteen kanssa tulevaisuudessa, heidän viestinsä lähetetään todellisuudessa hyökkääjälle.

tässä vaiheessa hyökkääjä on salaa keskellä viestintää ja voi hyödyntää tätä asemaa liikenteen lukemiseen ja datan varastamiseen. Hyökkääjä voi myös muuttaa viestejä ennen kuin ne pääsevät kohteeseen, tai jopa pysäyttää viestiyhteydet kokonaan.

hyökkääjät voivat käyttää näitä tietoja tehdäkseen uusia hyökkäyksiä, kuten palvelunestohyökkäyksiä tai istuntokaappauksia:

- palvelunestohyökkäykset-nämä hyökkäykset voivat yhdistää useita erillisiä IP-osoitteita kohteen MAC-osoitteeseen. Jos kohteelle lähetetään tarpeeksi osoitteita, se voi ylikuormittua liikenteen, mikä häiritsee sen palvelua ja tekee siitä käyttökelvottoman.

- Session Hijacking – ARP-huijausta voi hyödyntää sessiotunnusten varastamiseen, joita hakkerit käyttävät päästäkseen järjestelmiin ja tileille. Kun he pääsevät sisään, he voivat tehdä tuhojaan kohteitaan vastaan.

ARP-myrkytyksen havaitseminen

ARP-myrkytyksen voi havaita usealla eri tavalla. Voit käyttää Windowsin komentokehotetta, avoimen lähdekoodin pakettianalysaattoria, kuten Wireshark, tai omia vaihtoehtoja, kuten XArp.

komentokehote

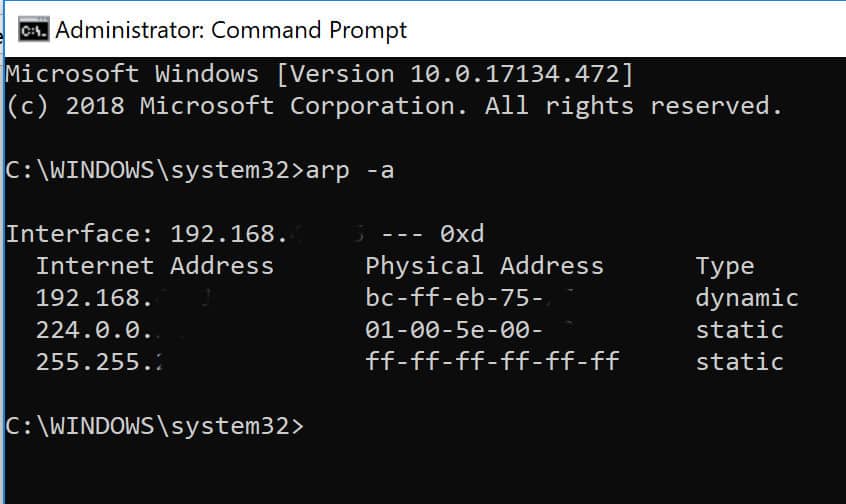

jos epäilet kärsiväsi ARP-myrkytyskohtauksesta, voit tarkistaa komentokehotteesta. Ensimmäinen, avaa komentorivi järjestelmänvalvojana. Helpoin tapa on avata Käynnistä-valikko painamalla Windows-näppäintä. Kirjoita ”cmd”, paina Crtl, Shift ja Enter samanaikaisesti.

tämä avaa komentokehotteen, vaikka saatat joutua valitsemaan Kyllä antaaksesi sovellukselle luvan tehdä muutoksia. Kirjoita komentoriville:

arp-a

näin saadaan ARP-taulukko:

*yllä olevan kuvan osoitteet on osittain pimennetty yksityisyyssyistä.*

taulukossa on IP-osoitteet vasemmassa sarakkeessa ja MAC-osoitteet keskellä. Jos taulukossa on kaksi eri IP-osoitetta, joilla on sama MAC-osoite, olet todennäköisesti ARP-myrkytyshyökkäyksen kohteena.

esimerkkinä voidaan sanoa, että ARP-taulukossasi on useita eri osoitteita. Kun skannaat sen läpi, saatat huomata, että kahdella IP-osoitteista on sama fyysinen osoite. Saatat nähdä ARP-taulukossasi jotain tällaista, Jos sinut todella myrkytetään:

Internet-osoite fyysinen osoite

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-DC-39-ab

kuten näette, sekä ensimmäinen että kolmas MAC-osoite täsmäävät. Tämä osoittaa, että 192.168.0.106 IP-osoitteen omistaja on mitä todennäköisimmin hyökkääjä.

muita vaihtoehtoja

WIRESHARKIA voidaan käyttää ARP-myrkytyksen havaitsemiseen pakettien analysoinnin avulla, vaikka vaiheet eivät kuulu tämän opetusohjelman piiriin ja ne on luultavasti parasta jättää niille, joilla on kokemusta ohjelmasta.

kaupalliset ARP-myrkytysilmaisimet, kuten XArp, helpottavat prosessia. He voivat antaa hälytyksiä, kun ARP-myrkytys alkaa, mikä tarkoittaa, että hyökkäykset havaitaan aikaisemmin ja vahingot voidaan minimoida.

miten estää ARP-myrkytys

voit käyttää useita menetelmiä ARP-myrkytyksen ehkäisemiseksi, joista jokaisella on omat positiiviset ja negatiiviset puolensa. Näitä ovat staattiset ARP-merkinnät, salaus, VPN: t ja pakettien nuuskinta.

staattiset ARP-merkinnät

tähän ratkaisuun liittyy paljon hallinnollisia yleiskustannuksia ja sitä suositellaan vain pienemmille verkoille. Siinä lisätään ARP-merkintä jokaisesta verkon koneesta jokaiseen yksittäiseen tietokoneeseen.

koneiden kartoittaminen staattisilla IP-ja MAC-osoitteilla auttaa estämään huijaushyökkäyksiä, koska koneet voivat sivuuttaa ARP-vastaukset. Valitettavasti tämä ratkaisu voi vain suojata yksinkertaisemmilta hyökkäyksiltä.

salaus

protokollat, kuten HTTPS ja SSH, voivat myös vähentää onnistuneen ARP-myrkytyshyökkäyksen mahdollisuutta. Kun liikenne on salattu, hyökkääjän olisi mentävä lisävaiheeseen huijaamalla kohteen selain hyväksymään laiton varmenne. Kuitenkin kaikki näiden protokollien ulkopuolella siirretyt tiedot ovat edelleen haavoittuvia.

VPN

VPN voi olla kohtuullinen puolustus yksilöille, mutta ne eivät yleensä sovellu suuremmille organisaatioille. Jos kyseessä on vain yksittäinen henkilö, joka muodostaa mahdollisesti vaarallisen yhteyden, kuten käyttää julkista wifi-yhteyttä lentokentällä, VPN salaa kaikki asiakkaan ja poistumispalvelimen välillä kulkevat tiedot. Tämä auttaa pitämään ne turvassa, koska hyökkääjä pystyy näkemään vain salakirjoituksen.

se on organisaatiotasolla vähemmän toteuttamiskelpoinen ratkaisu, koska VPN-yhteyksien pitäisi olla käytössä jokaisen tietokoneen ja palvelimen välillä. Sen lisäksi, että tämä olisi monimutkaista perustaa ja ylläpitää, salaaminen ja salauksen purkaminen tässä mittakaavassa myös haittaisi verkon suorituskykyä.

Pakettisuodattimet

nämä suodattimet analysoivat jokaisen verkon kautta lähetettävän paketin. Ne voivat suodattaa ja estää haitalliset paketit sekä ne, joiden IP-osoitteet ovat epäilyttäviä. Pakettisuodattimet voivat myös kertoa, jos paketti väittää tulevan sisäisestä verkosta, kun se todella on peräisin ulkoisesti, mikä auttaa vähentämään hyökkäyksen onnistumisen mahdollisuuksia.

verkkosi suojaaminen ARP-myrkytykseltä

jos haluat verkostosi olevan turvassa ARP-myrkytyksen uhalta, paras suunnitelma on edellä mainittujen ehkäisy-ja havaitsemisvälineiden yhdistelmä. Ehkäisymenetelmissä on tietyissä tilanteissa yleensä puutteita, joten turvallisinkin ympäristö voi joutua hyökkäyksen kohteeksi.

jos käytössä on myös aktiivisia tunnistusvälineitä, ARP-myrkytyksestä saa tietää heti, kun se alkaa. Niin kauan kuin verkon ylläpitäjä on nopea toimimaan kerran hälytetty, voit yleensä sammuttaa nämä hyökkäykset ennen kuin paljon vahinkoa on tehty.

Related post: How to prevent spoofing attacks

Image design based on ARP Spoofing by 0x55534c under CC3. 0