Address Resolution Protocol (ARP) poisoning é um ataque que envolve o envio de mensagens ARP falsificadas em uma rede local. Também é conhecido como ARP spoofing, ARP poison routing e ARP cache poisoning.

esses ataques tentam desviar o tráfego de seu host originalmente pretendido para um invasor. O envenenamento por ARP faz isso associando o endereço MAC (Media Access Control) do invasor ao endereço IP do alvo. Ele só funciona contra redes que usam ARP.O envenenamento por ARP é um tipo de ataque man-in-the-middle que pode ser usado para parar o tráfego da rede, alterá-lo ou interceptá-lo. A técnica é frequentemente usada para iniciar outras ofensivas, como sequestro de sessão ou negação de serviço.

Antes de entender o que é envenenamento por ARP, é importante ter um fundo sólido no protocolo ARP. Antes que possamos falar sobre o protocolo ARP, precisamos fazer backup um pouco mais e falar sobre o pacote de Protocolo da Internet.

o Internet protocol suite

quando você abre o navegador da Web em seu telefone, os memes e imagens de gato são entregues a você quase instantaneamente e com pouco esforço, fazendo com que o processo pareça simples.

pode parecer que seu telefone e o servidor que hospeda as fotos do gato estão conectados como duas xícaras em uma corda, e que, como duas crianças brincando de telefone, a imagem do gato apenas viaja ao longo de alguns fios e aparece em seu telefone como o som de uma voz sobre a corda. Dada a prevalência de wifi e dados nos dias de hoje, pode até parecer que a imagem do Gato de alguma forma viaja pelo éter.

claro, este não é o caso. A jornada da imagem do gato é realmente bastante complexa, viajando por um sistema de várias camadas que é melhor aproximado com o modelo do Internet protocol suite:

- a camada de aplicativos – na camada de aplicativos, nem você, seu navegador da web ou o software do servidor estão realmente cientes de como a imagem do gato foi entregue a você. Você não sabe quantos roteadores os dados para a imagem cat passaram ou se ela viajou por conexões sem fio. Tudo o que você sabe é que você clicou em um link e que a imagem do gato veio até você.

- a camada de transporte-com a camada de transporte, ficamos um pouco sob o capô.A camada de transporte é responsável por estabelecer uma conexão entre o cliente (seu telefone) e o servidor que hospeda o site. A camada de transporte fica de olho na conexão e procura erros, mas não se importa com a forma como os dados são movidos entre o cliente e o servidor.

- o software internet layer-Internet layer é responsável pela movimentação de dados entre as redes. Não se importa com os dados da imagem do gato e trata-os da mesma forma que trataria os dados de um ebook sobre química. Uma vez que o software de camada de internet traz os dados de imagem cat para sua rede local, ele os Entrega ao software de camada de link.

- o Software link layer-Link layer move dados internos e externos dentro da sua rede local. Ele pega os dados da imagem do gato do software da camada da internet e os Entrega ao seu dispositivo.

cada uma das camadas acima pode ter um monte de protocolos diferentes em execução através deles para completar seus trabalhos. Essa bagunça de um sistema de alguma forma funciona de forma coesa para trazer a imagem do gato do servidor para a tela do seu telefone.

Qual é o protocolo de resolução de endereço (Arp)?

o protocolo de resolução de endereços (ARP) é simplesmente um desses protocolos. Ele é usado para descobrir qual endereço de camada de link, Como um endereço MAC, corresponde a um determinado endereço de camada da Internet para uma máquina física. Geralmente são endereços IPv4.

como o IPv4 ainda é o protocolo de internet mais comumente usado, o ARP geralmente preenche a lacuna entre endereços IPv4 de 32 bits e endereços MAC de 48 bits. Funciona em ambas as direções.

a relação entre um determinado endereço MAC e seu endereço IP é mantida em uma tabela conhecida como cache ARP. Quando um pacote indo em direção a um host em uma LAN chega ao gateway, o gateway usa ARP para associar o Mac ou endereço de host físico com seu endereço IP correlacionado.

o host, em seguida, procura através de seu cache ARP. Se localizar o endereço correspondente, o endereço será usado para converter o formato e o comprimento do pacote. Se o endereço correto não for encontrado, o ARP enviará um pacote de solicitação que perguntará a outras máquinas na rede local se elas souberem o endereço correto. Se uma máquina responder com o endereço, o cache ARP será atualizado com ele, caso haja solicitações futuras da mesma fonte.

o que é envenenamento por ARP?Agora que você entende mais sobre o protocolo subjacente, podemos cobrir o envenenamento por ARP com mais profundidade. O protocolo ARP foi desenvolvido para ser eficiente, o que levou a uma séria falta de segurança em seu projeto. Isso torna relativamente fácil para alguém montar esses ataques, desde que possa acessar a rede local de seu alvo.

o envenenamento por ARP envolve o envio de pacotes de resposta ARP forjados para um gateway pela rede local. Os invasores normalmente usam ferramentas de falsificação como Arpspoof ou Arppoison para facilitar o trabalho. Eles definem o endereço IP da ferramenta para corresponder ao endereço de seu destino. A ferramenta então verifica a LAN de destino para os endereços IP e MAC de seus hosts.

uma vez que o invasor tem os endereços dos hosts, eles começam a enviar pacotes ARP forjados pela rede local para os hosts. As mensagens fraudulentas informam aos destinatários que o endereço MAC do invasor deve estar conectado ao endereço IP da máquina que eles estão direcionando.

isso resulta na atualização do cache ARP dos destinatários com o endereço do invasor. Quando os destinatários se comunicarem com o alvo no futuro, suas mensagens serão realmente enviadas ao invasor.

neste ponto, o invasor está secretamente no meio das comunicações e pode aproveitar essa posição para ler o tráfego e roubar dados. O invasor também pode alterar as mensagens antes de chegar ao alvo ou até mesmo interromper completamente as comunicações.

os invasores podem usar essas informações para montar outros ataques, como negação de serviço ou sequestro de sessão:

- negação de Serviço – esses ataques podem vincular vários endereços IP separados ao endereço MAC de um destino. Se endereços suficientes estiverem enviando solicitações para o destino, ele pode ficar sobrecarregado pelo tráfego, o que interrompe seu serviço e o torna inutilizável.

- sequestro de sessão-a falsificação de ARP pode ser aproveitada para roubar IDs de sessão, que os hackers usam para obter entrada em sistemas e contas. Uma vez que eles têm acesso, eles podem lançar todos os tipos de estragos contra seus alvos.

como detectar envenenamento por ARP

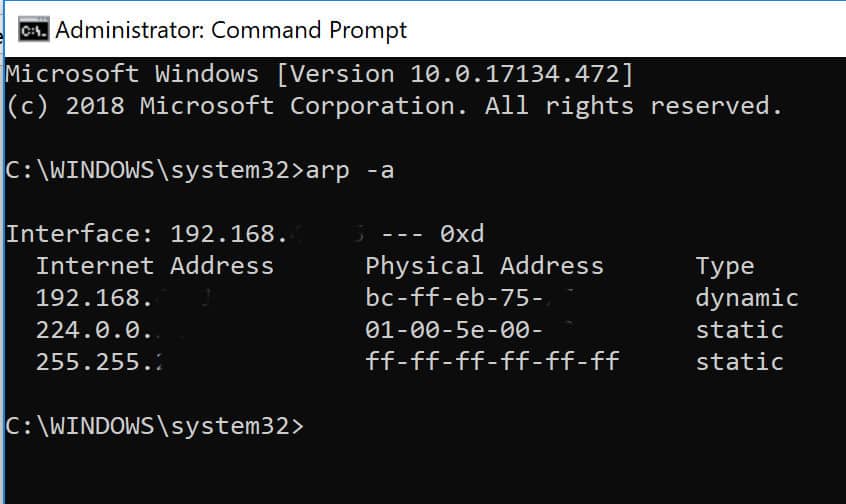

o envenenamento por ARP pode ser detectado de várias maneiras diferentes. Você pode usar o Prompt de comando do Windows, um analisador de pacotes de código aberto, como o Wireshark, ou opções proprietárias, como o XArp.

prompt de comando

se você suspeitar que pode estar sofrendo de um ataque de envenenamento por ARP, você pode verificar no Prompt de comando. Primeiro, abra o Prompt de comando como administrador. A maneira mais fácil é pressionar a tecla Windows para abrir o menu Iniciar. Digite “cmd”, pressione Crtl, Shift e Enter ao mesmo tempo.

isso abrirá o Prompt de comando, embora você possa ter que clicar em Sim para dar permissão ao aplicativo para fazer alterações. Na linha de comando, digite:

arp-a

Isto irá dar-lhe a tabela ARP:

*Os endereços na imagem acima foram parcialmente ocultado por razões de privacidade.*

a tabela mostra os endereços IP na coluna da esquerda e os endereços MAC no meio. Se a tabela contiver dois endereços IP diferentes que compartilham o mesmo endereço MAC, provavelmente você está passando por um ataque de envenenamento por ARP.

como exemplo, digamos que sua tabela ARP contenha vários endereços diferentes. Quando você faz a varredura através dele, você pode notar que dois dos endereços IP têm o mesmo endereço físico. Você pode ver algo como isso em sua tabela ARP se você realmente estão sendo envenenados:

Internet Endereço Físico, Endereço de

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Como você pode ver, o primeiro e o terceiro endereços MAC correspondem. Isso indica que o proprietário do endereço IP 192.168.0.106 é provavelmente o invasor.

Outras opções

Wireshark pode ser usado para detectar envenenamento ARP analisando os pacotes, embora as etapas estão fora do escopo deste tutorial, e provavelmente o melhor da esquerda para aqueles que têm experiência com o programa.

Detectores comerciais de envenenamento por ARP, como o XArp, facilitam o processo. Eles podem fornecer alertas quando o envenenamento por ARP começa, o que significa que os ataques são detectados mais cedo e os danos podem ser minimizados.

como prevenir o envenenamento por ARP

você pode usar vários métodos para prevenir o envenenamento por ARP, cada um com seus próprios positivos e negativos. Isso inclui entradas ARP estáticas, criptografia, VPNs e sniffing de pacotes.

entradas ARP estáticas

esta solução envolve muita sobrecarga administrativa e é recomendada apenas para redes menores. Envolve adicionar uma entrada ARP para cada máquina em uma rede em cada computador individual.

mapear as máquinas com conjuntos de endereços IP e Mac estáticos ajuda a evitar ataques de spoofing, porque as máquinas podem ignorar as respostas ARP. Infelizmente, esta solução só pode protegê-lo de ataques mais simples.

criptografia

protocolos como HTTPS e SSH também podem ajudar a reduzir as chances de um ataque bem-sucedido de envenenamento por ARP. Quando o tráfego é criptografado, o invasor teria que ir para a etapa adicional de enganar o navegador do alvo para aceitar um certificado ilegítimo. No entanto, quaisquer dados transmitidos fora desses protocolos ainda serão vulneráveis.

VPNs

uma VPN pode ser uma defesa razoável para os indivíduos, mas geralmente não é adequada para organizações maiores. Se for apenas uma única pessoa fazendo uma conexão potencialmente perigosa, como usar WiFi público em um aeroporto, uma VPN criptografará todos os dados que viajam entre o cliente e o servidor de saída. Isso ajuda a mantê-los seguros, porque um invasor só poderá ver o texto cifrado.

é uma solução menos viável no nível organizacional, porque as conexões VPN precisariam estar no lugar entre cada computador e cada servidor. Isso não apenas seria complexo de configurar e manter, mas criptografar e descriptografar nessa escala também prejudicaria o desempenho da rede.

Filtros de pacotes

estes filtros analisam cada pacote que é enviado através de uma rede. Eles podem filtrar e bloquear pacotes maliciosos, bem como aqueles cujos endereços IP são suspeitos. Os filtros de pacotes também podem dizer se um pacote afirma vir de uma rede interna quando realmente se origina externamente, ajudando a reduzir as chances de um ataque ser bem-sucedido.

protegendo sua rede contra envenenamento por ARP

se você deseja que sua rede fique segura contra a ameaça de envenenamento por ARP, o melhor plano é uma combinação das ferramentas de prevenção e detecção mencionadas acima. Os métodos de prevenção tendem a ter falhas em certas situações, portanto, mesmo o ambiente mais seguro pode estar sob ataque.

se Ferramentas de detecção ativas também estiverem no lugar, você saberá sobre o envenenamento por ARP assim que começar. Contanto que o administrador da rede seja rápido em agir uma vez alertado, você geralmente pode encerrar esses ataques antes que muitos danos sejam causados.

postagem relacionada: como evitar ataques de spoofing

Design de imagem baseado em Spoofing ARP por 0X55534C sob CC3.0