Address Resolution Protocol (ARP) Poisoning ist ein Angriff, bei dem gefälschte ARP-Nachrichten über ein lokales Netzwerk gesendet werden. Es ist auch bekannt als ARP Spoofing, ARP Poison Routing und ARP Cache Poisoning.

Diese Angriffe versuchen, den Datenverkehr von seinem ursprünglich vorgesehenen Host zu einem Angreifer umzuleiten. ARP Poisoning tut dies, indem es die MAC-Adresse (Media Access Control) des Angreifers mit der IP-Adresse des Ziels verknüpft. Es funktioniert nur gegen Netzwerke, die ARP verwenden.

ARP-Poisoning ist eine Art Man-in-the-Middle-Angriff, mit dem Netzwerkverkehr gestoppt, geändert oder abgefangen werden kann. Die Technik wird häufig verwendet, um weitere Offensiven zu initiieren, wie Session-Hijacking oder Denial-of-Service.

Bevor Sie verstehen können, was ARP-Vergiftung ist, ist es wichtig, einen soliden Hintergrund zum ARP-Protokoll zu haben. Bevor wir über das ARP-Protokoll sprechen können, müssen wir noch ein bisschen weiter gehen und über die Internet Protocol Suite sprechen.

Die Internetprotokollsuite

Wenn Sie den Webbrowser auf Ihrem Telefon öffnen, werden Ihnen die Meme und Katzenbilder fast sofort und mit geringem Aufwand zugestellt, sodass der Vorgang einfach erscheint.

Es kann so aussehen, als ob Ihr Telefon und der Server, auf dem die Katzenbilder gehostet werden, wie zwei Tassen an einer Schnur verbunden sind, und dass das Katzenbild wie zwei Kinder, die Telefon spielen, nur entlang einiger Drähte wandert und erscheint auf Ihrem Telefon wie der Klang einer Stimme über die Schnur. Angesichts der Verbreitung von WLAN und Daten in diesen Tagen scheint es sogar so, als würde das Katzenbild irgendwie durch den Äther reisen.

Das ist natürlich nicht der Fall. Die Reise des Katzenbildes ist eigentlich ziemlich komplex und führt über ein mehrschichtiges System, das am besten mit dem Internet Protocol Suite-Modell angenähert werden kann:

- Die Anwendungsschicht – Auf der Anwendungsschicht wissen weder Sie, Ihr Webbrowser noch die Serversoftware wirklich, wie das Katzenbild an Sie geliefert wurde. Sie wissen nicht, wie viele Router die Daten für das Cat-Bild durchlaufen haben oder ob sie über drahtlose Verbindungen übertragen wurden. Alles, was Sie wissen, ist, dass Sie auf einen Link geklickt haben und dass das Katzenbild zu Ihnen gekommen ist.

- Die Transportschicht – Mit der Transportschicht kommen wir ein wenig unter die Haube.Die Transportschicht ist für den Aufbau einer Verbindung zwischen dem Client (Ihrem Telefon) und dem Server verantwortlich, der die Website hostet. Die Transportschicht behält die Verbindung im Auge und sucht nach Fehlern, kümmert sich jedoch nicht darum, wie die Daten zwischen Client und Server verschoben werden.

- Die Internet Layer – Internet Layer-Software ist für das Verschieben von Daten zwischen den Netzwerken verantwortlich. Es kümmert sich nicht um die Daten des Katzenbildes und behandelt es genauso, wie es Daten für ein E-Book über Chemie behandeln würde. Sobald die Internet-Layer-Software die Cat-Bilddaten in Ihr lokales Netzwerk bringt, übergibt sie sie an die Link-Layer-Software.

- Die Link Layer – Link Layer Software verschiebt sowohl eingehende als auch ausgehende Daten innerhalb Ihres lokalen Netzwerks. Es nimmt die Daten für das Katzenbild aus der Internet-Layer-Software und liefert sie an Ihr Gerät.

Jede der oben genannten Ebenen kann eine Reihe verschiedener Protokolle durchlaufen, um ihre Aufgaben zu erledigen. Dieses Durcheinander eines Systems funktioniert irgendwie zusammenhängend, um das Katzenbild vom Server auf den Bildschirm Ihres Telefons zu bringen.

Was ist das Address Resolution Protocol (ARP)?

Das Address Resolution Protocol (ARP) ist einfach eines dieser Protokolle. Es wird verwendet, um herauszufinden, welche Link-Layer-Adresse, z. B. eine MAC-Adresse, einer bestimmten Internet-Layer-Adresse für eine physische Maschine entspricht. Dies sind in der Regel IPv4-Adressen.

Da IPv4 immer noch das am häufigsten verwendete Internetprotokoll ist, schließt ARP im Allgemeinen die Lücke zwischen 32-Bit-IPv4-Adressen und 48-Bit-MAC-Adressen. Es funktioniert in beide Richtungen.

Die Beziehung zwischen einer bestimmten MAC-Adresse und ihrer IP-Adresse wird in einer Tabelle gespeichert, die als ARP-Cache bezeichnet wird. Wenn ein Paket in Richtung eines Hosts in einem LAN zum Gateway gelangt, verwendet das Gateway ARP, um die MAC- oder physische Hostadresse mit seiner korrelierenden IP-Adresse zu verknüpfen.

Der Host durchsucht dann seinen ARP-Cache. Wenn es die entsprechende Adresse findet, wird die Adresse verwendet, um das Format und die Paketlänge zu konvertieren. Wenn die richtige Adresse nicht gefunden wird, sendet ARP ein Anforderungspaket, das andere Computer im lokalen Netzwerk fragt, ob sie die richtige Adresse kennen. Wenn eine Maschine mit der Adresse antwortet, wird der ARP-Cache damit aktualisiert, falls zukünftige Anforderungen von derselben Quelle vorliegen.

Was ist ARP-Vergiftung?

Nachdem Sie nun mehr über das zugrunde liegende Protokoll verstanden haben, können wir die ARP-Vergiftung eingehender behandeln. Das ARP-Protokoll wurde entwickelt, um effizient zu sein, was zu einem ernsthaften Mangel an Sicherheit in seinem Design führte. Dies macht es für jemanden relativ einfach, diese Angriffe zu starten, solange er auf das lokale Netzwerk seines Ziels zugreifen kann.

ARP Poisoning beinhaltet das Senden gefälschter ARP-Antwortpakete an ein Gateway über das lokale Netzwerk. Angreifer verwenden in der Regel Spoofing-Tools wie Arpspoof oder Arppoison, um die Arbeit zu erleichtern. Sie legen die IP-Adresse des Tools so fest, dass sie mit der Adresse ihres Ziels übereinstimmt. Das Tool durchsucht dann das Ziel-LAN nach den IP- und MAC-Adressen seiner Hosts.

Sobald der Angreifer die Adressen der Hosts hat, beginnt er, gefälschte ARP-Pakete über das lokale Netzwerk an die Hosts zu senden. Die betrügerischen Nachrichten teilen den Empfängern mit, dass die MAC-Adresse des Angreifers mit der IP-Adresse des Computers verbunden sein sollte, auf den sie abzielen.

Dies führt dazu, dass die Empfänger ihren ARP-Cache mit der Adresse des Angreifers aktualisieren. Wenn die Empfänger in Zukunft mit dem Ziel kommunizieren, werden ihre Nachrichten stattdessen tatsächlich an den Angreifer gesendet.

Zu diesem Zeitpunkt befindet sich der Angreifer heimlich in der Mitte der Kommunikation und kann diese Position nutzen, um den Datenverkehr zu lesen und Daten zu stehlen. Der Angreifer kann auch Nachrichten ändern, bevor sie zum Ziel gelangen, oder sogar die Kommunikation vollständig stoppen.

Angreifer können diese Informationen verwenden, um weitere Angriffe wie Denial-of-Service oder Session-Hijacking durchzuführen:

- Denial-of–Service – Diese Angriffe können eine Reihe von separaten IP-Adressen mit der MAC-Adresse eines Ziels verknüpfen. Wenn genügend Adressen Anforderungen an das Ziel senden, kann es durch Datenverkehr überlastet werden, wodurch der Dienst unterbrochen und unbrauchbar wird.

- Session–Hijacking – ARP-Spoofing kann genutzt werden, um Sitzungs-IDs zu stehlen, mit denen Hacker Zugang zu Systemen und Konten erhalten. Sobald sie Zugriff haben, können sie alle Arten von Chaos gegen ihre Ziele auslösen.

So erkennen Sie eine ARP-Vergiftung

ARP-Vergiftungen können auf verschiedene Arten erkannt werden. Sie können die Windows-Eingabeaufforderung, einen Open-Source-Paketanalysator wie Wireshark oder proprietäre Optionen wie XArp verwenden.

Eingabeaufforderung

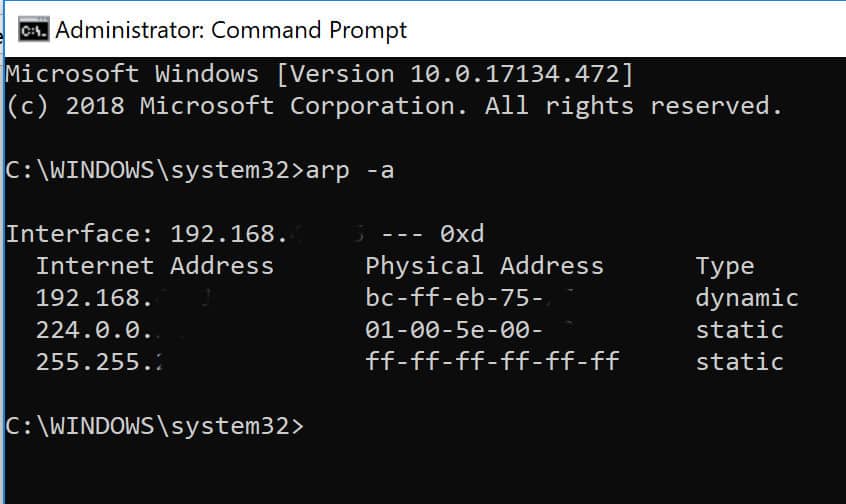

Wenn Sie vermuten, dass Sie an einer ARP-Vergiftung leiden, können Sie die Eingabeaufforderung einchecken. Öffnen Sie zunächst die Eingabeaufforderung als Administrator. Am einfachsten ist es, die Windows-Taste zu drücken, um das Startmenü zu öffnen. Geben Sie „cmd“ ein und drücken Sie gleichzeitig Strg, Umschalt und Eingabetaste.

Dadurch wird die Eingabeaufforderung angezeigt, obwohl Sie möglicherweise auf Ja klicken müssen, um der App die Berechtigung zum Vornehmen von Änderungen zu erteilen. Geben Sie in der Befehlszeile Folgendes ein:

arp -a

Dies gibt Ihnen die ARP-Tabelle:

* Die Adressen im obigen Bild wurden aus Datenschutzgründen teilweise verdunkelt.*

Die Tabelle zeigt die IP-Adressen in der linken Spalte und die MAC-Adressen in der Mitte. Wenn die Tabelle zwei verschiedene IP-Adressen enthält, die dieselbe MAC-Adresse verwenden, wird wahrscheinlich ein ARP-Poisoning-Angriff ausgeführt.

Angenommen, Ihre ARP-Tabelle enthält eine Reihe verschiedener Adressen. Wenn Sie es durchsuchen, stellen Sie möglicherweise fest, dass zwei der IP-Adressen dieselbe physische Adresse haben. Möglicherweise sehen Sie in Ihrer ARP-Tabelle Folgendes, wenn Sie tatsächlich vergiftet werden:

Internetadresse Physische Adresse

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Wie Sie sehen können, stimmen sowohl die erste als auch die dritte MAC-Adresse überein. Dies zeigt an, dass der Besitzer der IP-Adresse 192.168.0.106 höchstwahrscheinlich der Angreifer ist.

Andere Optionen

Wireshark kann verwendet werden, um eine ARP-Vergiftung durch Analyse der Pakete zu erkennen, obwohl die Schritte außerhalb des Umfangs dieses Lernprogramms liegen und wahrscheinlich am besten denjenigen überlassen werden, die Erfahrung mit dem Programm haben.

Kommerzielle ARP-Vergiftungsdetektoren wie XArp erleichtern den Prozess. Sie können Sie warnen, wenn eine ARP-Vergiftung beginnt, was bedeutet, dass Angriffe früher erkannt und Schäden minimiert werden können.

So verhindern Sie eine ARP-Vergiftung

Sie können verschiedene Methoden anwenden, um eine ARP-Vergiftung zu verhindern, von denen jede ihre eigenen positiven und negativen Auswirkungen hat. Dazu gehören statische ARP-Einträge, Verschlüsselung, VPNs und Packet Sniffing.

Statische ARP-Einträge

Diese Lösung ist mit einem hohen administrativen Aufwand verbunden und wird nur für kleinere Netzwerke empfohlen. Dabei wird jedem einzelnen Computer ein ARP-Eintrag für jede Maschine in einem Netzwerk hinzugefügt.

Das Zuordnen der Maschinen mit Sätzen statischer IP- und MAC-Adressen hilft, Spoofing-Angriffe zu verhindern, da die Maschinen ARP-Antworten ignorieren können. Leider kann diese Lösung Sie nur vor einfacheren Angriffen schützen.

Verschlüsselung

Protokolle wie HTTPS und SSH können ebenfalls dazu beitragen, die Wahrscheinlichkeit eines erfolgreichen ARP-Poisoning-Angriffs zu verringern. Wenn der Datenverkehr verschlüsselt ist, müsste der Angreifer den zusätzlichen Schritt ausführen, den Browser des Ziels dazu zu bringen, ein illegitimes Zertifikat zu akzeptieren. Alle Daten, die außerhalb dieser Protokolle übertragen werden, sind jedoch weiterhin anfällig.

VPNs

Ein VPN kann eine vernünftige Verteidigung für Einzelpersonen sein, aber sie sind im Allgemeinen nicht für größere Organisationen geeignet. Wenn es sich nur um eine einzelne Person handelt, die eine potenziell gefährliche Verbindung herstellt, z. B. über öffentliches WLAN an einem Flughafen, verschlüsselt ein VPN alle Daten, die zwischen dem Client und dem Exit-Server übertragen werden. Dies hilft, sie zu schützen, da ein Angreifer nur den Chiffretext sehen kann.

Auf organisatorischer Ebene ist dies eine weniger praktikable Lösung, da VPN-Verbindungen zwischen jedem Computer und jedem Server bestehen müssten. Dies wäre nicht nur komplex einzurichten und zu warten, sondern das Verschlüsseln und Entschlüsseln in diesem Maßstab würde auch die Leistung des Netzwerks beeinträchtigen.

Paketfilter

Diese Filter analysieren jedes Paket, das über ein Netzwerk gesendet wird. Sie können bösartige Pakete sowie solche, deren IP-Adressen verdächtig sind, herausfiltern und blockieren. Paketfilter können auch erkennen, ob ein Paket behauptet, von einem internen Netzwerk zu stammen, wenn es tatsächlich extern stammt, was dazu beiträgt, die Wahrscheinlichkeit eines erfolgreichen Angriffs zu verringern.

Schutz Ihres Netzwerks vor ARP-Vergiftung

Wenn Sie möchten, dass Ihr Netzwerk vor der Gefahr einer ARP-Vergiftung geschützt ist, ist der beste Plan eine Kombination der oben genannten Präventions- und Erkennungstools. Die Präventionsmethoden weisen in bestimmten Situationen tendenziell Fehler auf, sodass selbst die sicherste Umgebung angegriffen werden kann.

Wenn auch aktive Erkennungswerkzeuge vorhanden sind, werden Sie über ARP-Vergiftungen informiert, sobald sie beginnen. Solange Ihr Netzwerkadministrator nach der Benachrichtigung schnell handelt, können Sie diese Angriffe im Allgemeinen abschalten, bevor großer Schaden angerichtet wird.

Related post: So verhindern Sie Spoofing-Angriffe

Bilddesign basierend auf ARP-Spoofing von 0x55534C unter CC3.0