Address Resolution Protocol (ARP) a mérgezés olyan támadás, amely hamisított ARP üzenetek küldésével jár helyi hálózaton keresztül. ARP spoofing, ARP poison routing és ARP cache mérgezés néven is ismert.

ezek a támadások megpróbálják átirányítani a forgalmat az eredetileg tervezett gazdagépről egy támadóra. Az ARP-mérgezés ezt úgy teszi, hogy a támadó Media Access Control (MAC) címét társítja a cél IP-címéhez. Csak az ARP-t használó hálózatok ellen működik.

az ARP-mérgezés egyfajta ember a közepén támadás, amely felhasználható a hálózati forgalom leállítására, megváltoztatására vagy elfogására. A technikát gyakran használják további támadások megindítására, például munkamenet-eltérítésre vagy szolgáltatásmegtagadásra.

mielőtt megértené, mi az ARP mérgezés, fontos, hogy szilárd háttérrel rendelkezzen az ARP protokollon. Mielőtt az ARP protokollról beszélhetnénk, egy kicsit tovább kell mennünk, és beszélnünk kell az Internet protocol suite-ról.

az Internet protocol suite

amikor megnyitja a webböngészőt a telefonján, a mémek és a macskaképeket szinte azonnal és kevés erőfeszítéssel szállítják Önnek, így a folyamat egyszerűnek tűnik.

úgy tűnhet, mintha a telefon és a szerver, amely otthont ad a macska képek vannak csatlakoztatva, mint két csésze egy húr, és hogy mint két gyerek játszik telefon, a macska kép csak utazik mentén néhány vezetékek és megjelenik a telefonon, mint a hang egy hang a húr. Figyelembe véve a wifi és az adatok elterjedtségét manapság, úgy tűnhet, hogy a macskakép valahogy áthalad az éteren.

természetesen ez nem így van. A macskakép útja valójában meglehetősen összetett, többrétegű rendszeren halad át, amely a legjobban megközelíti az Internet protocol suite modellt:

- az alkalmazásréteg – az alkalmazásrétegnél sem Ön, sem a webböngészője, sem a szerver szoftver nem igazán tudja, hogy a macskakép hogyan került hozzád. Nem tudja, hány útválasztón mentek keresztül a macskaképhez tartozó adatok, vagy hogy vezeték nélküli kapcsolatokon keresztül haladtak-e. Csak annyit tudsz, hogy rákattintottál egy linkre, és a macska kép jött hozzád.

- a szállítási réteg – a szállítási réteggel egy kicsit a motorháztető alá kerülünk.A szállítási réteg felelős a kapcsolat létrehozásáért az ügyfél (a telefon) és a webhelyet tároló szerver között. A szállítási réteg szemmel tartja a kapcsolatot, és keresi a hibákat, de nem érdekli, hogy az adatok hogyan mozognak az ügyfél és a szerver között.

- az internet layer – az Internet layer szoftver felelős az adatok hálózatok közötti mozgatásáért. Nem törődik a macskakép adataival,és ugyanúgy kezeli, mint egy kémiai e-könyv adatait. Miután az internet layer szoftver hozza a macska kép adatait a helyi hálózathoz, átadja azt a link layer szoftvernek.

- a link layer – Link layer szoftver mind a bejövő, mind a kimenő adatokat mozgatja a helyi hálózaton belül. Ez veszi az adatokat a macska képet az internet layer szoftver és szállítja azokat a készülékre.

a fenti rétegek mindegyikén egy csomó különböző protokoll futhat át rajtuk, hogy befejezzék munkájukat. Ez a rendetlenség a rendszer valahogy működik összetartóan, hogy a macska képet a szerver a telefon képernyőjén.

mi az Address Resolution Protocol (Arp)?

az address resolution protocol (ARP) egyszerűen az egyik ilyen protokoll. Arra használják, hogy felfedezzék, melyik linkréteg-cím, például egy MAC-cím, megfelel egy adott internetes réteg-címnek egy fizikai gépen. Ezek általában IPv4 címek.

mivel az IPv4 továbbra is a leggyakrabban használt internetprotokoll, az ARP általában áthidalja a 32 bites IPv4 és a 48 bites MAC címek közötti szakadékot. Mindkét irányban működik.

az adott MAC-cím és IP-címe közötti kapcsolatot egy ARP-gyorsítótár néven ismert táblázat tárolja. Amikor egy LAN-on lévő gazdagép felé tartó csomag eljut az átjáróhoz, az átjáró ARP segítségével társítja a MAC vagy a fizikai gazdagép címét a korreláló IP-címéhez.

ezután a gazdagép az ARP gyorsítótárán keresztül keres. Ha megtalálja a megfelelő címet, akkor a cím a formátum és a csomag hosszának konvertálására szolgál. Ha a megfelelő cím nem található, az ARP küld egy kéréscsomagot, amely megkérdezi a helyi hálózat többi gépét, hogy tudják-e a helyes címet. Ha egy gép válaszol a címmel, az ARP gyorsítótár frissül vele, ha ugyanazon forrásból további kérések érkeznek.

mi az ARP mérgezés?

most, hogy jobban megérti az alapul szolgáló protokollt, részletesebben lefedhetjük az ARP mérgezést. Az ARP protokollt hatékonynak fejlesztették ki, ami a tervezés során a biztonság komoly hiányához vezetett. Ez viszonylag egyszerűvé teszi valakinek ezeket a támadásokat, mindaddig, amíg hozzáférhet a célpont helyi hálózatához.

az ARP-mérgezés magában foglalja a hamisított ARP-válaszcsomagok küldését egy átjárónak a helyi hálózaton keresztül. A támadók általában olyan hamisító eszközöket használnak, mint az Arpspoof vagy az Arppoison, hogy megkönnyítsék a munkát. Az eszköz IP-címét úgy állítják be, hogy megfeleljen a cél címének. Az eszköz ezután megkeresi a cél LAN-t a gazdagépek IP-és MAC-címei után.

miután a támadó megszerezte a gazdagépek címét, hamis ARP csomagokat küld a helyi hálózaton keresztül a gazdagépeknek. A csalárd üzenetek azt mondják a címzetteknek, hogy a támadó MAC-címének kapcsolódnia kell a megcélzott gép IP-címéhez.

ennek eredményeként a címzettek frissítik ARP gyorsítótárukat a támadó címével. Amikor a címzettek a jövőben kommunikálnak a célponttal, üzeneteiket valójában a támadónak küldik el.

ezen a ponton a támadó titokban a kommunikáció közepén van, és kihasználhatja ezt a pozíciót a forgalom olvasására és az adatok ellopására. A támadó megváltoztathatja az üzeneteket, mielőtt elérné a célt, vagy akár teljesen leállíthatja a kommunikációt.

a támadók ezt az információt további támadások, például szolgáltatásmegtagadás vagy munkamenet-eltérítés végrehajtására használhatják:

- szolgáltatásmegtagadás – ezek a támadások számos különálló IP-címet összekapcsolhatnak a cél MAC-címével. Ha elegendő cím küld kéréseket a célpontnak, akkor a forgalom túlterhelheti, ami megzavarja a szolgáltatást, és használhatatlanná teszi.

- Session Hijacking – az ARP spoofing felhasználható munkamenet-azonosítók ellopására, amelyeket a hackerek a rendszerekbe és fiókokba való belépéshez használnak. Amint hozzáférnek, mindenféle pusztítást indíthatnak a célpontjaik ellen.

az ARP-mérgezés kimutatása

az ARP-mérgezés többféle módon kimutatható. Használhatja a Windows parancssorát, egy nyílt forráskódú csomagelemzőt, például a Wireshark – ot, vagy saját opciókat, például az XArp-t.

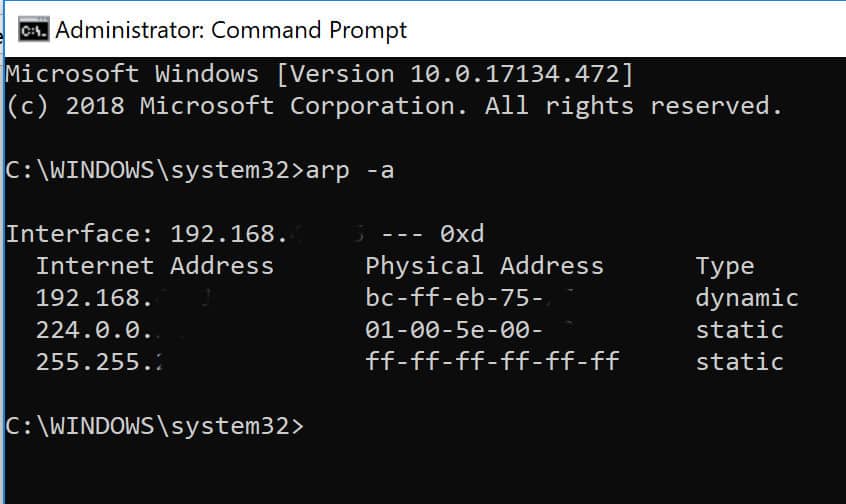

Parancssor

ha gyanítja, hogy ARP-mérgezési támadásban szenved, ellenőrizheti Parancssor. Először nyissa meg a parancssort rendszergazdaként. A legegyszerűbb módja a Windows gomb megnyomása a start menü megnyitásához. Írja be a “cmd” parancsot, majd nyomja meg egyszerre a Crtl, a Shift és az Enter billentyűt.

ez megjelenik Parancssor, bár lehet, hogy az Igen gombra kell kattintania, hogy engedélyt adjon az alkalmazásnak a változtatásokra. A parancssorba írja be:

arp-a

ez megadja az ARP táblázatot:

*a fenti képen szereplő címeket adatvédelmi okokból részben elsötétítették.*

a táblázat az IP-címeket mutatja a bal oldali oszlopban, a MAC-címeket pedig középen. Ha a táblázat két különböző IP-címet tartalmaz, amelyek ugyanazt a MAC-címet használják, akkor valószínűleg ARP-mérgezési támadás alatt áll.

például tegyük fel, hogy az ARP tábla számos különböző címet tartalmaz. Amikor átvizsgálja, észreveheti, hogy két IP-címnek ugyanaz a fizikai címe. Lehet, hogy valami ilyesmit lát az ARP táblázatában, ha valóban megmérgezik:

internetcím Fizikai cím

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-DC-39-ab

mint látható, mind az első, mind a harmadik MAC-cím megegyezik. Ez azt jelzi, hogy a 192.168.0.106 IP-cím tulajdonosa valószínűleg a támadó.

egyéb lehetőségek

a Wireshark használható az ARP-mérgezés kimutatására a csomagok elemzésével, bár a lépések kívül esnek ezen oktatóanyag hatókörén, és valószínűleg a legjobb, ha azokat bízza meg, akik tapasztalattal rendelkeznek a programmal.

a kereskedelmi ARP-mérgezési detektorok, például az XArp megkönnyítik a folyamatot. Figyelmeztetéseket adhatnak, amikor az ARP mérgezés megkezdődik, ami azt jelenti, hogy a támadásokat korábban észlelik, és a károk minimalizálhatók.

hogyan lehet megelőzni az ARP mérgezést

számos módszert használhat az ARP mérgezés megelőzésére, mindegyiknek megvan a maga pozitív és negatív hatása. Ezek közé tartoznak a statikus ARP bejegyzések, a titkosítás, a VPN-ek és a csomagszippantás.

statikus ARP bejegyzések

ez a megoldás sok adminisztrációs költséget jelent, és csak kisebb hálózatokhoz ajánlott. Ez magában foglalja egy ARP bejegyzés hozzáadását a hálózat minden gépéhez minden egyes számítógéphez.

a gépek statikus IP-és MAC-címekkel történő leképezése segít megelőzni a hamisító támadásokat, mivel a gépek figyelmen kívül hagyhatják az ARP-válaszokat. Sajnos ez a megoldás csak megvédi Önt az egyszerűbb támadásoktól.

titkosítás

az olyan protokollok, mint a HTTPS és az SSH, szintén csökkenthetik a sikeres ARP-mérgezési támadás esélyét. Ha a forgalom titkosítva van, a támadónak további lépést kell tennie, hogy a cél böngészőjét becsapja egy illegitim tanúsítvány elfogadására. Az ezen protokollokon kívül továbbított adatok azonban továbbra is sérülékenyek lesznek.

VPN-ek

a VPN ésszerű védelem lehet az egyének számára, de általában nem alkalmasak nagyobb szervezetek számára. Ha csak egyetlen személy hoz létre potenciálisan veszélyes kapcsolatot, például nyilvános wifi-t használ egy repülőtéren, akkor a VPN titkosítja az összes adatot, amely az ügyfél és a kilépési szerver között halad. Ez segít biztonságban tartani őket, mert a támadó csak a rejtjelezést láthatja.

ez egy kevésbé megvalósítható megoldás szervezeti szinten, mivel a VPN-kapcsolatoknak minden számítógép és minden szerver között a helyükön kell lenniük. Nem csak bonyolult lenne ezt beállítani és fenntartani, de az ilyen mértékű titkosítás és visszafejtés is akadályozná a hálózat teljesítményét.

Csomagszűrők

ezek a szűrők elemzik a hálózaton keresztül küldött csomagokat. Kiszűrhetik és blokkolhatják a rosszindulatú csomagokat, valamint azokat, amelyek IP-címe gyanús. A csomagszűrők azt is meg tudják mondani, hogy egy csomag azt állítja-e, hogy egy belső hálózatból származik, amikor valójában kívülről származik, segítve ezzel a támadás sikerességének esélyét.

hálózat védelme az ARP-mérgezéstől

ha azt szeretné, hogy hálózata biztonságban legyen az ARP-mérgezés veszélyétől, a legjobb terv a fent említett megelőző és észlelő eszközök kombinációja. A megelőzési módszerek bizonyos helyzetekben általában hibásak, így még a legbiztonságosabb környezet is támadás alatt állhat.

ha aktív detektáló eszközök is vannak a helyükön, akkor azonnal tudni fog az ARP mérgezésről, amint elkezdődik. Mindaddig, amíg a hálózati rendszergazda gyorsan cselekszik, ha riasztást kap, általában leállíthatja ezeket a támadásokat, mielőtt sok kárt okozna.

kapcsolódó bejegyzés: hogyan lehet megakadályozni a hamisító támadásokat

képtervezés az ARP hamisítás alapján 0x55534C szerint CC3. 0