Address Resolution Protocol (ARP) forgiftning er et angreb, der involverer afsendelse af falske ARP-meddelelser via et lokalt netværk. Det er også kendt som ARP spoofing, ARP poison routing og ARP cache forgiftning.

disse angreb forsøger at omdirigere trafik fra den oprindeligt tilsigtede vært til en Angriber i stedet. ARP forgiftning gør dette ved at knytte angriberens Media Access Control (MAC) adresse med IP-adressen på målet. Det virker kun mod netværk, der bruger ARP.

ARP-forgiftning er en type Man-in-the-middle-angreb, der kan bruges til at stoppe netværkstrafik, ændre den eller opfange den. Teknikken bruges ofte til at indlede yderligere offensiver, såsom kapring af session eller denial-of-service.

før du kan forstå, hvad ARP-forgiftning er, er det vigtigt at have en solid baggrund på ARP-protokollen. Før vi kan tale om ARP-protokollen, skal vi sikkerhedskopiere lidt længere og tale om Internet protocol suite.

Internet protocol suite

når du åbner op på din telefon, memes og kat billeder leveres til dig næsten øjeblikkeligt og med lidt indsats, hvilket gør processen synes enkel.

det kan virke som om din telefon og serveren, der er vært for kattebillederne, er forbundet som to kopper på en streng, og at som to børn, der leger telefon, bevæger kattebilledet bare langs nogle ledninger og vises på din telefon som lyden af en stemme over strengen. I betragtning af forekomsten af trådløst internet og data i disse dage, det kan endda virke som om kattebilledet på en eller anden måde rejser over æteren.

selvfølgelig er dette ikke tilfældet. Kattebilledets rejse er faktisk ret kompleks, rejser på tværs af et flerlagssystem, der bedst tilnærmes med Internet protocol suite-modellen:

- applikationslaget – på applikationslaget er hverken du, din netsøgemaskine eller serverprogrammet virkelig klar over, hvordan cat picture blev leveret til dig. Du ved ikke, hvor mange routere dataene til kattebilledet gik igennem, eller om det rejste over trådløse forbindelser. Alt hvad du ved er, at du klikkede på et link, og at kattebilledet kom til dig.

- transportlaget – med transportlaget kommer vi lidt under hætten.Transportlaget er ansvarlig for at etablere en forbindelse mellem klienten (din telefon) og den server, der er vært for hjemmesiden. Transportlaget holder øje med forbindelsen og ser efter fejl, men det er ligeglad med, hvordan dataene flyttes mellem klienten og serveren.

- programmet internet layer-Internet layer er ansvarlig for at flytte data mellem netværkene. Det er ligeglad med kattebilledets data og behandler det på samme måde som det ville behandle data for en e-bog om kemi. Når internet layer-programmet bringer cat picture-dataene til dit lokale netværk, afleverer det det til link layer-programmet.

- programmet link layer-Link layer flytter både indgående og udgående data i dit lokale netværk. Det tager data for katten billedet fra internettet lag program og leverer dem til din enhed.

hvert af ovenstående lag kan have en masse forskellige protokoller, der løber gennem dem for at fuldføre deres job. Dette rod i et system fungerer på en eller anden måde sammenhængende for at bringe kattebilledet fra serveren til din telefons skærm.

hvad er Address Resolution Protocol (ARP)?

adresseopløsningsprotokollen (ARP) er simpelthen en af disse protokoller. Det bruges til at finde ud af, hvilken linklagsadresse, såsom en MAC-adresse, svarer til en given internetlagsadresse til en fysisk maskine. Disse er generelt IPv4-adresser.

da IPv4 stadig er den mest anvendte internetprotokol, bygger ARP generelt bro mellem 32-bit IPv4-adresser og 48-bit MAC-adresser. Det virker i begge retninger.

forholdet mellem en given MAC-adresse og dens IP-adresse opbevares i en tabel kendt som ARP-cachen. Når en pakke på vej mod en vært på et LAN kommer til porten, bruger porten ARP til at knytte MAC-adressen eller den fysiske værtsadresse til dens korrelerende IP-adresse.

værten søger derefter gennem sin ARP-cache. Hvis den lokaliserer den tilsvarende adresse, bruges adressen til at konvertere formatet og pakkelængden. Hvis den rigtige adresse Ikke findes, sender ARP en anmodningspakke, der spørger andre maskiner på det lokale netværk, hvis de kender den rigtige adresse. Hvis en maskine svarer med adressen, opdateres ARP-cachen med den, hvis der er fremtidige anmodninger fra den samme kilde.

Hvad er ARP forgiftning?

nu hvor du forstår mere om den underliggende protokol, kan vi dække ARP-forgiftning mere dybtgående. ARP-protokollen blev udviklet til at være effektiv, hvilket førte til en alvorlig mangel på sikkerhed i dens design. Dette gør det relativt let for nogen at montere disse angreb, så længe de kan få adgang til det lokale netværk af deres mål.

ARP-forgiftning indebærer at sende forfalskede ARP-svarpakker til en port via det lokale netværk. Angribere bruger typisk spoofing-værktøjer som Arpspoof eller Arppoison for at gøre jobbet let. De indstiller værktøjets IP-adresse til at matche adressen på deres mål. Værktøjet scanner derefter målet LAN for IP-og MAC-adresserne på dets værter.

når angriberen har adresserne på værterne, begynder de at sende forfalskede ARP-pakker over det lokale netværk til værterne. De svigagtige meddelelser fortæller modtagerne, at angriberens MAC-adresse skal forbindes til IP-adressen på den maskine, de målretter mod.

dette resulterer i, at modtagerne opdaterer deres ARP-cache med angriberens adresse. Når modtagerne kommunikerer med målet i fremtiden, vil deres meddelelser faktisk blive sendt til angriberen i stedet.

på dette tidspunkt er angriberen hemmeligt midt i kommunikationen og kan udnytte denne position til at læse trafikken og stjæle data. Angriberen kan også ændre meddelelser, før de kommer til målet, eller endda stoppe kommunikationen helt.

angribere kan bruge disse oplysninger til at montere yderligere angreb, som f. eks. lammelsesangreb eller kapring af sessioner:

- Denial – of-service-disse angreb kan linke et antal separate IP-adresser til MAC-adressen på et mål. Hvis nok adresser sender anmodninger til målet, kan det blive overbelastet af trafik, hvilket forstyrrer dets service og gør det ubrugeligt.

- Session Hijacking – ARP spoofing kan udnyttes til at stjæle session id ‘ er, som hackere bruger til at få adgang til systemer og konti. Når de har adgang, kan de starte alle former for kaos mod deres mål.

Sådan opdages ARP-forgiftning

ARP-forgiftning kan påvises på flere forskellige måder. Du kan bruge kommandoprompten, en open source pakkeanalysator som f.eks.

Kommandoprompt

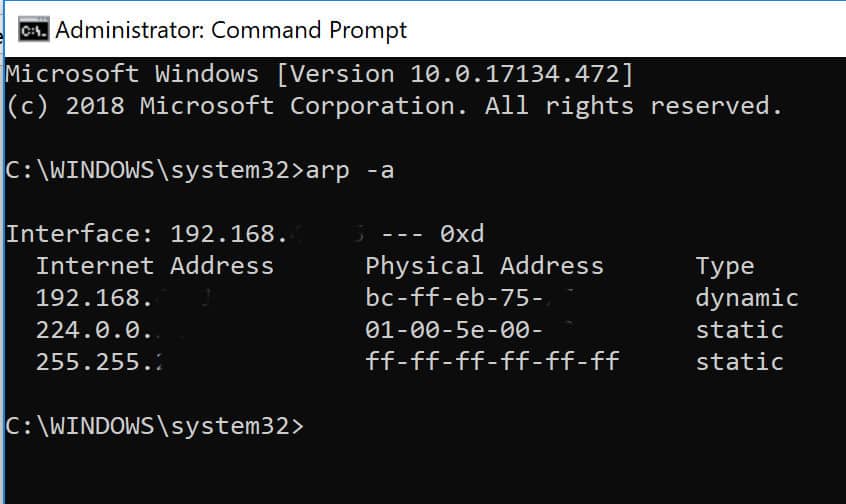

hvis du har mistanke om, at du måske lider af et ARP-forgiftningsangreb, kan du tjekke Kommandoprompt. Åbn først Kommandoprompt som administrator. Den nemmeste måde er at trykke på vinduer-tasten for at åbne start-menuen. Indtast “cmd”, tryk derefter på Crtl, Shift og Enter på samme tid.

dette åbner kommandoprompten, selvom du muligvis skal klikke på Ja for at give appen tilladelse til at foretage ændringer. I kommandolinjen skal du indtaste:

arp-a

dette giver dig ARP-tabellen:

*adresserne i ovenstående billede er delvist mørklagt af hensyn til privatlivets fred.*

tabellen viser IP-adresserne i venstre kolonne og MAC-adresserne i midten. Hvis tabellen indeholder to forskellige IP-adresser, der deler den samme MAC-adresse, gennemgår du sandsynligvis et ARP-forgiftningsangreb.

lad os som et eksempel sige, at din ARP-tabel indeholder et antal forskellige adresser. Når du scanner gennem det, kan du bemærke, at to af IP-adresserne har den samme fysiske adresse. Du kan muligvis se noget som dette i din ARP-tabel, hvis du faktisk bliver forgiftet:

Internetadresse fysisk adresse

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-DC-39-ab

som du kan se, matcher både den første og den tredje MAC-adresse. Dette indikerer, at ejeren af 192.168.0.106 IP-adressen sandsynligvis er angriberen.

andre muligheder

Trådbark kan bruges til at detektere ARP-forgiftning ved at analysere pakkerne, selvom trinnene er uden for denne tutorial og sandsynligvis bedst overlades til dem, der har erfaring med programmet.

Kommercielle ARP-forgiftningsdetektorer som f.eks. De kan give dig advarsler, når ARP-forgiftning begynder, hvilket betyder, at angreb opdages tidligere, og skader kan minimeres.

Sådan forhindres ARP-forgiftning

du kan bruge flere metoder til at forhindre ARP-forgiftning, hver med sine egne positive og negative. Disse omfatter statiske ARP poster, kryptering, VPN ‘ er og pakke sniffing.

statiske ARP-poster

denne løsning involverer en masse administrative omkostninger og anbefales kun til mindre netværk. Det indebærer at tilføje en ARP-post for hver maskine på et netværk til hver enkelt computer.

kortlægning af maskinerne med sæt statiske IP-og MAC-adresser hjælper med at forhindre spoofingangreb, fordi maskinerne kan ignorere ARP-svar. Desværre kan denne løsning kun beskytte dig mod enklere angreb.

kryptering

protokoller som HTTPS og SSH kan også bidrage til at reducere chancerne for et vellykket ARP-forgiftningsangreb. Når trafikken er krypteret, skal angriberen gå til det ekstra trin for at narre målets bro.ser til at acceptere et ulovligt certifikat. Imidlertid, alle data, der transmitteres uden for disse protokoller, vil stadig være sårbare.

VPN ‘ er

en VPN kan være et rimeligt forsvar for enkeltpersoner, men de er generelt ikke egnede til større organisationer. Hvis det kun er en enkelt person, der opretter en potentielt farlig forbindelse, såsom at bruge offentligt trådløst internet i en lufthavn, krypterer en VPN alle de data, der rejser mellem klienten og udgangsserveren. Dette hjælper med at holde dem sikre, fordi en angriber kun kan se chifferteksten.

det er en mindre gennemførlig løsning på organisatorisk niveau, fordi VPN-forbindelser skal være på plads mellem hver computer og hver server. Ikke alene ville dette være komplekst at oprette og vedligeholde, men kryptering og dekryptering på denne skala ville også hindre netværkets ydeevne.

pakkefiltre

disse filtre analyserer hver pakke, der sendes på tværs af et netværk. De kan filtrere ud og blokere ondsindede pakker, såvel som dem, hvis IP-adresser er mistænkelige. Pakkefiltre kan også fortælle, om en pakke hævder at komme fra et internt netværk, når den faktisk stammer eksternt, hvilket hjælper med at reducere chancerne for, at et angreb lykkes.

beskyttelse af dit netværk mod ARP-forgiftning

hvis du vil have dit netværk beskyttet mod truslen om ARP-forgiftning, er den bedste plan en kombination af ovennævnte forebyggelses-og detektionsværktøjer. Forebyggelsesmetoderne har tendens til at have fejl i visse situationer, så selv det mest sikre miljø kan finde sig under angreb.

hvis aktive detektionsværktøjer også er på plads, så vil du vide om ARP-forgiftning, så snart det begynder. Så længe din netværksadministrator er hurtig til at handle, når den er advaret, kan du generelt lukke disse angreb, før der sker meget skade.

relateret indlæg: Sådan forhindres spoofingangreb

billeddesign baseret på ARP-Spoofing af 0h55534c under CC3. 0