Adressupplösningsprotokoll (ARP) förgiftning är en attack som innebär att man skickar falska ARP-meddelanden via ett lokalt nätverk. Det är också känt som ARP spoofing, ARP poison routing och ARP cache förgiftning.

dessa attacker försöker avleda trafik från sin ursprungligen avsedda värd till en angripare istället. ARP förgiftning gör detta genom att associera angriparens Media Access Control (MAC) adress med IP-adressen för målet. Det fungerar bara mot nätverk som använder ARP.

ARP-förgiftning är en typ av man-in-the-middle-attack som kan användas för att stoppa nätverkstrafik, ändra den eller fånga den. Tekniken används ofta för att initiera ytterligare offensiver, såsom session kapning eller denial-of-service.

innan du kan förstå vad ARP-förgiftning är, är det viktigt att ha en solid bakgrund på ARP-protokollet. Innan vi kan prata om ARP-protokollet måste vi säkerhetskopiera lite längre och prata om Internet protocol suite.

Internet protocol suite

när du öppnar webbläsaren på din telefon levereras memes och cat-bilderna till dig nästan omedelbart och med liten ansträngning, vilket gör att processen verkar enkel.

det kan verka som om din telefon och servern som är värd för kattbilderna är anslutna som två koppar på en sträng, och som två barn som spelar telefon, färdas kattbilden bara längs några ledningar och visas på din telefon som ljudet av en röst över strängen. Med tanke på förekomsten av wifi och data idag kan det till och med verka som att kattbilden på något sätt reser över etern.

naturligtvis är detta inte fallet. Kattbildens resa är faktiskt ganska komplex och reser över ett flerskiktat system som bäst approximeras med Internet protocol suite-modellen:

- application layer – på application layer är varken du, din webbläsare eller serverprogramvaran riktigt medvetna om hur cat-bilden levererades till dig. Du vet inte hur många routrar data för cat-bilden gick igenom, eller om den reste över trådlösa anslutningar. Allt du vet är att du klickade på en länk och att kattbilden kom till dig.

- transportskiktet-med transportskiktet kommer vi lite under huven.Transportskiktet ansvarar för att upprätta en anslutning mellan klienten (din telefon) och servern som är värd för webbplatsen. Transportskiktet håller ett öga på anslutningen och letar efter fel, men det bryr sig inte om hur data flyttas mellan klienten och servern.

- internet layer-Internet layer-programvaran ansvarar för att flytta data mellan nätverken. Det bryr sig inte om kattbildens data och behandlar det på samma sätt som det skulle behandla data för en e-bok om kemi. När internet layer-programvaran ger cat-bilddata till ditt lokala nätverk, överlämnar den den till link layer-programvaran.

- programvaran link layer – Link layer flyttar både inkommande och utgående data i ditt lokala nätverk. Det tar data för cat-bilden från internet layer-programvaran och levererar dem till din enhet.

var och en av ovanstående lager kan ha en massa olika protokoll som går igenom dem för att slutföra sina jobb. Denna röra av ett system fungerar på något sätt sammanhängande för att få kattbilden från servern till telefonens skärm.

Vad är Adressupplösningsprotokollet (ARP)?

adressupplösningsprotokollet (ARP) är helt enkelt ett av dessa protokoll. Det används för att upptäcka vilken länklager adress, till exempel en MAC-adress, motsvarar en viss Internet lager adress för en fysisk maskin. Dessa är i allmänhet IPv4-adresser.

eftersom IPv4 fortfarande är det vanligaste Internetprotokollet, överbryggar ARP i allmänhet klyftan mellan 32-bitars IPv4-adresser och 48-bitars MAC-adresser. Det fungerar i båda riktningarna.

förhållandet mellan en viss MAC-adress och dess IP-adress hålls i en tabell som kallas ARP-cachen. När ett paket på väg mot en värd på ett LAN kommer till gatewayen använder gatewayen ARP för att associera MAC-eller fysisk värdadress med dess korrelerande IP-adress.

värden söker sedan igenom sin ARP-cache. Om den lokaliserar motsvarande adress används adressen för att konvertera format och paketlängd. Om rätt adress inte hittas skickar ARP ut ett förfrågningspaket som frågar andra maskiner i det lokala nätverket om de vet rätt adress. Om en maskin svarar med adressen uppdateras ARP-cachen med den om det finns några framtida förfrågningar från samma källa.

vad är ARP-förgiftning?

nu när du förstår mer om det underliggande protokollet kan vi täcka ARP-förgiftning mer ingående. Arp-protokollet utvecklades för att vara effektivt, vilket ledde till en allvarlig brist på säkerhet i sin design. Detta gör det relativt enkelt för någon att montera dessa attacker, så länge de kan komma åt det lokala nätverket för sitt mål.

ARP-förgiftning innebär att smidda Arp-svarspaket skickas till en gateway över det lokala nätverket. Angripare använder vanligtvis förfalskningsverktyg som Arpspoof eller Arppoison för att göra jobbet enkelt. De ställer in verktygets IP-adress för att matcha adressen till deras mål. Verktyget skannar sedan mål-LAN för IP-och MAC-adresserna för sina värdar.

när angriparen har adresserna till värdarna börjar de skicka smidda ARP-paket över det lokala nätverket till värdarna. De bedrägliga meddelandena berättar för mottagarna att angriparens MAC-adress ska anslutas till IP-adressen för den maskin de riktar sig till.

detta resulterar i att mottagarna uppdaterar sin ARP-cache med angriparens adress. När mottagarna kommunicerar med målet i framtiden kommer deras meddelanden faktiskt att skickas till angriparen istället.

vid denna tidpunkt är angriparen i hemlighet mitt i kommunikationen och kan utnyttja denna position för att läsa trafiken och stjäla data. Angriparen kan också ändra meddelanden innan de kommer till målet, eller till och med stoppa kommunikationen helt.

angripare kan använda denna information för att montera ytterligare attacker, som denial-of-service eller session kapning:

- Denial-of-service-dessa attacker kan länka ett antal separata IP-adresser till MAC-adressen för ett mål. Om tillräckligt många adresser skickar förfrågningar till målet kan det bli överbelastat av trafik, vilket stör tjänsten och gör den oanvändbar.

- Session Hijacking-ARP spoofing kan utnyttjas för att stjäla sessions-ID, som hackare använder för att komma in i system och konton. När de har tillgång, kan de starta alla typer av förödelse mot sina mål.

hur man upptäcker ARP-förgiftning

ARP-förgiftning kan detekteras på flera olika sätt. Du kan använda Windows kommandotolk, en paketanalysator med öppen källkod som Wireshark eller egna alternativ som XArp.

Kommandotolken

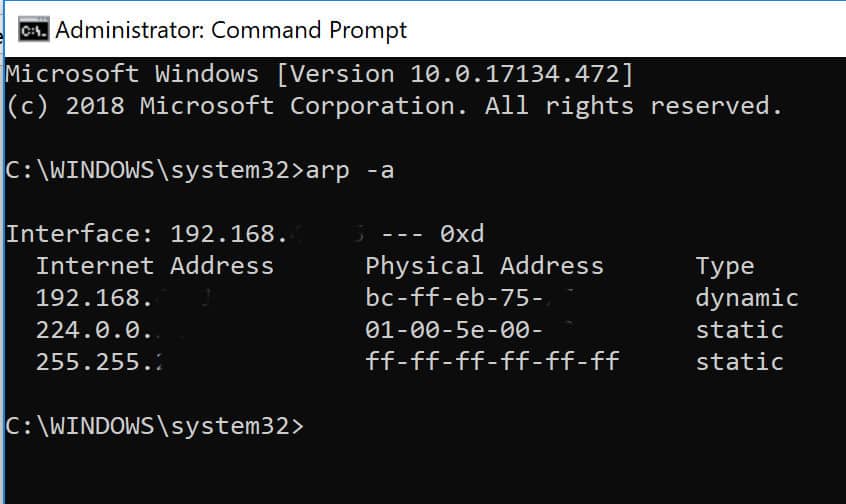

om du misstänker att du kan lida av en ARP-förgiftningsattack kan du checka in kommandotolken. Öppna först Kommandotolken som administratör. Det enklaste sättet är att trycka på Windows-tangenten för att öppna start-menyn. Skriv in” cmd”, tryck sedan på Crtl, Skift och Enter samtidigt.

detta kommer att ta upp Kommandotolken, även om du kanske måste klicka på Ja för att ge appen behörighet att göra ändringar. Ange kommandoraden:

arp-a

detta ger dig Arp-tabellen:

*adresserna i bilden ovan har delvis blackout av integritetsskäl.*

tabellen visar IP-adresserna i den vänstra kolumnen och MAC-adresser i mitten. Om tabellen innehåller två olika IP-adresser som delar samma MAC-adress, genomgår du förmodligen en ARP-förgiftningsattack.

låt oss till exempel säga att din ARP-tabell innehåller ett antal olika adresser. När du skannar igenom det kanske du märker att två av IP-adresserna har samma fysiska adress. Du kan se något liknande i din ARP-tabell om du faktiskt förgiftas:

Internetadress fysisk adress

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-DC-39-AB

som du kan se matchar både den första och den tredje MAC-adresserna. Detta indikerar att ägaren till IP-adressen 192.168.0.106 troligen är angriparen.

andra alternativ

Wireshark kan användas för att upptäcka ARP-förgiftning genom att analysera paketen, även om stegen ligger utanför ramen för denna handledning och förmodligen bäst lämnas till dem som har erfarenhet av programmet.

kommersiella Arp-förgiftningsdetektorer som XArp underlättar processen. De kan ge dig varningar när ARP-förgiftning börjar, vilket innebär att attacker upptäcks tidigare och skador kan minimeras.

hur man förhindrar ARP-förgiftning

du kan använda flera metoder för att förhindra ARP-förgiftning, var och en med sina egna positiva och negativa. Dessa inkluderar statiska ARP-poster, kryptering, VPN och paketsniffning.

statiska ARP-poster

denna lösning innebär mycket administrativ kostnad och rekommenderas endast för mindre nätverk. Det handlar om att lägga till en ARP-post för varje maskin i ett nätverk i varje enskild dator.

kartläggning av maskiner med uppsättningar av statiska IP-och MAC-adresser hjälper till att förhindra spoofing attacker, eftersom maskinerna kan ignorera ARP svar. Tyvärr kan denna lösning bara skydda dig från enklare attacker.

kryptering

protokoll som HTTPS och SSH kan också bidra till att minska risken för en framgångsrik Arp-förgiftningsattack. När trafiken är krypterad måste angriparen gå till det ytterligare steget att lura målets webbläsare för att acceptera ett olagligt certifikat. Alla data som överförs utanför dessa protokoll kommer dock fortfarande att vara sårbara.

VPN

en VPN kan vara ett rimligt försvar för individer, men de är i allmänhet inte lämpliga för större organisationer. Om det bara är en enda person som gör en potentiellt farlig anslutning, som att använda offentlig wifi på en flygplats, kommer en VPN att kryptera all data som reser mellan klienten och exit-servern. Detta hjälper till att hålla dem säkra, eftersom en angripare bara kan se chiffertexten.

det är en mindre genomförbar lösning på organisationsnivå, eftersom VPN-anslutningar måste vara på plats mellan varje dator och varje server. Inte bara skulle detta vara komplicerat att installera och underhålla, men kryptering och dekryptering på den skalan skulle också hindra nätverkets prestanda.

paketfilter

dessa filter analyserar varje paket som skickas över ett nätverk. De kan filtrera bort och blockera skadliga paket, liksom de vars IP-adresser är misstänkta. Paketfilter kan också berätta om ett paket hävdar att det kommer från ett internt nätverk när det faktiskt härstammar externt, vilket bidrar till att minska risken för att en attack lyckas.

skydda ditt nätverk från ARP-förgiftning

om du vill att ditt nätverk ska vara säkert från hotet om ARP-förgiftning är den bästa planen en kombination av ovan nämnda förebyggande och detekteringsverktyg. Förebyggande metoder tenderar att ha brister i vissa situationer, så även den säkraste miljön kan befinna sig under attack.

om aktiva detekteringsverktyg också finns på plats, kommer du att veta om ARP-förgiftning så snart den börjar. Så länge din nätverksadministratör är snabb att agera när du varnat kan du i allmänhet stänga av dessa attacker innan mycket skada görs.

relaterat inlägg: Hur man förhindrar spoofingattacker

Bilddesign baserad på ARP-Spoofing av 0x55534C under CC3. 0