zatrucie protokołu rozdzielczości adresu (Arp) to atak polegający na wysyłaniu fałszywych wiadomości ARP przez sieć lokalną. Jest również znany jako ARP spoofing, ARP Poison routing i ARP Cache truting.

te ataki próbują przekierować ruch z pierwotnie zamierzonego hosta na atakującego. Zatrucie ARP odbywa się poprzez powiązanie adresu MAC (Media Access Control) atakującego z adresem IP celu. Działa tylko przeciwko sieciom używającym ARP.

ARP to rodzaj ataku typu man-in-the-middle, który może być użyty do zatrzymania ruchu sieciowego, zmiany go lub przechwycenia. Technika ta jest często używana do inicjowania dalszych ofensyw, takich jak przejmowanie sesji lub odmowa usługi.

Zanim zrozumiesz, czym jest zatrucie ARP, ważne jest, aby mieć solidną wiedzę na temat protokołu ARP. Zanim porozmawiamy o protokole ARP, musimy zrobić kopię zapasową nieco dalej i porozmawiać o pakiecie protokołów internetowych.

Internet protocol suite

po otwarciu przeglądarki internetowej w telefonie, memy i zdjęcia kotów są dostarczane do ciebie niemal natychmiast i przy niewielkim wysiłku, dzięki czemu proces wydaje się prosty.

może się wydawać, że Twój telefon i serwer, na którym znajdują się zdjęcia kota, są połączone jak dwie filiżanki na sznurku, i że podobnie jak dwoje dzieci bawiących się w telefon, obraz kota po prostu przemieszcza się wzdłuż niektórych przewodów i pojawia się w telefonie jak dźwięk głosu nad sznurkiem. Biorąc pod uwagę rozpowszechnienie wifi i danych w dzisiejszych czasach, może się nawet wydawać, że obraz kota w jakiś sposób podróżuje po eterze.

oczywiście tak nie jest. Podróż obrazu kota jest dość złożona, podróżując po wielowarstwowym systemie, który najlepiej jest zbliżyć do modelu pakietu protokołów internetowych:

- warstwa aplikacji – w warstwie aplikacji ani ty, twoja przeglądarka internetowa, ani oprogramowanie serwera nie jesteście naprawdę świadomi tego, w jaki sposób obraz cat został Ci dostarczony. Nie wiesz, przez ile routerów przeszły dane obrazu cat ani czy podróżowały przez połączenia bezprzewodowe. Wszystko, co wiesz, to to, że kliknąłeś link i że zdjęcie kota przyszło do ciebie.

- warstwa transportowa – z warstwą transportową dostajemy się trochę pod maskę.Warstwa transportowa jest odpowiedzialna za nawiązanie połączenia między Klientem (Twoim telefonem) a serwerem, na którym znajduje się strona internetowa. Warstwa transportowa pilnuje połączenia i szuka błędów, ale nie dba o to, jak dane są przenoszone między Klientem a serwerem.

- warstwa internetowa – oprogramowanie warstwy internetowej jest odpowiedzialne za przenoszenie danych między sieciami. Nie dba o dane ze zdjęcia kota i traktuje je tak samo, jak dane do ebooka o chemii. Gdy oprogramowanie warstwy internetowej wprowadzi dane obrazu cat do sieci lokalnej, przekazuje je do oprogramowania warstwy łącza.

- warstwa łącza – oprogramowanie warstwy łącza przenosi zarówno dane wejściowe, jak i wychodzące w sieci lokalnej. Pobiera dane dla obrazu cat z oprogramowania warstwy internetowej i dostarcza je do urządzenia.

każda z powyższych warstw może mieć kilka różnych protokołów przebiegających przez nie, aby ukończyć swoje zadania. Ten bałagan w systemie jakoś działa spójnie, aby przenieść obraz kota z serwera na ekran telefonu.

co to jest protokół rozdzielczości adresu (Arp)?

protokół ARP (ang. address resolution protocol) jest po prostu jednym z tych protokołów. Służy do wykrywania, który adres warstwy łącza, taki jak adres MAC, odpowiada podanemu adresowi warstwy internetowej dla fizycznej maszyny. Zazwyczaj są to adresy IPv4.

ponieważ IPv4 jest nadal najczęściej używanym protokołem internetowym, ARP na ogół wypełnia lukę między 32-bitowymi adresami IPv4 a 48-bitowymi adresami MAC. Działa w obu kierunkach.

relacja między danym adresem MAC a jego adresem IP jest przechowywana w tabeli znanej jako pamięć podręczna ARP. Gdy pakiet kierujący się do hosta w sieci LAN dociera do bramy, brama używa ARP do powiązania adresu MAC lub fizycznego hosta z jego skorelowanym adresem IP.

host przeszukuje następnie pamięć podręczną ARP. Jeśli lokalizuje odpowiedni adres, adres jest używany do konwersji formatu i długości pakietu. Jeśli właściwy adres nie zostanie znaleziony, ARP wyśle pakiet żądania, który zapyta inne maszyny w sieci lokalnej, czy znają poprawny adres. Jeśli maszyna odpowie adresem, bufor ARP zostanie o niego zaktualizowany na wypadek przyszłych żądań z tego samego źródła.

co to jest zatrucie ARP?

teraz, gdy rozumiesz więcej o podstawowym protokole, możemy dokładniej omówić zatrucie ARP. Protokół ARP został opracowany tak, aby był wydajny, co doprowadziło do poważnego braku bezpieczeństwa w jego konstrukcji. To sprawia, że stosunkowo łatwo jest komuś zamontować te ataki, o ile ma dostęp do lokalnej sieci swojego celu.

zatrucie ARP polega na wysyłaniu sfałszowanych pakietów odpowiedzi ARP do bramy przez sieć lokalną. Atakujący zazwyczaj używają narzędzi do fałszowania, takich jak Arpspoof lub Arppoison, aby ułatwić zadanie. Ustawiają adres IP narzędzia, aby dopasować adres ich celu. Następnie narzędzie skanuje docelową sieć LAN w poszukiwaniu adresów IP i MAC hostów.

gdy atakujący ma adresy hostów, zaczyna wysyłać fałszywe pakiety ARP przez sieć lokalną do hostów. Fałszywe wiadomości informują odbiorców, że adres MAC atakującego powinien być połączony z adresem IP komputera, na który atakuje.

powoduje to, że odbiorcy aktualizują pamięć podręczną ARP z adresem atakującego. Gdy odbiorcy będą komunikować się z obiektem docelowym w przyszłości, ich wiadomości zostaną wysłane do atakującego.

w tym momencie atakujący jest potajemnie w środku komunikacji i może wykorzystać tę pozycję, aby odczytać ruch i ukraść dane. Atakujący może również zmienić wiadomości, zanim dotrze do celu, lub nawet całkowicie zatrzymać komunikację.

napastnicy mogą wykorzystać te informacje do przeprowadzenia kolejnych ataków, takich jak odmowa usługi lub przejęcie sesji:

- Denial-of-service-ataki te mogą łączyć wiele oddzielnych adresów IP z adresem MAC obiektu docelowego. Jeśli wystarczająca liczba adresów wysyła żądania do celu, może on zostać przeciążony przez ruch, co zakłóca jego obsługę i czyni go bezużytecznym.

- session Hijacking – fałszowanie ARP można wykorzystać do kradzieży identyfikatorów sesji, których hakerzy używają, aby uzyskać dostęp do systemów i kont. Gdy mają dostęp, mogą spustoszyć swoje cele.

jak wykryć zatrucie ARP

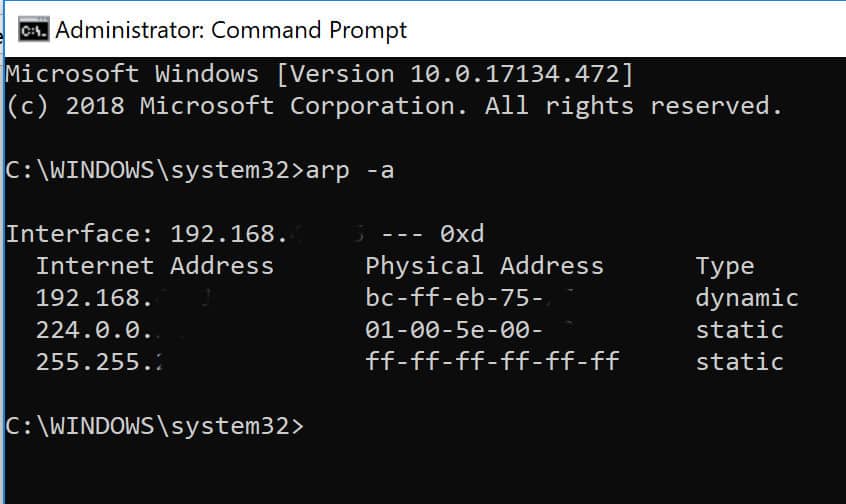

zatrucie ARP można wykryć na kilka różnych sposobów. Możesz użyć wiersza polecenia systemu Windows, analizatora pakietów open-source, takiego jak Wireshark, lub zastrzeżonych opcji, takich jak XArp.

wiersz polecenia

jeśli podejrzewasz, że możesz cierpieć na atak zatrucia ARP, możesz sprawdzić w wierszu polecenia. Najpierw otwórz wiersz polecenia jako administrator. Najprostszym sposobem jest naciśnięcie klawisza Windows, aby otworzyć menu start. Wpisz „cmd”, a następnie naciśnij Crtl, Shift i Enter w tym samym czasie.

spowoduje to wyświetlenie wiersza polecenia, chociaż być może będziesz musiał kliknąć tak, aby dać aplikacji uprawnienia do wprowadzania zmian. W wierszu poleceń wpisz:

arp-a

to da Ci tabelę ARP:

*adresy na powyższym obrazku zostały częściowo zaciemnione ze względu na prywatność.*

tabela pokazuje adresy IP w lewej kolumnie i adresy MAC w środku. Jeśli tabela zawiera dwa różne adresy IP, które mają ten sam adres MAC, prawdopodobnie przechodzisz atak zatrucia ARP.

jako przykład załóżmy, że tabela ARP zawiera wiele różnych adresów. Podczas skanowania możesz zauważyć, że dwa adresy IP mają ten sam adres fizyczny. Możesz zobaczyć coś takiego w tabeli ARP, jeśli faktycznie jesteś zatruty:

adres internetowy adres fizyczny

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-DC-39-AB

jak widać, zarówno pierwszy, jak i trzeci adres MAC pasują. Oznacza to, że właściciel adresu IP 192.168.0.106 jest najprawdopodobniej atakującym.

inne opcje

Wireshark może być używany do wykrywania zatrucia ARP poprzez analizę pakietów, chociaż kroki są poza zakresem tego samouczka i prawdopodobnie najlepiej pozostawić tym, którzy mają doświadczenie z programem.

komercyjne detektory zatruć ARP, takie jak XArp, ułatwiają ten proces. Mogą ostrzegać Cię o rozpoczęciu zatrucia ARP, co oznacza, że ataki są wykrywane wcześniej i można zminimalizować obrażenia.

jak zapobiec zatruciu ARP

możesz użyć kilku metod zapobiegania zatruciu ARP, każda z własnymi pozytywami i negatywami. Należą do nich statyczne wpisy ARP, szyfrowanie, sieci VPN i wąchanie pakietów.

statyczne wpisy ARP

To rozwiązanie wymaga dużych nakładów administracyjnych i jest zalecane tylko dla mniejszych sieci. Polega na dodaniu wpisu ARP dla każdej maszyny W Sieci do każdego komputera.

mapowanie maszyn z zestawami statycznych adresów IP i MAC pomaga zapobiegać atakom spoofing, ponieważ maszyny mogą ignorować odpowiedzi ARP. Niestety, takie rozwiązanie może tylko uchronić Cię przed prostszymi atakami.

Szyfrowanie

protokoły takie jak HTTPS i SSH mogą również pomóc zmniejszyć szanse na udany atak zatrucia ARP. Gdy ruch jest szyfrowany, atakujący musiałby przejść do dodatkowego kroku, jakim jest oszukanie przeglądarki celu, aby zaakceptowała nielegalny certyfikat. Jednak wszelkie dane przesyłane poza tymi protokołami nadal będą podatne na zagrożenia.

sieci VPN

sieć VPN może być rozsądną obroną dla osób fizycznych, ale generalnie nie nadaje się do większych organizacji. Jeśli jest to tylko jedna osoba nawiązująca potencjalnie niebezpieczne połączenie, takie jak korzystanie z publicznego wifi na lotnisku, VPN zaszyfruje wszystkie dane przesyłane między Klientem a serwerem wyjścia. Pomaga to zapewnić im bezpieczeństwo, ponieważ atakujący będzie mógł zobaczyć tylko tekst zaszyfrowany.

jest to mniej wykonalne rozwiązanie na poziomie organizacyjnym, ponieważ połączenia VPN musiałyby istnieć między każdym komputerem a każdym serwerem. Nie tylko byłoby to skomplikowane w konfiguracji i utrzymaniu, ale szyfrowanie i deszyfrowanie na taką skalę również utrudniłoby wydajność sieci.

filtry pakietów

te filtry analizują każdy pakiet wysłany przez sieć. Mogą filtrować i blokować złośliwe Pakiety, a także te, których adresy IP są podejrzane. Filtry pakietów mogą również określić, czy pakiet twierdzi, że pochodzi z sieci wewnętrznej, kiedy faktycznie pochodzi z zewnątrz, co pomaga zmniejszyć szanse powodzenia ataku.

Ochrona sieci przed zatruciem ARP

jeśli chcesz, aby Twoja sieć była zabezpieczona przed zagrożeniem zatruciem ARP, najlepszym planem jest połączenie wyżej wymienionych narzędzi zapobiegania i wykrywania. Metody zapobiegania mają zwykle wady w pewnych sytuacjach, więc nawet najbezpieczniejsze środowisko może zostać zaatakowane.

jeśli aktywne Narzędzia wykrywania są również na miejscu, to będziesz wiedzieć o zatruciu ARP, jak tylko się rozpocznie. Tak długo, jak administrator sieci jest szybki do działania po powiadomieniu, można ogólnie zamknąć te ataki, zanim wiele szkód zostanie zrobione.

Related post: Jak zapobiegać atakom spoofing

projekt obrazu oparty na spoofingu ARP przez 0X55534C pod CC3. 0