Address Resolution Protocol (ARP) vergiftiging is een aanval waarbij vervalste ARP-berichten via een lokaal netwerk worden verzonden. Het staat ook bekend als ARP spoofing, ARP poison routing en ARP cache poisoning.

deze aanvallen proberen het verkeer van de oorspronkelijk geplande host om te leiden naar een aanvaller. ARP vergiftiging doet dit door het koppelen van de aanvaller Media Access Control (MAC) adres met het IP-adres van het doel. Het werkt alleen tegen netwerken die ARP gebruiken.

ARP poisoning is een type man-in-the-middle aanval die kan worden gebruikt om netwerkverkeer te stoppen, te veranderen of te onderscheppen. De techniek wordt vaak gebruikt om verdere offensieven te initiëren, zoals session hijacking of denial-of-service.

voordat u kunt begrijpen wat ARP poisoning_spoofing is, is het belangrijk om een stevige achtergrond te hebben op het ARP protocol. Voordat we over het ARP-protocol kunnen praten, moeten we een back-up maken en praten over de Internet protocol suite.

de Internet protocol suite

wanneer u de webbrowser op uw telefoon opent, worden de memes en kattenfoto ‘ s bijna onmiddellijk en met weinig moeite aan u geleverd, waardoor het proces eenvoudig lijkt.

het kan lijken alsof uw telefoon en de server die de kattenfoto ‘ s host verbonden zijn als twee cups op een string, en dat net als twee kinderen die telefoon spelen, de kattenfoto langs enkele draden reist en op uw telefoon verschijnt als het geluid van een stem over de string. Gezien de prevalentie van wifi en data deze dagen, het kan zelfs lijken alsof de kat foto een of andere manier reist over de ether.

dit is natuurlijk niet het geval. De reis van de kattenfoto is eigenlijk vrij complex, reizen over een meerlagig systeem dat het best kan worden benaderd met het Internet protocol suite-model:

- de applicatielaag-op de applicatielaag zijn noch u, noch uw webbrowser of de serversoftware zich echt bewust van hoe de kattenfoto bij u werd afgeleverd. Je weet niet hoeveel routers de gegevens van de kattenfoto doorgingen, of dat het via draadloze verbindingen ging. Alles wat je weet is dat je op een link klikte en dat de kattenfoto naar je toe kwam.

- de transportlaag-met de transportlaag komen we een beetje onder de motorkap.De transportlaag is verantwoordelijk voor het tot stand brengen van een verbinding tussen de client (uw telefoon) en de server die de website host. De transportlaag houdt de verbinding in de gaten en zoekt naar fouten, maar het maakt niet uit hoe de gegevens tussen de client en de server worden verplaatst.

- de internet layer-Internet layer software is verantwoordelijk voor het verplaatsen van gegevens tussen de netwerken. Het geeft niet om de gegevens van de kat foto ‘ s en behandelt het hetzelfde als het zou behandelen gegevens voor een ebook over chemie. Zodra de internet layer software de cat picture data naar uw lokale netwerk brengt, geeft het het af aan de link layer software.

- de link layer-Link layer software verplaatst zowel ingaande als uitgaande gegevens binnen uw lokale netwerk. Het neemt de gegevens voor de kat foto van de internet layer software en levert ze op uw apparaat.

elk van de bovenstaande lagen kan een aantal verschillende protocollen hebben om hun taken te voltooien. Deze puinhoop van een systeem een of andere manier werkt samenhangend om de kat foto van de server naar het scherm van uw telefoon.

Wat is het Address Resolution Protocol (ARP)?

het address resolution protocol (ARP) is gewoon een van deze protocollen. Het wordt gebruikt om te ontdekken welk link layer-adres, zoals een MAC-adres, overeenkomt met een bepaald internet layer-adres voor een fysieke machine. Dit zijn meestal IPv4-adressen.

aangezien IPv4 nog steeds het meest gebruikte internetprotocol is, overbrugt ARP over het algemeen de kloof tussen 32-bits IPv4-adressen en 48-bits MAC-adressen. Het werkt in beide richtingen.

de relatie tussen een gegeven MAC-adres en zijn IP-adres wordt bewaard in een tabel die bekend staat als de ARP-cache. Wanneer een pakket op weg naar een host op een LAN naar de gateway gaat, gebruikt de gateway ARP om het MAC-of fysieke hostadres te koppelen aan zijn correlerende IP-adres.

de host zoekt vervolgens door zijn ARP-cache. Als het het bijbehorende adres lokaliseert, wordt het adres gebruikt om het formaat en de pakketlengte te converteren. Als het juiste adres niet wordt gevonden, zal ARP een request packet sturen dat andere machines op het lokale netwerk vraagt of ze het juiste adres kennen. Als een machine antwoordt met het adres, wordt de ARP cache bijgewerkt met het in het geval er toekomstige verzoeken van dezelfde bron.

Wat is ARP-vergiftiging?

Nu u meer begrijpt over het onderliggende protocol, kunnen we ARP vergiftiging dieper in gaan. Het ARP-protocol werd ontwikkeld om efficiënt te zijn, wat leidde tot een ernstig gebrek aan veiligheid in het ontwerp. Dit maakt het relatief gemakkelijk voor iemand om deze aanvallen te mounten, zolang ze toegang hebben tot het lokale netwerk van hun doel.

ARP vergiftiging betekent het verzenden van vervalste ARP-antwoordpakketten naar een gateway via het lokale netwerk. Aanvallers gebruiken meestal spoofing tools zoals Arpspoof of Arppoison om het werk gemakkelijk te maken. Ze stellen het IP-adres van de tool in om het adres van hun doel te matchen. De tool scant vervolgens het doel LAN voor de IP-en MAC-adressen van de hosts.

zodra de aanvaller de adressen van de hosts heeft, beginnen ze vervalste ARP-pakketten over het lokale netwerk naar de hosts te sturen. De frauduleuze berichten vertellen de ontvangers dat MAC-adres van de aanvaller moet worden aangesloten op het IP-adres van de machine die ze richten.

dit resulteert in het bijwerken van de ARP cache met het adres van de aanvaller. Wanneer de ontvangers in de toekomst met het doel communiceren, zullen hun berichten daadwerkelijk naar de aanvaller worden verzonden.

op dit punt bevindt de aanvaller zich in het geheim in het midden van de communicatie en kan deze positie gebruiken om het verkeer te lezen en gegevens te stelen. De aanvaller kan ook berichten wijzigen voordat ze naar het doel, of zelfs stoppen met de communicatie volledig.

aanvallers kunnen deze informatie gebruiken om verdere aanvallen aan te zetten, zoals denial-of-service of session hijacking:

- Denial-of-service-deze aanvallen kunnen een aantal aparte IP-adressen koppelen aan het MAC-adres van een doel. Als er genoeg adressen verzoeken naar het doel sturen, kan het overbelast raken door verkeer, wat de service verstoort en onbruikbaar maakt.

- Session Hijacking-ARP spoofing kan worden gebruikt om sessie-id ‘ s te stelen, die hackers gebruiken om toegang te krijgen tot systemen en accounts. Zodra ze toegang hebben, kunnen ze allerlei ravages aanrichten tegen hun doelwitten.

Hoe kan ARP-vergiftiging worden gedetecteerd

ARP-vergiftiging kan op verschillende manieren worden gedetecteerd. U kunt Windows’ Command Prompt, een open-source packet analyzer zoals Wireshark, of eigen opties zoals XArp gebruiken.

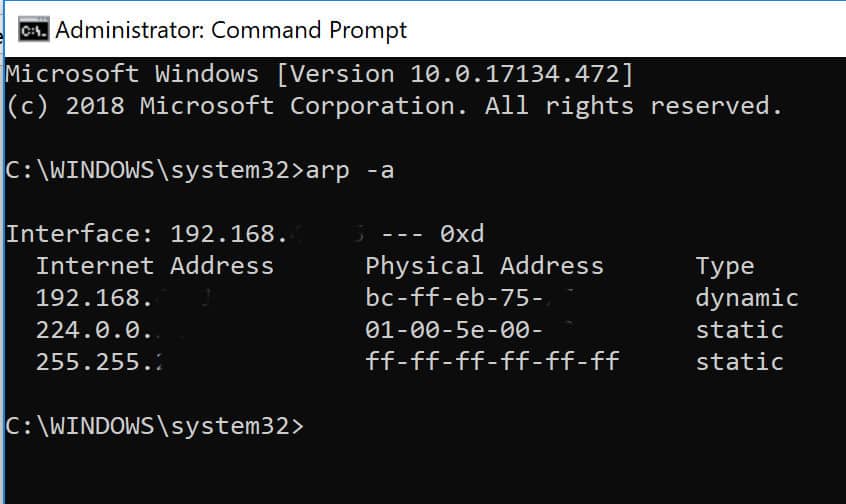

opdrachtprompt

als u vermoedt dat u aan een ARP-vergiftigingsaanval lijdt, kunt u de opdrachtprompt inchecken. Open eerst de opdrachtprompt als beheerder. De makkelijkste manier is om op de Windows-toets om het menu start te openen. Typ in “cmd”, druk vervolgens op Crtl, Shift En Enter op hetzelfde moment.

dit zal de opdrachtprompt oproepen, hoewel u mogelijk op Ja moet klikken om de app toestemming te geven om wijzigingen aan te brengen. Voer in de opdrachtregel:

arp-a

dit geeft u de ARP-tabel:

*de adressen in de bovenstaande afbeelding zijn gedeeltelijk verduisterd om privacyredenen.*

de tabel toont de IP-adressen in de linkerkolom en de MAC-adressen in het midden. Als de tabel twee verschillende IP-adressen bevat die hetzelfde MAC-adres delen, dan ondergaat u waarschijnlijk een ARP-vergiftigingsaanval.

stel bijvoorbeeld dat uw ARP-tabel een aantal verschillende adressen bevat. Wanneer u er doorheen scant, kunt u merken dat twee van de IP-adressen hetzelfde fysieke adres hebben. U kunt zoiets als dit zien in uw ARP-tabel als u daadwerkelijk vergiftigd wordt:

internetadres fysiek adres

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

zoals u kunt zien, zijn zowel het eerste als het derde MAC-adres match. Dit geeft aan dat de eigenaar van het 192.168.0.106 IP-adres hoogstwaarschijnlijk de aanvaller is.

andere opties

Wireshark kan worden gebruikt om ARP vergiftiging te detecteren door de pakketten te analyseren, hoewel de stappen buiten het bereik van deze handleiding vallen en waarschijnlijk het beste worden overgelaten aan degenen die ervaring hebben met het programma.

commerciële ARP-vergiftigingsdetectoren zoals XArp maken het proces gemakkelijker. Ze kunnen u waarschuwingen geven wanneer ARP vergiftiging begint, wat betekent dat aanvallen eerder worden gedetecteerd en schade kan worden geminimaliseerd.

hoe ARP-vergiftiging te voorkomen

u kunt verschillende methoden gebruiken om ARP-vergiftiging te voorkomen, elk met zijn eigen positieve en negatieve eigenschappen. Deze omvatten statische ARP-items, encryptie, VPN ‘ s en packet sniffing.

statische ARP-items

deze oplossing heeft veel administratieve overhead en wordt alleen aanbevolen voor kleinere netwerken. Het gaat om het toevoegen van een ARP ingang voor elke machine op een netwerk in elke individuele computer.

het toewijzen van de machines met sets van statische IP-en MAC-adressen helpt om spoofing-aanvallen te voorkomen, omdat de machines ARP-antwoorden kunnen negeren. Helaas, deze oplossing kan u alleen beschermen tegen eenvoudiger aanvallen.

encryptie

protocollen zoals HTTPS en SSH kunnen ook helpen om de kans op een succesvolle ARP vergiftigingsaanval te verminderen. Wanneer het verkeer is versleuteld, de aanvaller zou moeten gaan naar de extra stap van tricking browser van het doel in het accepteren van een onwettig certificaat. Echter, alle gegevens die buiten deze protocollen worden verzonden, zullen nog steeds kwetsbaar zijn.

VPN ‘ s

een VPN kan een redelijke verdediging zijn voor individuen, maar ze zijn over het algemeen niet geschikt voor grotere organisaties. Als het slechts één persoon is die een potentieel gevaarlijke verbinding maakt, zoals het gebruik van openbare wifi op een luchthaven, dan versleutelt een VPN alle gegevens die tussen de client en de exit-server reizen. Dit helpt om ze veilig te houden, omdat een aanvaller alleen de versleutelde tekst kan zien.

het is een minder haalbare oplossing op organisatorisch niveau, omdat er VPN-verbindingen moeten zijn tussen elke computer en elke server. Niet alleen zou dit complex zijn om op te zetten en te onderhouden, maar versleutelen en decoderen op die schaal zou ook de prestaties van het netwerk belemmeren.

pakketfilters

deze filters analyseren elk pakket dat over een netwerk wordt verzonden. Ze kunnen kwaadaardige pakketten filteren en blokkeren, evenals die waarvan de IP-adressen verdacht zijn. Pakketfilters kunnen ook vertellen of een pakket beweert van een intern netwerk te komen wanneer het daadwerkelijk extern is ontstaan, wat helpt om de kans op een succesvolle aanval te verminderen.

uw netwerk beschermen tegen ARP-vergiftiging

als u wilt dat uw netwerk beveiligd is tegen de dreiging van ARP-vergiftiging, is het beste plan een combinatie van de bovengenoemde preventie-en detectiehulpmiddelen. De preventiemethoden hebben de neiging om gebreken te hebben in bepaalde situaties, zodat zelfs de meest veilige omgeving kan zich onder aanval.

als er ook actieve detectiehulpmiddelen aanwezig zijn, dan weet u van ARP vergiftiging zodra het begint. Zolang uw netwerkbeheerder is snel om te handelen zodra gewaarschuwd, kunt u over het algemeen afsluiten van deze aanvallen voordat er veel schade is aangericht.

gerelateerd bericht: hoe spoofing-aanvallen voorkomen

Image design based on ARP Spoofing by 0x55534C under CC3. 0