Address Resolution Protocol (Arp) otrăvirea este un atac care implică trimiterea de mesaje ARP falsificate printr-o rețea locală. Este, de asemenea, cunoscut sub numele de spoofing ARP, rutare otravă ARP și otrăvire cache ARP.

aceste atacuri încearcă să devieze traficul de la gazda intenționată inițial către un atacator. Otrăvirea ARP face acest lucru prin asocierea adresei atacatorului Media Access Control (MAC) cu adresa IP a țintei. Funcționează numai împotriva rețelelor care utilizează arp.

otrăvirea ARP este un tip de atac om-în-mijloc care poate fi folosit pentru a opri traficul de rețea, a-l schimba sau a-l intercepta. Tehnica este adesea folosită pentru a iniția ofensive suplimentare, cum ar fi deturnarea sesiunii sau refuzul serviciului.

înainte de a înțelege ce este otrăvirea ARP, este important să aveți un fundal solid pe protocolul arp. Înainte de a putea vorbi despre protocolul Arp, trebuie să facem o copie de rezervă puțin mai departe și să vorbim despre suita de protocol Internet.

internet protocol suite

când deschideți browser-ul web de pe telefon, meme și imagini pisica sunt livrate la tine aproape instantaneu și cu puțin efort, ceea ce face procesul de par simplu.

se poate părea ca și în cazul în care telefonul și serverul care găzduiește imaginile pisica sunt conectate ca două cupe pe un șir, și că, la fel ca doi copii joacă telefon, imaginea pisica doar calatoreste de-a lungul unor fire și apare pe telefon ca sunetul unei voci peste șir. Având în vedere prevalența wifi și a datelor în aceste zile, poate părea chiar că imaginea pisicii călătorește cumva prin eter.

desigur, nu este cazul. Călătoria imaginii pisicii este de fapt destul de complexă, Călătorind printr-un sistem cu mai multe straturi, care este cel mai bine aproximat cu modelul internet protocol suite:

- the application layer-la nivelul de aplicare, nici tu, browser-ul web sau software-ul de server sunt într-adevăr conștienți de modul în care imaginea pisica a fost livrat la tine. Nu știți prin câte routere au trecut datele pentru imaginea pisicii sau dacă au călătorit prin conexiuni wireless. Tot ce știi este că ai făcut clic pe un link și că imaginea pisicii a venit la tine.

- stratul de transport – cu stratul de transport, ajungem puțin sub capotă.Stratul de transport este responsabil pentru stabilirea unei conexiuni între client (telefonul dvs.) și serverul care găzduiește site-ul web. Stratul de transport urmărește conexiunea și caută erori, dar nu-i pasă de modul în care datele sunt mutate între client și server.

- stratul internet – software-ul stratului Internet este responsabil pentru mutarea datelor între rețele. Nu-i pasă de datele imaginii pisicii și o tratează la fel cum ar trata datele pentru o carte electronică despre chimie. Odată ce software-ul stratului de internet aduce datele imaginii pisicii în rețeaua dvs. locală, îl predă software-ului stratului de legătură.

- stratul de legătură – software-ul stratului de legătură mută atât datele de intrare, cât și cele de ieșire din rețeaua locală. Este nevoie de date pentru imaginea pisica din software-ul stratului de internet și le livrează pe dispozitiv.

fiecare dintre straturile de mai sus poate avea o grămadă de protocoale diferite care rulează prin ele pentru a-și finaliza lucrările. Această mizerie a unui sistem funcționează cumva coeziv pentru a aduce imaginea pisicii de pe server pe ecranul telefonului.

ce este Address Resolution Protocol (Arp)?

protocolul de rezoluție a adresei (ARP) este pur și simplu unul dintre aceste protocoale. Este folosit pentru a descoperi ce adresă a stratului de legătură, cum ar fi o adresă MAC, corespunde cu o anumită adresă a stratului de internet pentru o mașină fizică. Acestea sunt, în general, adrese IPv4.

deoarece IPv4 este încă cel mai frecvent utilizat protocol de internet, ARP acoperă în general decalajul dintre adresele IPv4 pe 32 de biți și adresele MAC pe 48 de biți. Funcționează în ambele direcții.

relația dintre o anumită adresă MAC și adresa IP este păstrată într-un tabel cunoscut sub numele de cache ARP. Când un pachet care se îndreaptă către o gazdă pe o rețea LAN ajunge la gateway, gateway-ul folosește ARP pentru a asocia adresa MAC sau gazdă fizică cu adresa IP corelantă.

gazda caută apoi prin memoria cache ARP. Dacă localizează adresa corespunzătoare, adresa este utilizată pentru a converti formatul și lungimea pachetului. Dacă adresa corectă nu este găsită, ARP va trimite un pachet de solicitare care solicită altor mașini din rețeaua locală dacă cunosc adresa corectă. Dacă o mașină răspunde cu adresa, memoria cache ARP este actualizată cu aceasta în cazul în care există solicitări viitoare din aceeași sursă.

ce este otrăvirea ARP?

acum că înțelegeți mai multe despre protocolul de bază, putem acoperi otrăvirea ARP în profunzime. Protocolul ARP a fost dezvoltat pentru a fi eficient, ceea ce a dus la o lipsă gravă de securitate în proiectarea sa. Acest lucru face relativ ușor pentru cineva să monteze aceste atacuri, atâta timp cât pot accesa rețeaua locală a țintei lor.

otrăvirea ARP implică trimiterea pachetelor de răspuns ARP falsificate către un gateway prin rețeaua locală. Atacatorii folosesc de obicei instrumente de spoofing precum arpspoof sau arppoison pentru a ușura munca. Ei stabilesc adresa IP a instrumentului pentru a se potrivi cu adresa țintei lor. Instrumentul scanează apoi LAN-ul țintă pentru adresele IP și MAC ale gazdelor sale.

odată ce atacatorul are adresele gazdelor, acestea încep să trimită pachete ARP falsificate prin rețeaua locală către gazde. Mesajele frauduloase spun destinatarilor că adresa MAC a atacatorului ar trebui să fie conectată la adresa IP a mașinii pe care o vizează.

acest lucru are ca rezultat ca destinatarii să își actualizeze memoria cache ARP cu adresa atacatorului. Când destinatarii comunică cu ținta în viitor, mesajele lor vor fi trimise efectiv atacatorului.

în acest moment, atacatorul se află în secret în mijlocul Comunicațiilor și poate folosi această poziție pentru a citi traficul și a fura date. Atacatorul poate, de asemenea, să modifice mesajele înainte de a ajunge la țintă sau chiar să oprească complet comunicațiile.

atacatorii pot folosi aceste informații pentru a monta atacuri suplimentare, cum ar fi denial-of-service sau deturnarea sesiunii:

- Denial-of-service – aceste atacuri pot lega un număr de adrese IP separate la adresa MAC a unei ținte. Dacă suficiente adrese trimit cereri către țintă, aceasta poate deveni supraîncărcată de trafic, ceea ce îi perturbă serviciul și îl face inutilizabil.

- deturnarea sesiunii – spoofingul ARP poate fi folosit pentru a fura ID-urile sesiunii, pe care hackerii le folosesc pentru a intra în sisteme și conturi. Odată ce au acces, pot lansa tot felul de ravagii împotriva țintelor lor.

cum se detectează otrăvirea ARP

otrăvirea ARP poate fi detectată în mai multe moduri diferite. Puteți utiliza promptul de comandă Windows, un analizor de pachete open-source, cum ar fi Wireshark, sau opțiuni proprietare, cum ar fi XArp.

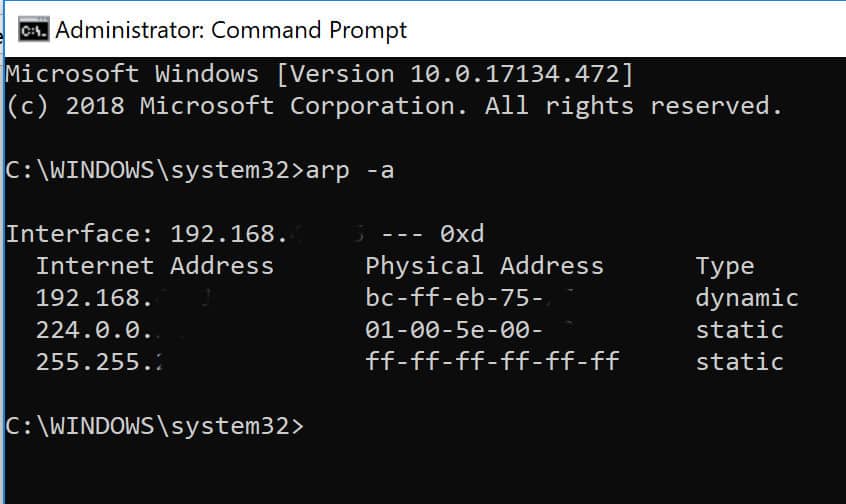

Command prompt

dacă bănuiți că ați putea suferi de un atac de otrăvire ARP, puteți verifica în Command Prompt. Mai întâi, deschideți Command Prompt ca administrator. Cea mai ușoară cale este să apăsați tasta Windows pentru a deschide meniul start. Tastați „cmd”, apoi apăsați Crtl, Shift și Enter în același timp.

aceasta va afișa promptul de comandă, deși poate fi necesar să faceți clic pe Da pentru a acorda aplicației permisiunea de a efectua modificări. În linia de comandă, introduceți:

Arp-a

aceasta vă va oferi tabelul ARP:

*adresele din imaginea de mai sus au fost parțial înnegrite din motive de confidențialitate.*

tabelul afișează adresele IP în coloana din stânga și adresele MAC în mijloc. Dacă tabelul conține două adrese IP diferite care împărtășesc aceeași adresă MAC, atunci probabil că suferiți un atac de otrăvire ARP.

ca exemplu, să presupunem că tabelul ARP conține un număr de adrese diferite. Când scanați prin ea, este posibil să observați că două dintre adresele IP au aceeași adresă fizică. S-ar putea să vedeți așa ceva în tabelul ARP dacă sunteți de fapt otrăvit:

adresa de Internet adresa fizică

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-DC-39-ab

după cum puteți vedea, atât prima, cât și a treia adresă mac se potrivesc. Acest lucru indică faptul că proprietarul adresei IP 192.168.0.106 este cel mai probabil atacatorul.

alte opțiuni

Wireshark pot fi utilizate pentru a detecta otrăvirea ARP prin analizarea pachetelor, deși pașii sunt în afara domeniului de aplicare al acestui tutorial și probabil cel mai bine lăsați celor care au experiență cu programul.

detectoarele Comerciale de otrăvire Arp, cum ar fi XArp, facilitează procesul. Acestea vă pot oferi alerte atunci când începe otrăvirea ARP, ceea ce înseamnă că atacurile sunt detectate mai devreme și daunele pot fi reduse la minimum.

cum să preveniți otrăvirea ARP

puteți utiliza mai multe metode pentru a preveni otrăvirea ARP, fiecare cu propriile sale pozitive și negative. Acestea includ intrări statice ARP, criptare, VPN-uri și sniffing de pachete.

intrări statice Arp

această soluție implică o mulțime de cheltuieli administrative și este recomandată numai pentru rețele mai mici. Aceasta implică adăugarea unei intrări ARP pentru fiecare mașină dintr-o rețea în fiecare computer individual.

maparea mașinilor cu seturi de adrese IP și MAC statice ajută la prevenirea atacurilor de spoofing, deoarece mașinile pot ignora răspunsurile arp. Din păcate, această soluție vă poate proteja doar de atacuri mai simple.

criptarea

protocoale precum HTTPS și SSH pot ajuta, de asemenea, la reducerea șanselor unui atac de otrăvire ARP de succes. Când traficul este criptat, atacatorul ar trebui să meargă la pasul suplimentar de a păcăli browserul țintei să accepte un certificat nelegitim. Cu toate acestea, orice date transmise în afara acestor protocoale vor fi în continuare vulnerabile.

VPN-uri

un VPN poate fi o apărare rezonabilă pentru indivizi, dar în general nu sunt potrivite pentru organizații mai mari. Dacă este doar o singură persoană care face o conexiune potențial periculoasă, cum ar fi utilizarea wifi-ului public la un aeroport, atunci un VPN va cripta toate datele care circulă între client și serverul de ieșire. Acest lucru ajută la menținerea lor în siguranță, deoarece un atacator va putea vedea doar textul cifrat.

este o soluție mai puțin fezabilă la nivel organizațional, deoarece conexiunile VPN ar trebui să fie în loc între fiecare computer și fiecare server. Nu numai că acest lucru ar fi complex de configurat și întreținut, dar criptarea și decriptarea la această scară ar împiedica, de asemenea, performanța rețelei.

filtre de pachete

aceste filtre analizează fiecare pachet care este trimis într-o rețea. Aceștia pot filtra și bloca pachetele rău intenționate, precum și cele ale căror adrese IP sunt suspecte. Filtrele de pachete pot spune, de asemenea, dacă un pachet pretinde că provine dintr-o rețea internă atunci când provine de fapt extern, contribuind la reducerea șanselor ca un atac să aibă succes.

protejarea rețelei de otrăvire ARP

dacă doriți ca rețeaua dvs. să fie sigură de amenințarea otrăvirii ARP, cel mai bun plan este o combinație a instrumentelor de prevenire și detectare menționate mai sus. Metodele de prevenire tind să aibă defecte în anumite situații, astfel încât chiar și cel mai sigur mediu se poate afla sub atac.

dacă instrumentele de detectare activă sunt la locul lor, atunci veți ști despre otrăvirea ARP imediat ce începe. Atâta timp cât administratorul dvs. de rețea acționează rapid odată alertat, puteți, în general, să închideți aceste atacuri înainte de a face multe daune.

Related post: Cum de a preveni atacurile spoofing

design de imagine bazat pe Spoofing ARP de 0X55534C sub CC3.0