El envenenamiento por Protocolo de resolución de direcciones (ARP) es un ataque que implica enviar mensajes ARP falsificados a través de una red de área local. También se conoce como spoofing ARP, enrutamiento de veneno ARP y envenenamiento de caché ARP.

Estos ataques intentan desviar el tráfico de su host original a un atacante. El envenenamiento ARP hace esto asociando la dirección de Control de Acceso a Medios (MAC) del atacante con la dirección IP del objetivo. Solo funciona contra redes que usan ARP.

El envenenamiento por ARP es un tipo de ataque man-in-the-middle que se puede usar para detener el tráfico de red, cambiarlo o interceptarlo. La técnica se usa a menudo para iniciar ofensivas adicionales, como el secuestro de sesiones o la denegación de servicio.

Antes de que pueda entender qué es el envenenamiento ARP, es importante tener un conocimiento sólido del protocolo ARP. Antes de que podamos hablar sobre el protocolo ARP, necesitamos hacer una copia de seguridad un poco más y hablar sobre el conjunto de protocolos de Internet.

La suite de protocolo de Internet

Cuando abre el navegador web en su teléfono, los memes y las imágenes de gatos se le entregan casi instantáneamente y con poco esfuerzo, lo que hace que el proceso parezca simple.

Puede parecer que su teléfono y el servidor que aloja las imágenes del gato están conectados como dos tazas en una cuerda, y que como dos niños jugando al teléfono, la imagen del gato simplemente viaja a lo largo de algunos cables y aparece en su teléfono como el sonido de una voz sobre la cuerda. Dada la prevalencia de wifi y datos en estos días, incluso puede parecer que la imagen del gato de alguna manera viaja a través del éter.

Por supuesto, este no es el caso. El viaje de la imagen del gato es en realidad bastante complejo, viajando a través de un sistema de múltiples capas que se aproxima mejor con el modelo de suite de protocolo de Internet:

- La capa de aplicación: En la capa de aplicación, ni usted, ni su navegador web ni el software del servidor son realmente conscientes de cómo se le entregó la imagen del gato. No sabe cuántos enrutadores atravesaron los datos de la imagen del gato, o si viajaron a través de conexiones inalámbricas. Todo lo que sabes es que hiciste clic en un enlace y que la foto del gato llegó a ti.

- La capa de transporte: Con la capa de transporte, nos metemos un poco debajo del capó.La capa de transporte es responsable de establecer una conexión entre el cliente (su teléfono) y el servidor que aloja el sitio web. La capa de transporte vigila la conexión y busca errores, pero no le importa cómo se mueven los datos entre el cliente y el servidor.

- La capa de Internet-El software de la capa de Internet es responsable de mover los datos entre las redes. No le importan los datos de la imagen del gato y los trata de la misma manera que trataría los datos de un libro electrónico sobre química. Una vez que el software de capa de Internet lleva los datos de imagen de gato a su red local, los entrega al software de capa de enlace.

- La capa de enlace: el software de capa de enlace mueve los datos entrantes y salientes dentro de su red local. Toma los datos de la imagen del gato del software de capa de Internet y los envía a su dispositivo.

Cada una de las capas anteriores puede tener un montón de protocolos diferentes que se ejecutan a través de ellas para completar sus trabajos. Este sistema desordenado de alguna manera funciona de manera cohesiva para llevar la imagen del gato desde el servidor a la pantalla de su teléfono.

¿Qué es el Protocolo de Resolución de direcciones (ARP)?

El protocolo de resolución de direcciones (ARP) es simplemente uno de estos protocolos. Se utiliza para descubrir qué dirección de capa de enlace, como una dirección MAC, corresponde a una dirección de capa de Internet dada para una máquina física. Estas son generalmente direcciones IPv4.

Dado que IPv4 sigue siendo el protocolo de Internet más utilizado, ARP generalmente cierra la brecha entre las direcciones IPv4 de 32 bits y las direcciones MAC de 48 bits. Funciona en ambas direcciones.

La relación entre una dirección MAC dada y su dirección IP se mantiene en una tabla conocida como caché ARP. Cuando un paquete que se dirige a un host en una LAN llega a la puerta de enlace, la puerta de enlace utiliza ARP para asociar la dirección MAC o la dirección de host físico con su dirección IP correlacionada.

El host busca a través de su caché ARP. Si localiza la dirección correspondiente, la dirección se utiliza para convertir el formato y la longitud del paquete. Si no se encuentra la dirección correcta, ARP enviará un paquete de solicitud que le preguntará a otras máquinas de la red local si conocen la dirección correcta. Si una máquina responde con la dirección, la caché ARP se actualiza con ella en caso de que haya solicitudes futuras de la misma fuente.

¿Qué es la intoxicación por ARP?

Ahora que comprende más sobre el protocolo subyacente, podemos cubrir el envenenamiento por ARP con más profundidad. El protocolo ARP fue desarrollado para ser eficiente, lo que llevó a una grave falta de seguridad en su diseño. Esto hace que sea relativamente fácil para alguien montar estos ataques, siempre y cuando pueda acceder a la red local de su objetivo.

El envenenamiento ARP implica enviar paquetes de respuesta ARP falsificados a una puerta de enlace a través de la red local. Los atacantes suelen utilizar herramientas de suplantación de identidad como Arpspoof o Arppoison para facilitar el trabajo. Establecen la dirección IP de la herramienta para que coincida con la dirección de su destino. La herramienta luego escanea la LAN de destino en busca de las direcciones IP y MAC de sus hosts.

Una vez que el atacante tiene las direcciones de los hosts, comienza a enviar paquetes ARP falsificados a través de la red local a los hosts. Los mensajes fraudulentos indican a los destinatarios que la dirección MAC del atacante debe estar conectada a la dirección IP de la máquina a la que se dirigen.

Esto hace que los destinatarios actualicen su caché ARP con la dirección del atacante. Cuando los destinatarios se comuniquen con el objetivo en el futuro, sus mensajes se enviarán al atacante en su lugar.

En este punto, el atacante está secretamente en medio de las comunicaciones y puede aprovechar esta posición para leer el tráfico y robar datos. El atacante también puede alterar los mensajes antes de llegar al objetivo, o incluso detener las comunicaciones por completo.

Los atacantes pueden usar esta información para montar más ataques, como denegación de servicio o secuestro de sesión:

- Denegación de servicio: estos ataques pueden vincular varias direcciones IP separadas a la dirección MAC de un objetivo. Si hay suficientes direcciones enviando solicitudes al objetivo, puede sobrecargarse de tráfico, lo que interrumpe su servicio y lo hace inutilizable.

- Secuestro de sesión: la suplantación de ARP se puede aprovechar para robar ID de sesión, que los hackers usan para ingresar a sistemas y cuentas. Una vez que tienen acceso, pueden lanzar todo tipo de estragos contra sus objetivos.

Cómo detectar el envenenamiento por ARP

El envenenamiento por ARP se puede detectar de varias maneras diferentes. Puede usar el símbolo del sistema de Windows, un analizador de paquetes de código abierto como Wireshark u opciones propietarias como XArp.

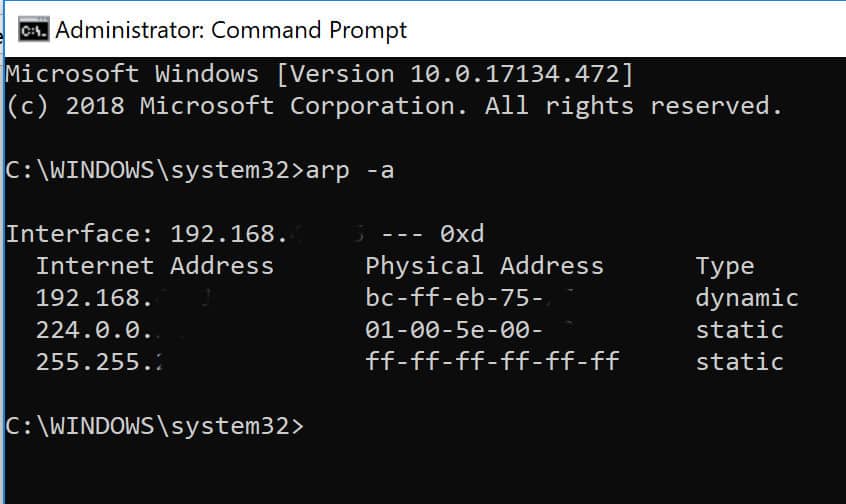

Símbolo del sistema

Si sospecha que puede estar sufriendo un ataque de envenenamiento por ARP, puede consultar el Símbolo del sistema. En primer lugar, abra el símbolo del sistema como administrador. La forma más fácil es presionar la tecla de Windows para abrir el menú inicio. Escriba «cmd», luego presione Crtl, Mayús y Enter al mismo tiempo.

Esto abrirá el símbolo del sistema, aunque es posible que tenga que hacer clic en Sí para dar permiso a la aplicación para realizar cambios. En la línea de comandos, escriba:

arp-a

Esto le dará la tabla ARP:

*Las direcciones en la imagen de arriba han sido parcialmente oscurecidas por razones de privacidad.*

La tabla muestra las direcciones IP en la columna de la izquierda y las direcciones MAC en el centro. Si la tabla contiene dos direcciones IP diferentes que comparten la misma dirección MAC, es probable que esté sufriendo un ataque de envenenamiento ARP.

Como ejemplo, digamos que su tabla ARP contiene varias direcciones diferentes. Cuando lo escanea, puede notar que dos de las direcciones IP tienen la misma dirección física. Es posible que vea algo como esto en su tabla ARP si realmente está siendo envenenado:

Dirección de Internet Dirección física

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

Como puede ver, tanto la primera como la tercera direcciones MAC coinciden. Esto indica que el propietario de la dirección IP 192.168.0.106 es probablemente el atacante.

Otras opciones

Wireshark se puede usar para detectar envenenamiento por ARP analizando los paquetes, aunque los pasos están fuera del alcance de este tutorial y probablemente es mejor dejarlos a aquellos que tienen experiencia con el programa.

Los detectores comerciales de envenenamiento por ARP, como XArp, facilitan el proceso. Pueden darte alertas cuando comienza el envenenamiento por ARP, lo que significa que los ataques se detectan antes y el daño se puede minimizar.

Cómo prevenir el envenenamiento por ARP

Puede usar varios métodos para prevenir el envenenamiento por ARP, cada uno con sus propios positivos y negativos. Estos incluyen entradas ARP estáticas, cifrado, VPN y rastreo de paquetes.

Entradas ARP estáticas

Esta solución implica una gran sobrecarga administrativa y solo se recomienda para redes más pequeñas. Implica agregar una entrada ARP para cada máquina en una red a cada computadora individual.

Asignar a las máquinas conjuntos de direcciones IP y MAC estáticas ayuda a evitar ataques de suplantación, ya que las máquinas pueden ignorar las respuestas ARP. Desafortunadamente, esta solución solo puede protegerlo de ataques más simples.

Cifrado

Los protocolos como HTTPS y SSH también pueden ayudar a reducir las posibilidades de un ataque de envenenamiento por ARP exitoso. Cuando el tráfico está cifrado, el atacante tendría que ir al paso adicional de engañar al navegador del objetivo para que acepte un certificado ilegítimo. Sin embargo, cualquier dato transmitido fuera de estos protocolos seguirá siendo vulnerable.

VPNs

Una VPN puede ser una defensa razonable para las personas, pero generalmente no son adecuadas para organizaciones más grandes. Si se trata de una sola persona que realiza una conexión potencialmente peligrosa, como usar wifi público en un aeropuerto, una VPN cifrará todos los datos que viajan entre el cliente y el servidor de salida. Esto ayuda a mantenerlos seguros, porque un atacante solo podrá ver el texto cifrado.

Es una solución menos factible a nivel organizacional, porque las conexiones VPN tendrían que estar en su lugar entre cada computadora y cada servidor. Esto no solo sería complejo de configurar y mantener, sino que cifrar y descifrar a esa escala también obstaculizaría el rendimiento de la red.

Filtros de paquetes

Estos filtros analizan cada paquete que se envía a través de una red. Pueden filtrar y bloquear paquetes maliciosos, así como aquellos cuyas direcciones IP son sospechosas. Los filtros de paquetes también pueden saber si un paquete afirma que proviene de una red interna cuando en realidad se origina externamente, lo que ayuda a reducir las posibilidades de que un ataque tenga éxito.

Proteger su red del envenenamiento por ARP

Si desea que su red esté segura de la amenaza de envenenamiento por ARP, el mejor plan es una combinación de las herramientas de prevención y detección mencionadas anteriormente. Los métodos de prevención tienden a tener fallas en ciertas situaciones, por lo que incluso el entorno más seguro puede encontrarse bajo ataque.

Si las herramientas de detección activa también están en su lugar, sabrá sobre el envenenamiento por ARP tan pronto como comience. Siempre y cuando el administrador de la red actúe rápidamente una vez que se le avise, generalmente puede apagar estos ataques antes de que se produzca mucho daño.

Artículo relacionado: Cómo prevenir ataques de suplantación

Diseño de imagen basado en la suplantación ARP por 0x55534C bajo CC3. 0