Address Resolution Protocol (ARP) otrava je útok, který zahrnuje odesílání falešných zpráv ARP přes místní síť. To je také známé jako ARP spoofing, ARP poison routing a ARP cache otrava.

tyto útoky se místo toho pokoušejí přesměrovat provoz z původně zamýšleného hostitele na útočníka. ARP otrava to dělá tím, že přiřazuje adresu útočníka Media Access Control (MAC) s IP adresou cíle. Funguje pouze proti sítím, které používají ARP.

ARP otrava je typ útoku man-in-the-middle, který lze použít k zastavení síťového provozu, jeho změně nebo zachycení. Tato technika se často používá k zahájení dalších útoků, jako je únos relace nebo odmítnutí služby.

než pochopíte, co je otrava ARP, je důležité mít v protokolu ARP pevné pozadí. Než budeme moci mluvit o protokolu ARP, musíme zálohovat jen trochu dále a mluvit o sadě internetových protokolů.

Sada internetového protokolu

když otevřete webový prohlížeč v telefonu, memy a obrázky koček jsou vám doručeny téměř okamžitě a s malým úsilím,takže proces vypadá jednoduše.

může se zdát, že váš telefon a server, který hostí obrázky koček, jsou připojeny jako dva šálky na provázku a že stejně jako dvě děti hrající telefon, obrázek kočky jen cestuje po některých vodičích a objeví se v telefonu jako zvuk hlasu přes řetězec. Vzhledem k prevalenci wifi a dat v těchto dnech, může se dokonce zdát, že obrázek kočky nějak cestuje éterem.

samozřejmě tomu tak není. Cesta kočičího obrázku je ve skutečnosti docela složitá, cestování přes vícevrstvý systém, který je nejlépe aproximován s modelem sady internetových protokolů:

- aplikační vrstva – v aplikační vrstvě ani vy, váš webový prohlížeč nebo serverový software si opravdu neuvědomujete, jak se vám obrázek kočky doručil. Nevíte, kolik směrovačů prošla data pro obrázek kočky, nebo zda cestovala přes bezdrátové připojení. Vše, co víte, je, že jste klikli na odkaz a že k vám přišel obrázek kočky.

- transportní vrstva – s transportní vrstvou se trochu dostaneme pod kapotu.Transportní vrstva je zodpovědná za navázání spojení mezi klientem (telefonem) a serverem, který je hostitelem webu. Transportní vrstva dohlíží na připojení a hledá chyby, ale nestará se o to, jak se data přesouvají mezi klientem a serverem.

- internet layer-Internet layer software je zodpovědný za přesun dat mezi sítěmi. Nestará se o údaje o obrázku kočky a zachází s nimi stejně, jako by zacházelo s daty pro elektronickou knihu o chemii. Jakmile software internet layer přinese data cat picture do místní sítě, předá je do softwaru link layer.

- software link layer-Link layer přesouvá vstupní i odchozí data v místní síti. Vezme data pro obrázek kočky ze softwaru internet layer a doručí je do vašeho zařízení.

každá z výše uvedených vrstev může mít spoustu různých protokolů, které jimi procházejí, aby dokončily svou práci. Tento nepořádek systému nějak funguje soudržně, aby přinesl obrázek kočky ze serveru na obrazovku telefonu.

co je protokol pro řešení adres (ARP)?

protokol řešení adres (Arp) je jednoduše jedním z těchto protokolů. Používá se k zjištění, která Adresa vrstvy odkazů, například MAC adresa, odpovídá dané adrese internetové vrstvy pro fyzický stroj. Obvykle se jedná o adresy IPv4.

vzhledem k tomu, že IPv4 je stále nejčastěji používaným internetovým protokolem, ARP obecně překlenuje mezeru mezi 32bitovými IPv4 adresami a 48bitovými MAC adresami. Funguje to v obou směrech.

vztah mezi danou MAC adresou a její IP adresou je veden v tabulce známé jako ARP cache. Když se paket směřující k hostiteli v síti LAN dostane k bráně, brána používá ARP k přidružení adresy MAC nebo fyzického hostitele k její korelační IP adrese.

hostitel poté prohledá mezipaměť ARP. Pokud vyhledá odpovídající adresu, Adresa se použije k převodu formátu a délky paketu. Pokud není nalezena správná adresa, ARP vyšle paket požadavků, který se zeptá jiných počítačů v místní síti, pokud znají správnou adresu. Pokud počítač odpoví na adresu, mezipaměť ARP se s ní aktualizuje v případě, že se vyskytnou nějaké budoucí požadavky ze stejného zdroje.

co je otrava ARP?

Nyní, když rozumíte více o základním protokolu, můžeme otravu ARP pokrýt hlouběji. Protokol ARP byl vyvinut tak, aby byl účinný, což vedlo k vážnému nedostatku bezpečnosti při jeho návrhu. Díky tomu je pro někoho relativně snadné tyto útoky připojit, pokud má přístup k místní síti svého cíle.

arp otrava zahrnuje odesílání padělaných ARP paketů do brány přes místní síť. Útočníci obvykle používají spoofingové nástroje jako Arpspoof nebo Arppoison, aby usnadnili práci. Nastavili IP adresu nástroje tak, aby odpovídala adrese jejich cíle. Nástroj poté prohledá cílovou síť LAN pro adresy IP a MAC svých hostitelů.

jakmile má útočník adresy hostitelů, začne odesílat padělané pakety ARP přes místní síť hostitelům. Podvodné zprávy oznamují příjemcům, že MAC adresa útočníka by měla být připojena k IP adrese počítače, na který cílí.

výsledkem je, že příjemci aktualizují svou mezipaměť ARP adresou útočníka. Když příjemci v budoucnu komunikují s cílem, jejich zprávy budou místo toho odeslány útočníkovi.

v tomto okamžiku je útočník tajně uprostřed komunikace a může tuto pozici využít ke čtení provozu a krádeži dat. Útočník může také změnit zprávy dříve, než se dostanou k cíli, nebo dokonce úplně zastavit komunikaci.

útočníci mohou tyto informace použít k připojení dalších útoků, jako je odmítnutí služby nebo únos relace:

- odmítnutí služby – tyto útoky mohou propojit řadu samostatných IP adres s MAC adresou cíle. Pokud dost adres odesílá požadavky na cíl, může být přetížen provozem, který narušuje jeho službu a činí ji nepoužitelnou.

- session Hijacking – ARP spoofing lze využít k odcizení ID relace, které hackeři používají k získání vstupu do systémů a účtů. Jakmile mají přístup, mohou proti svým cílům zahájit nejrůznější zmatek.

jak zjistit otravu ARP

otravu ARP lze detekovat několika různými způsoby. Můžete použít příkazový řádek systému Windows, analyzátor paketů s otevřeným zdrojovým kódem, jako je Wireshark, nebo proprietární možnosti, jako je XArp.

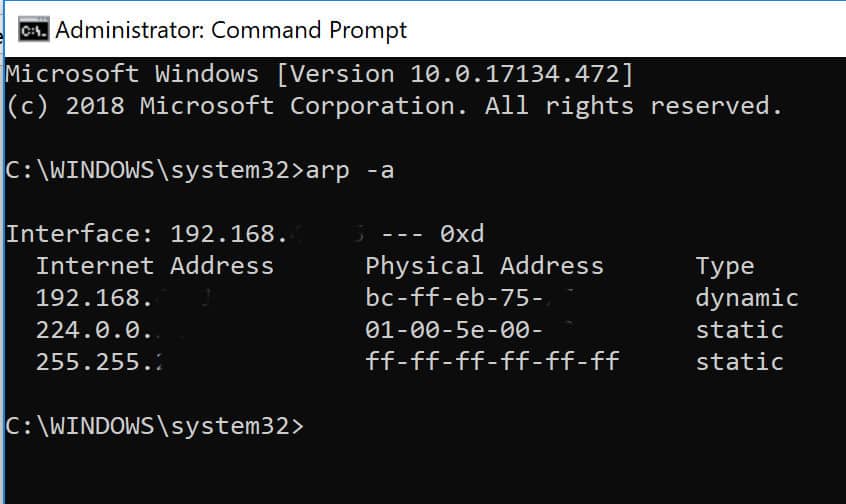

příkazový řádek

pokud máte podezření, že trpíte otravou ARP, můžete zkontrolovat příkazový řádek. Nejprve otevřete příkazový řádek jako správce. Nejjednodušší je stisknout klávesu Windows a otevřít nabídku start. Zadejte “ cmd “ a stiskněte současně Crtl, Shift a Enter.

zobrazí se příkazový řádek, i když možná budete muset kliknout na Ano, abyste aplikaci udělili oprávnění k provádění změn. Do příkazového řádku zadejte:

arp-a

tím získáte tabulku ARP:

*adresy na výše uvedeném obrázku byly z důvodů ochrany osobních údajů částečně zatemněny.*

tabulka zobrazuje adresy IP v levém sloupci a adresy MAC uprostřed. Pokud tabulka obsahuje dvě různé adresy IP, které sdílejí stejnou adresu MAC, pravděpodobně podstupujete útok otravy ARP.

jako příklad Řekněme, že vaše tabulka ARP obsahuje řadu různých adres. Když jej prohledáte, můžete si všimnout, že dvě adresy IP mají stejnou fyzickou adresu. Můžete vidět něco takového v tabulce ARP, pokud jste skutečně otráveni:

Internetová adresa fyzická adresa

192.168.0.1 00-17-31-dc-39-ab

192.168.0.105 40-d4-48-cr-29-b2

192.168.0.106 00-17-31-dc-39-ab

podívejte se, jak první, tak třetí MAC adresy se shodují. To znamená, že vlastníkem IP adresy 192.168.0.106 je s největší pravděpodobností útočník.

další možnosti

Wireshark lze použít k detekci otravy ARP analýzou paketů, i když kroky jsou mimo rozsah tohoto tutoriálu a pravděpodobně nejlépe ponechány těm,kteří mají zkušenosti s programem.

Komerční detektory otravy ARP, jako je XArp, usnadňují proces. Mohou vám dát upozornění, když začne otrava ARP, což znamená, že útoky jsou detekovány dříve a poškození může být minimalizováno.

jak zabránit otravě ARP

můžete použít několik metod k prevenci otravy ARP, každá s vlastními pozitivy a negativy. Patří mezi ně statické položky ARP, šifrování, VPN a čichání paketů.

statické položky ARP

toto řešení zahrnuje spoustu administrativních režijních nákladů a je doporučeno pouze pro menší sítě. Zahrnuje přidání položky ARP pro každý počítač v síti do každého jednotlivého počítače.

mapování strojů se sadami statických IP a MAC adres pomáhá předcházet spoofingovým útokům, protože stroje mohou ignorovat ARP odpovědi. Bohužel toto řešení vás může chránit pouze před jednoduššími útoky.

šifrování

protokoly jako HTTPS a SSH mohou také pomoci snížit šance na úspěšný útok otravy ARP. Pokud je provoz šifrován, útočník by musel přejít k dalšímu kroku, kdy by oklamal prohlížeč cíle, aby přijal nelegitimní certifikát. Veškerá data přenášená mimo tyto protokoly však budou stále zranitelná.

VPN

VPN může být rozumnou obranou pro jednotlivce, ale obecně nejsou vhodné pro větší organizace. Pokud se jedná pouze o jednu osobu, která vytváří potenciálně nebezpečné připojení, například pomocí veřejné wifi na letišti, VPN zašifruje všechna data, která cestují mezi klientem a výstupním serverem. To pomáhá udržet je v bezpečí, protože útočník bude moci vidět pouze šifrovaný text.

je to méně proveditelné řešení na organizační úrovni, protože připojení VPN by muselo být zavedeno mezi každým počítačem a každým serverem. Nejen, že by to bylo složité nastavit a udržovat, ale šifrování a dešifrování v tomto měřítku by také bránilo výkonu sítě.

paketové filtry

tyto filtry analyzují každý paket odeslaný přes síť. Mohou odfiltrovat a blokovat škodlivé pakety, stejně jako ty, jejichž IP adresy jsou podezřelé. Paketové filtry mohou také zjistit, zda paket tvrdí, že pochází z interní sítě, když skutečně pochází externě, což pomáhá snížit šance na úspěch útoku.

ochrana vaší sítě před otravou ARP

pokud chcete, aby vaše síť byla bezpečná před hrozbou otravy ARP, nejlepším plánem je kombinace výše uvedených nástrojů prevence a detekce. Metody prevence mají v určitých situacích nedostatky, takže i nejbezpečnější prostředí se může ocitnout pod útokem.

pokud jsou k dispozici také aktivní detekční nástroje, budete vědět o otravě ARP, jakmile začne. Dokud správce sítě bude rychle jednat, jakmile bude upozorněn, můžete tyto útoky obecně vypnout dříve, než dojde k velkému poškození.

související příspěvek: jak zabránit spoofing útoky

Image design založený na ARP Spoofing 0x55534C pod CC3. 0