Active Directoryとは何ですか?

Active Directory(AD)は、マイクロソフト独自のディレクトリサービスです。 これは、Windows Server上で実行され、管理者がアクセス許可とネットワークリソースへのアクセスを管理することができます。

Active Directoryはデータをオブジェクトとして格納します。 オブジェクトは、ユーザー、グループ、アプリケーション、またはプリンタなどのデバイスなどの単一の要素です。 オブジェクトは通常、プリンターやコンピューターなどのリソース、またはユーザーやグループなどのセキュリティプリンシパルのいずれかとして定義されます。

Active Directoryは、名前と属性によってディレクトリオブジェクトを分類します。 たとえば、ユーザーの名前には、名前文字列と、パスワードやセキュアシェルキーなどのユーザーに関連付けられた情報が含まれている場合があります。

Active Directoryの主なサービスはドメインサービス(AD DS)で、ディレクトリ情報を格納し、ユーザーとドメインとの対話を処理します。 AD DSは、ユーザーがデバイスにサインインしたり、ネットワーク経由でサーバーに接続しようとしたときにアクセスを確認します。 AD DSは、各リソースへのアクセス権を持つユーザーとグループポリシーを制御します。 たとえば、管理者は通常、エンドユーザーとは異なるレベルのデータアクセス権を持っています。

Exchange ServerやSharePoint Serverなどの他のMicrosoftおよびWindowsオペレーティングシステム(OS)製品は、リソースアクセスを提供するためにAD DSに依存しています。 AD DSをホストするサーバーは、ドメインコントローラーです。

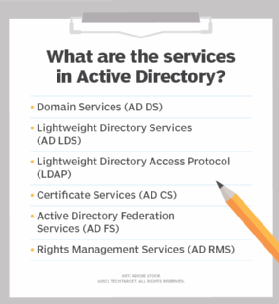

Active Directoryサービス

いくつかの異なるサービスがActive Directoryを構成します。 主なサービスはドメインサービスですが、Active Directoryにはライトウェイトディレクトリサービス(AD LDS)、ライトウェイトディレクトリアクセスプロトコル(LDAP)、証明書 これらの他の各サービスは、製品のディレクトリ管理機能を拡張します。

- Lightweight Directory ServicesはAD DSと同じコードベースを持ち、アプリケーションプログラムインターフェイスなどの同様の機能を共有しています。 ただし、AD LDSは1つのサーバー上で複数のインスタンスで実行でき、Lightweight Directory Access Protocolを使用してデータストア内のディレクトリデータを保持します。

- Lightweight Directory Access Protocolは、ネットワーク経由でディレクトリサービスにアクセスして維持するために使用されるアプリケーショ LDAPは、ユーザー名やパスワードなどのオブジェクトをActive Directoryなどのディレクトリサービスに格納し、そのオブジェクトデータをネットワーク上で共有します。

- 証明書サービスは、証明書を生成、管理、共有します。 証明書は暗号化を使用して、ユーザーがインターネット経由で公開キーを使用して安全に情報を交換できるようにします。

- Active Directoryフェデレーションサービスは、シングルサインオン(SSO)を使用して、異なるネットワーク上であっても、複数のアプリケーションへのユーザーアク 名前が示すように、SSOでは、サービスごとに複数の専用認証キーを使用するのではなく、ユーザーが一度だけサインオンする必要があります。

- Rights Managementサービス制御情報権利と管理。 AD RMSは、電子メールやMicrosoft Word文書などのコンテンツをサーバー上で暗号化して、アクセスを制限します。

Active Directoryドメインサービスの主な機能

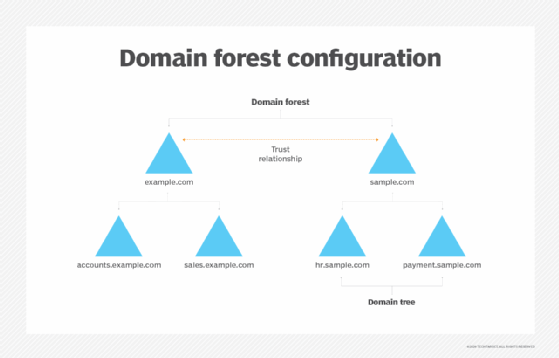

Active Directoryドメインサービスでは、ネットワーク要素を調整するために、ドメイン、ツリー、フォレストで構成される階層レイアウ

ドメインはメイン層の中で最小であり、フォレストは最大です。 同じデータベースを共有するユーザーやデバイスなどの異なるオブジェクトは、同じドメイン上にあります。 ツリーは、階層的な信頼関係と一緒にグループ化された一つ以上のドメインです。 フォレストは複数のツリーのグループです。 フォレストはセキュリティ境界を提供し、ドメインは共通のデータベースを共有し、認証や暗号化などの設定を管理できます。

- ドメインは、同じADデータベースを共有するユーザーやデバイスなどのオブジェクトのグループです。 ドメインにはドメインネームシステムがあります

- ツリーは、一緒にグループ化された一つ以上のドメインです。 ツリー構造は、連続した名前空間を使用して、論理階層内のドメインのコレクションを収集します。 ツリーは、安全な接続または信頼が2つのドメイン間で共有される信頼関係と見なすことができます。 複数のドメインを信頼でき、1つのドメインが2番目のドメインを信頼でき、2番目のドメインが3番目のドメインを信頼できます。 この設定の階層的な性質のため、最初のドメインは明示的な信頼を必要とせずに3番目のドメインを暗黙的に信頼できます。

- 森は複数の木のグループです。 フォレストは、共有カタログ、ディレクトリスキーマ、アプリケーション情報、およびドメイン構成で構成されます。 スキーマは、フォレスト内のオブジェクトのクラスと属性を定義します。 また、グローバルカタログサーバーには、フォレスト内のすべてのオブジェクトの一覧が表示されます。 マイクロソフトによると、フォレストはActive Directoryのセキュリティ境界です。

- 組織単位(Ou)は、ユーザー、グループ、およびデバイスを整理します。 各ドメインには独自のOUを含めることができます。 ただし、ドメイン内の各ユーザーまたはオブジェクトは一意でなければならないため、Ouには別々の名前空間を持つことはできません。 たとえば、同じユーザー名を持つユーザーアカウントを作成することはできません。

- コンテナはOuに似ていますが、グループポリシーオブジェクトをコンテナオブジェクトに適用またはリンクすることはできません。

信頼用語

Active Directoryは、ドメイン間のリソースのアクセス権を調整するために信頼に依存しています。 信託にはいくつかの異なる種類があります:

- 一方向信頼とは、1つ目のドメインが2つ目のドメインのユーザーにアクセス権限を許可する場合のことです。 ただし、2番目のドメインでは、1番目のドメインのユーザーへのアクセスは許可されません。

- 双方向の信頼とは、2つのドメインがあり、各ドメインが他のドメインのユーザーにアクセスできるようにすることです。

- 信頼されたドメインは、信頼するドメインと呼ばれる別のドメインへのユーザーアクセスを可能にする単一のドメインです。

- 推移的信頼は、二つのドメインを超えて拡張し、フォレスト内の他の信頼されたドメインへのアクセスを許可することができます。

- 自動信頼とは、2つのドメインに制限される一方向信頼のことです。

- 明示的な信頼は、ネットワーク管理者によって作成される一方向の非透過的な信頼です。

- クロスリンクの信頼は、明示的な信頼の一種です。 クロスリンクの信頼は、1)同じツリー内のドメイン間で行われ、2つのドメイン間に子と親の関係はありません。

- フォレストの信頼は、フォレスト全体内のドメインに適用され、一方向、双方向、または推移的にすることができます。

- ショートカットは、別々のツリーに属する二つのドメインを結合します。 ショートカットは、一方向、双方向、または推移的にすることができます。

- レルムは、推移的、自動詞的、一方向または双方向の信頼です。

- 外部信頼とは、独立したフォレストまたはAD以外のドメイン間でドメインをリンクする信頼です。 外部信頼は、非transitive、一方向または双方向にすることができます。

- プライベートアクセス管理(PAM)信頼は、Microsoft Identity Managerによって運用フォレストと要塞フォレストの間で作成される一方向の信頼です。

Active Directoryの歴史と開発

マイクロソフトは1999年にActive Directoryのプレビューを提供し、一年後にWindows2000Serverでリリースしました。 マイクロソフトは、連続するWindows Serverリリースごとに新機能を開発し続けました。

Windows Server2003には、フォレストを追加するための注目すべき更新プログラムと、フォレスト内のドメインの位置を編集および変更する機能が含まれてい Windows Server2000上のドメインは、Server2003で実行されている新しいAD更新プログラムをサポートできませんでした。

WINDOWS Server2008でAD FSが導入されました。 さらに、Microsoftはドメイン管理用のディレクトリをAD DSと改名し、ADはサポートされているディレクトリベースのサービスの包括的な用語となりました。

Windows Server2016はAD DSを更新し、ADセキュリティを向上させ、AD環境をクラウドまたはハイブリッドクラウド環境に移行しました。 セキュリティ更新プログラムには、PAMの追加が含まれていました。

PAMは、オブジェクトへのアクセス、許可されたアクセスの種類、およびユーザーが行ったアクションを監視しました。 PAMは、追加の安全で孤立した森林環境を提供するためにbastion AD forestsを追加しました。 Windows Server2016は、Windows Server2003上のデバイスのサポートを終了しました。

2016年12月、microsoftはAzure AD Connectをリリースし、オンプレミスのActive DirectoryシステムとAzure Active Directory(Azure AD)に参加して、Office365などのMicrosoftのクラウドサービスのSSOを有効にしました。 Azure AD Connectは、Windows Server2008、Windows Server2012、Windows Server2016、およびWindows Server2019を実行しているシステムで動作します。

ドメインとワークグループ

ワークグループは、ピアツーピアネットワークを介して接続されたWindowsマシンのためのMicrosoftの用語です。 ワークグループは、ネットワーク内のWindowsコンピュータの別の組織単位です。 ワークグループは、これらのマシンがネットワーク上でファイル、インターネットアクセス、プリンタ、およびその他のリソースを共有することを可能にします。 ピアツーピアネットワークは、認証のためのサーバーの必要性を削除します。 ドメインとワークグループにはいくつかの違いがあります:

- ドメインは、ワークグループとは異なり、異なるローカルネットワークからコンピュータをホストできます。

- ドメインは、ワークグループよりも多くのコンピュータをホストするために使用できます。 通常、20に近い上限を持つワークグループとは異なり、ドメインには数千のコンピュータを含めることができます。

- ドメインでは、少なくとも一つのサーバーは、ドメイン内のすべてのコンピュータのアクセス許可とセキュリティ機能を制御するために使用されるコンピ ワークグループでは、サーバーはなく、コンピュータはすべてピアです。

- ドメインユーザーには、通常、ワークグループとは異なり、ログインやパスワードなどのセキュリティ識別子が必要です。

Active Directory

adと同様の機能を提供する市場の他のディレクトリサービスとの主な競合他社には、Red Hat Directory Server、Apache Directory、OpenLDAPがあります。

Red Hat Directory Serverは、Unix環境で複数のシステムへのユーザーアクセスを管理します。 ADと同様に、Red Hat Directory Serverにはユーザー IDと証明書ベースの認証が含まれており、ディレクトリ内のデータへのアクセスを制限します。

Apache Directoryは、Java上で動作し、Windows、macOS、Linux上のシステムを含む任意のLDAPサーバー上で動作するオープンソースプロジェクトです。 Apacheディレクトリには、スキーマブラウザとLDAPエディタとブラウザが含まれています。 ApacheディレクトリはEclipseプラグインをサポートしています。

OpenLDAPは、WindowsベースのオープンソースLDAPディレクトリです。 OpenLDAPを使用すると、ユーザーはLDAPサーバー内のオブジェクトを参照、検索、および編集できます。 OpenLDAPの機能には、ディレクトリ内のツリーのコピー、移動、削除、スキーマの参照、パスワード管理、LDAP SSL(Secure Sockets Layer)のサポートを有効にする機能が含まれます。

Active Directoryの基本については、この概要をお読みください。

Active Directoryの一般的な問題のトラブルシューティングに使用できるテクニックと、レプリケーショントラブルシューティン