Che cos’è Active Directory e come funziona?

Active Directory (AD) è il servizio di directory proprietario di Microsoft. Funziona su Windows Server e consente agli amministratori di gestire le autorizzazioni e l’accesso alle risorse di rete.

Active Directory memorizza i dati come oggetti. Un oggetto è un singolo elemento, ad esempio un utente, un gruppo, un’applicazione o un dispositivo come una stampante. Gli oggetti sono normalmente definiti come risorse, come stampanti o computer, o principi di sicurezza, come utenti o gruppi.

Active Directory categorizza gli oggetti directory per nome e attributi. Ad esempio, il nome di un utente potrebbe includere la stringa del nome, insieme alle informazioni associate all’utente, come password e chiavi di Shell sicure.

Il servizio principale di Active Directory è Domain Services (AD DS), che memorizza le informazioni sulla directory e gestisce l’interazione dell’utente con il dominio. AD DS verifica l’accesso quando un utente accede a un dispositivo o tenta di connettersi a un server tramite una rete. AD DS controlla quali utenti hanno accesso a ciascuna risorsa, nonché i criteri di gruppo. Ad esempio, un amministratore ha in genere un livello di accesso ai dati diverso rispetto a un utente finale.

Altri prodotti Microsoft e Windows Operating System (OS), come Exchange Server e SharePoint Server, si basano su AD DS per fornire l’accesso alle risorse. Il server che ospita AD DS è il controller di dominio.

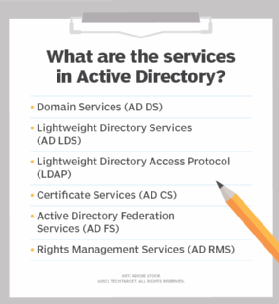

Active Directory services

Diversi servizi comprendono Active Directory. Il servizio principale è Domain Services, ma Active Directory include anche Lightweight Directory Services (AD LDS), Lightweight Directory Access Protocol (LDAP), Certificate Services o AD CS, Federation Services (AD FS) e Rights Management Services (AD RMS). Ciascuno di questi altri servizi espande le capacità di gestione delle directory del prodotto.

- Lightweight Directory Services ha la stessa base di codice di AD DS, condividendo funzionalità simili, come l’interfaccia del programma applicativo. AD LDS, tuttavia, può essere eseguito in più istanze su un server e contiene i dati della directory in un archivio dati utilizzando il protocollo di accesso alla directory leggero.

- Lightweight Directory Access Protocol è un protocollo applicativo utilizzato per accedere e mantenere i servizi di directory su una rete. LDAP memorizza gli oggetti, come nomi utente e password, in servizi di directory, come Active Directory, e condivide i dati degli oggetti attraverso la rete.

- Certificate Services genera, gestisce e condivide i certificati. Un certificato utilizza la crittografia per consentire a un utente di scambiare informazioni su Internet in modo sicuro con una chiave pubblica.

- Active Directory Federation Services autentica l’accesso dell’utente a più applicazioni, anche su reti diverse, utilizzando Single Sign-on (SSO). Come indica il nome, SSO richiede all’utente di accedere solo una volta, anziché utilizzare più chiavi di autenticazione dedicate per ciascun servizio.

- I servizi di gestione dei diritti controllano i diritti e la gestione delle informazioni. AD RMS crittografa i contenuti, ad esempio e-mail o documenti Microsoft Word, su un server per limitare l’accesso.

Caratteristiche principali di Active Directory Domain Services

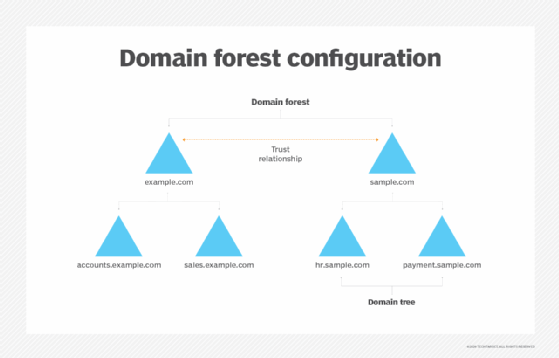

Active Directory Domain Services utilizza una struttura di layout a più livelli composta da domini, alberi e foreste per coordinare gli elementi in rete.

I domini sono il più piccolo dei livelli principali, mentre le foreste sono le più grandi. Oggetti diversi, come utenti e dispositivi, che condividono lo stesso database saranno sullo stesso dominio. Un albero è uno o più domini raggruppati insieme a relazioni di trust gerarchiche. Una foresta è un gruppo di più alberi. Le foreste forniscono limiti di sicurezza, mentre i domini, che condividono un database comune, possono essere gestiti per impostazioni come l’autenticazione e la crittografia.

- Un dominio è un gruppo di oggetti, ad esempio utenti o dispositivi, che condividono lo stesso database di annunci. I domini hanno un domain name system

- Un albero è uno o più domini raggruppati insieme. La struttura ad albero utilizza uno spazio dei nomi contiguo per raccogliere la raccolta di domini in una gerarchia logica. Gli alberi possono essere visti come relazioni di trust in cui una connessione sicura, o trust, è condivisa tra due domini. Ci si può fidare di più domini in cui un dominio può fidarsi di un secondo e il secondo dominio può fidarsi di un terzo. A causa della natura gerarchica di questa configurazione, il primo dominio può fidarsi implicitamente del terzo dominio senza bisogno di fiducia esplicita.

- Una foresta è un gruppo di alberi multipli. Una foresta è costituita da cataloghi condivisi, schemi di directory, informazioni sull’applicazione e configurazioni di dominio. Lo schema definisce la classe e gli attributi di un oggetto in una foresta. Inoltre, i server di catalogo globale forniscono un elenco di tutti gli oggetti in una foresta. Secondo Microsoft, la foresta è il limite di sicurezza di Active Directory.

- Le unità organizzative (OU) organizzano utenti, gruppi e dispositivi. Ogni dominio può contenere il proprio OU. Tuttavia, le OU non possono avere spazi dei nomi separati, poiché ogni utente o oggetto in un dominio deve essere univoco. Ad esempio, non è possibile creare un account utente con lo stesso nome utente.

- I contenitori sono simili a OU, ma gli oggetti Criteri di gruppo non possono essere applicati o collegati agli oggetti contenitore.

Terminologia attendibile

Active Directory si basa su trust per moderare i diritti di accesso delle risorse tra domini. Ci sono diversi tipi di trust:

- Un trust unidirezionale è quando un primo dominio consente privilegi di accesso agli utenti su un secondo dominio. Tuttavia, il secondo dominio non consente l’accesso agli utenti del primo dominio.

- Un trust bidirezionale è quando ci sono due domini e ogni dominio consente l’accesso agli utenti dell’altro dominio.

- Un dominio attendibile è un singolo dominio che consente all’utente l’accesso a un altro dominio, chiamato dominio attendibile.

- Un trust transitivo può estendersi oltre due domini e consentire l’accesso ad altri domini attendibili all’interno di una foresta.

- Un trust intransitivo è un trust unidirezionale limitato a due domini.

- Un trust esplicito è un trust unidirezionale, non transitivo creato da un amministratore di rete.

- Un trust cross-link è un tipo di trust esplicito. I trust cross-link avvengono tra domini all’interno di 1) lo stesso albero, senza alcuna relazione figlio-genitore tra i due domini, o 2) alberi diversi.

- Un trust forestale si applica ai domini all’interno dell’intera foresta e può essere unidirezionale, bidirezionale o transitivo.

- Una scorciatoia unisce due domini che appartengono a alberi separati. Le scorciatoie possono essere unidirezionali, bidirezionali o transitive.

- Un realm è un trust transitivo, intransitivo, unidirezionale o bidirezionale.

- Un trust esterno è un trust che collega domini attraverso foreste separate o domini che non sono AD. I trust esterni possono essere non transitivi, a senso unico o bidirezionale.

- Un trust PAM (Private Access Management) è un trust unidirezionale creato da Microsoft Identity Manager tra una foresta di produzione e una foresta di bastioni.

Storia e sviluppo di Active Directory

Microsoft ha offerto un’anteprima di Active Directory nel 1999 e lo ha rilasciato un anno dopo con Windows 2000 Server. Microsoft ha continuato a sviluppare nuove funzionalità con ogni successiva versione di Windows Server.

Windows Server 2003 includeva un notevole aggiornamento per aggiungere foreste e la possibilità di modificare e modificare la posizione dei domini all’interno delle foreste. I domini su Windows Server 2000 non possono supportare gli aggiornamenti degli ANNUNCI più recenti in esecuzione in Server 2003.

Windows Server 2008 ha introdotto AD FS. Inoltre, Microsoft ha rinominato la directory per la gestione del dominio come AD DS e AD è diventato un termine generico per i servizi basati su directory supportati.

Windows Server 2016 ha aggiornato AD DS per migliorare la sicurezza degli annunci e migrare gli ambienti degli ANNUNCI in ambienti cloud o cloud ibridi. Gli aggiornamenti di sicurezza includevano l’aggiunta di PAM.

PAM ha monitorato l’accesso a un oggetto, il tipo di accesso concesso e le azioni intraprese dall’utente. PAM ha aggiunto bastion AD forests per fornire un ulteriore ambiente forestale sicuro e isolato. Windows Server 2016 ha concluso il supporto per i dispositivi su Windows Server 2003.

Nel dicembre 2016, Microsoft ha rilasciato Azure AD Connect per unirsi a un sistema Active Directory locale con Azure Active Directory (Azure AD) per abilitare SSO per i servizi cloud di Microsoft, come Office 365. Azure AD Connect funziona con sistemi che eseguono Windows Server 2008, Windows Server 2012, Windows Server 2016 e Windows Server 2019.

Domini vs. gruppi di lavoro

Il gruppo di lavoro è il termine di Microsoft per le macchine Windows collegate su una rete peer-to-peer. I gruppi di lavoro sono un’altra unità di organizzazione per i computer Windows nelle reti. I gruppi di lavoro consentono a queste macchine di condividere file, accesso a Internet, stampanti e altre risorse sulla rete. La rete peer-to-peer elimina la necessità di un server per l’autenticazione. Esistono diverse differenze tra domini e gruppi di lavoro:

- I domini, a differenza dei gruppi di lavoro, possono ospitare computer da diverse reti locali.

- I domini possono essere utilizzati per ospitare molti più computer rispetto ai gruppi di lavoro. I domini possono includere migliaia di computer, a differenza dei gruppi di lavoro, che in genere hanno un limite superiore vicino a 20.

- Nei domini, almeno un server è un computer, che viene utilizzato per controllare le autorizzazioni e le funzionalità di sicurezza per ogni computer all’interno del dominio. Nei gruppi di lavoro, non esiste un server e i computer sono tutti peer.

- Gli utenti di dominio in genere richiedono identificatori di sicurezza come login e password, a differenza dei gruppi di lavoro.

Principali concorrenti di Active Directory

Altri servizi di directory sul mercato che forniscono funzionalità simili ad AD includono Red Hat Directory Server, Apache Directory e OpenLDAP.

Red Hat Directory Server gestisce l’accesso degli utenti a più sistemi in ambienti Unix. Simile ad AD, Red Hat Directory Server include l’ID utente e l’autenticazione basata su certificati per limitare l’accesso ai dati nella directory.

Apache Directory è un progetto open source che gira su Java e opera su qualsiasi server LDAP, inclusi i sistemi su Windows, macOS e Linux. Apache Directory include un browser schema e un editor LDAP e browser. Apache Directory supporta i plugin Eclipse.

OpenLDAP è una directory LDAP open source basata su Windows. OpenLDAP consente agli utenti di sfogliare, cercare e modificare gli oggetti in un server LDAP. Le funzionalità di OpenLDAP includono la copia, lo spostamento e l’eliminazione di alberi nella directory, oltre a consentire la navigazione dello schema, la gestione delle password e il supporto SSL LDAP (Secure Sockets Layer).

Leggi questa panoramica per conoscere le nozioni di base di Active Directory.

Scopri quali tecniche possono essere utilizzate per risolvere problemi comuni in Active Directory e suggerimenti sulla risoluzione dei problemi di replica.