mi az Active Directory és hogyan működik?

az Active Directory (AD) a Microsoft saját címtárszolgáltatása. Windows Server rendszeren fut, és lehetővé teszi a rendszergazdák számára az engedélyek kezelését és a hálózati erőforrásokhoz való hozzáférést.

az Active Directory az adatokat objektumként tárolja. Az objektum egyetlen elem, például felhasználó, csoport, alkalmazás vagy eszköz, például nyomtató. Az objektumokat általában erőforrásként definiálják, például nyomtatók vagy számítógépek, vagy biztonsági megbízók, például felhasználók vagy csoportok.

az Active Directory név és attribútumok szerint kategorizálja a címtárobjektumokat. Például a felhasználó neve tartalmazhatja a név karakterláncot, valamint a felhasználóhoz kapcsolódó információkat, például jelszavakat és Secure Shell kulcsokat.

az Active Directory fő szolgáltatása A Domain Services (AD DS), amely a címtáradatokat tárolja, és kezeli a felhasználó és a tartomány közötti interakciót. Az AD DS ellenőrzi a hozzáférést, amikor a felhasználó bejelentkezik egy eszközre, vagy megpróbál csatlakozni egy kiszolgálóhoz hálózaton keresztül. Az AD DS szabályozza, hogy mely felhasználók férhetnek hozzá az egyes erőforrásokhoz, valamint a csoportházirendeket. Például egy rendszergazda általában más szintű hozzáféréssel rendelkezik az adatokhoz, mint a végfelhasználó.

a Microsoft és a Windows operációs rendszer (OS) egyéb termékei, például az Exchange Server és a SharePoint Server az AD DS-re támaszkodnak az erőforrás-hozzáférés biztosításához. Az AD DS-t kiszolgáló kiszolgáló a tartományvezérlő.

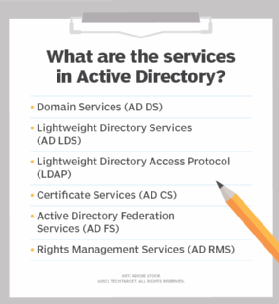

Active Directory-szolgáltatások

az Active Directory számos különböző szolgáltatást tartalmaz. A fő szolgáltatás a tartományi szolgáltatások, de az Active Directory magában foglalja a könnyű címtárszolgáltatásokat (AD LDS), a könnyű címtár-hozzáférési protokollt (LDAP), a Tanúsítványszolgáltatásokat vagy az AD CS-t, az összevonási szolgáltatásokat (AD FS) és a jogkezelési szolgáltatásokat (AD RMS) is. Ezen egyéb szolgáltatások mindegyike kibővíti a termék címtárkezelési képességeit.

- A Lightweight Directory Services ugyanazzal a kódbázissal rendelkezik, mint az AD DS, hasonló funkciókkal rendelkezik, mint például az alkalmazásprogram-felület. Az AD LDS azonban több példányban is futtatható egy kiszolgálón, és a Lightweight Directory Access Protocol használatával tárolja a címtáradatokat egy adattárban.

- Lightweight Directory Access Protocol egy alkalmazás protokoll, amelyet a Címtárszolgáltatások hálózaton keresztüli elérésére és fenntartására használnak. Az LDAP objektumokat, például felhasználóneveket és jelszavakat tárol a címtárszolgáltatásokban, például az Active Directoryban, és megosztja ezeket az objektumadatokat a hálózaton keresztül.

- A tanúsítványszolgáltatások tanúsítványokat generálnak, kezelnek és osztanak meg. A tanúsítvány titkosítást használ, hogy lehetővé tegye a felhasználó számára, hogy nyilvános kulccsal biztonságosan információt cseréljen az Interneten keresztül.

- az Active Directory összevonási szolgáltatások több alkalmazáshoz-akár különböző hálózatokon is-hitelesíti a felhasználói hozzáférést az egyszeri bejelentkezés (SSO) használatával. Ahogy a neve is jelzi, az SSO – nak csak egyszer kell bejelentkeznie a felhasználóhoz, ahelyett, hogy minden szolgáltatáshoz több dedikált hitelesítési kulcsot használna.

- A jogkezelési szolgáltatások ellenőrzik az információk jogait és kezelését. Az AD RMS titkosítja a tartalmat, például az e-maileket vagy a Microsoft Word dokumentumokat a kiszolgálón a hozzáférés korlátozása érdekében.

az Active Directory tartományi szolgáltatások főbb jellemzői

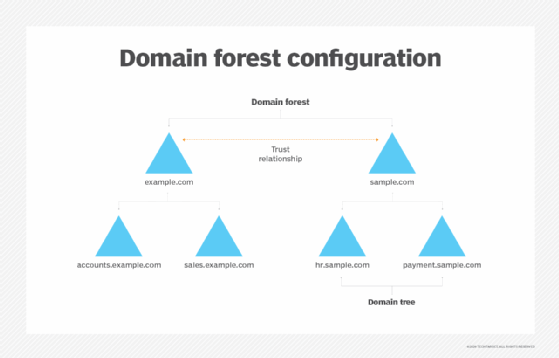

az Active Directory tartományi szolgáltatások tartományokból, fákból és erdőkből álló többszintű elrendezési struktúrát használnak a hálózati elemek koordinálására.

a tartományok a legkisebbek a fő szintek közül, míg az erdők a legnagyobbak. Különböző objektumok, például felhasználók és eszközök, amelyek ugyanazt az adatbázist használják, ugyanabban a tartományban lesznek. A fa egy vagy több tartomány, hierarchikus bizalmi kapcsolatokkal csoportosítva. Az erdő több fa csoportja. Az erdők biztonsági határokat biztosítanak, míg a tartományok-amelyek közös adatbázissal rendelkeznek-kezelhetők olyan beállításokhoz, mint a hitelesítés és a titkosítás.

- A tartomány objektumok, például felhasználók vagy eszközök csoportja, amelyek ugyanazt a hirdetési adatbázist használják. A tartományok tartománynévrendszerrel rendelkeznek

- a fa egy vagy több tartomány csoportosítva. A faszerkezet egy összefüggő névteret használ a tartományok gyűjteményének logikai hierarchiában történő összegyűjtésére. A fák bizalmi kapcsolatoknak tekinthetők, ahol a Biztonságos kapcsolat, vagy bizalom, két tartomány között oszlik meg. Több domain megbízható, ahol az egyik domain megbízhat egy másodikban, a második pedig egy harmadikban. A Beállítás hierarchikus jellege miatt az első tartomány implicit módon megbízhat a harmadik tartományban anélkül, hogy kifejezett bizalomra lenne szüksége.

- az erdő több fa csoportja. Az erdő megosztott katalógusokból, könyvtársémákból, alkalmazásinformációkból és tartománykonfigurációkból áll. A séma egy objektum osztályát és attribútumait határozza meg egy erdőben. Ezenkívül a globális katalóguskiszolgálók felsorolják az erdő összes objektumát. A Microsoft szerint az erdő az Active Directory biztonsági határa.

- szervezeti egységek (ou) szervezik a felhasználókat, csoportokat és eszközöket. Minden tartomány tartalmazhat saját OU-t. Az OU-k azonban nem rendelkezhetnek külön névterekkel, mivel a tartomány minden felhasználójának vagy objektumának egyedinek kell lennie. Például nem hozható létre azonos felhasználónévvel rendelkező felhasználói fiók.

- A Tárolók hasonlóak az OU-khoz, de a csoportházirend-objektumokat nem lehet alkalmazni vagy társítani a tárolóobjektumokhoz.

bizalmi terminológia

az Active Directory bizalmi kapcsolatokra támaszkodik az erőforrások tartományok közötti hozzáférési jogainak mérséklése érdekében. Számos különböző típusú bizalom létezik:

- az egyirányú bizalom az, amikor az első tartomány hozzáférési jogosultságokat engedélyez a második tartomány felhasználóinak. A második tartomány azonban nem teszi lehetővé az első tartomány felhasználóinak elérését.

- kétirányú bizalom az, amikor két tartomány van, és mindegyik tartomány hozzáférést biztosít a másik tartomány felhasználóihoz.

- A megbízható tartomány egyetlen tartomány, amely lehetővé teszi a felhasználó számára a hozzáférést egy másik tartományhoz, amelyet megbízó tartománynak hívnak.

- a tranzitív bizalom két tartományon túlra is kiterjedhet, és lehetővé teszi az erdőn belüli más megbízható tartományok elérését.

- az intranzitív bizalom egy egyirányú bizalom, amely két tartományra korlátozódik.

- az explicit bizalom egy egyirányú, nem tranzitív bizalom, amelyet egy hálózati rendszergazda hoz létre.

- A kereszthivatkozási bizalom az explicit bizalom egyik típusa. A kereszthivatkozási megbízások az 1) ugyanazon fán belüli tartományok között zajlanak, a két tartomány között nincs gyermek-szülő kapcsolat, vagy 2) különböző fák.

- az erdészeti bizalom a teljes erdőn belüli tartományokra vonatkozik, és lehet egyirányú, kétirányú vagy tranzitív.

- egy parancsikon két tartományt egyesít, amelyek külön fákhoz tartoznak. A parancsikonok lehetnek egyirányú, kétirányú vagy tranzitív.

- A birodalom olyan bizalom, amely tranzitív, intranzitív, egyirányú vagy kétirányú.

- a külső bizalom olyan bizalom, amely a tartományokat külön erdőkben vagy nem AD-ben lévő tartományokban kapcsolja össze. A külső bizalom lehet nem-transzitív, egyirányú vagy kétirányú.

- A privát hozzáférés-kezelési (Pam) bizalom egy egyirányú bizalom, amelyet a Microsoft Identity Manager hoz létre egy termelési erdő és egy bastion erdő között.

az Active Directory története és fejlesztése

a Microsoft 1999-ben felajánlotta az Active Directory előnézetét, majd egy évvel később kiadta a Windows 2000 Server rendszerrel. A Microsoft folytatta az új funkciók fejlesztését az egymást követő Windows Server kiadásokkal.

A Windows Server 2003 tartalmaz egy figyelemre méltó frissítést az erdők hozzáadásához, valamint a tartományok erdőkön belüli helyzetének szerkesztéséhez és megváltoztatásához. A Windows Server 2000 rendszer tartományai nem támogathatják a Server 2003 rendszerben futó újabb HIRDETÉSFRISSÍTÉSEKET.

A Windows Server 2008 bemutatta az AD FS-t. Ezenkívül a Microsoft átnevezte a tartománykezelési könyvtárat AD DS-re, az AD pedig az általa támogatott címtáralapú szolgáltatások gyűjtőfogalmává vált.

a Windows Server 2016 frissítette az AD DS-t a HIRDETÉSBIZTONSÁG javítása és a hirdetési környezetek felhő-vagy hibrid felhőkörnyezetbe történő áttelepítése érdekében. A biztonsági frissítések tartalmazzák a PAM hozzáadását.

a PAM figyelte az objektumhoz való hozzáférést, a megadott hozzáférés típusát és a felhasználó által végrehajtott műveleteket. PAM hozzáadta a bastion ad erdőket, hogy további biztonságos és elszigetelt erdei környezetet biztosítson. A Windows Server 2016 megszüntette az eszközök támogatását a Windows Server 2003 rendszeren.

2016 decemberében a Microsoft kiadta az Azure AD Connect-et, hogy csatlakozzon egy helyszíni Active Directory-rendszerhez az Azure Active Directory-val (Azure AD), hogy engedélyezze az SSO-t a Microsoft felhőszolgáltatásaihoz, például az Office 365-hez. Az Azure AD Connect Windows Server 2008, Windows Server 2012, Windows Server 2016 és Windows Server 2019 rendszert futtató rendszerekkel működik.

domainek vs.munkacsoportok

a munkacsoport a Microsoft kifejezés a peer-to-peer hálózaton keresztül csatlakoztatott Windows gépekre. A Munkacsoportok a hálózatok Windows számítógépeinek egy másik szervezeti egysége. A munkacsoportok lehetővé teszik ezeknek a gépeknek a fájlok, internet-hozzáférés, nyomtatók és egyéb erőforrások megosztását a hálózaton keresztül. A Peer-to-peer hálózat nem igényel kiszolgálót a hitelesítéshez. Számos különbség van a domainek és a munkacsoportok között:

- A tartományok, a munkacsoportoktól eltérően, különböző helyi hálózatokból származó számítógépeket tárolhatnak.

- A tartományok sokkal több számítógép fogadására használhatók, mint munkacsoportok. A tartományok több ezer számítógépet tartalmazhatnak, ellentétben a munkacsoportokkal,amelyek felső határa általában közel 20.

- tartományokban legalább egy kiszolgáló egy számítógép, amely a tartományon belüli összes számítógép engedélyeinek és biztonsági funkcióinak vezérlésére szolgál. A munkacsoportokban nincs szerver, és a számítógépek mind társak.

- a Tartományfelhasználók általában biztonsági azonosítókat, például bejelentkezéseket és jelszavakat igényelnek, ellentétben a munkacsoportokkal.

az Active Directory fő versenytársai

Egyéb címtárszolgáltatások a piacon, amelyek az AD-hez hasonló funkciókat biztosítanak, a Red Hat Directory Server, az Apache Directory és az OpenLDAP.

a Red Hat Directory Server több rendszer felhasználói hozzáférését kezeli Unix környezetben. Az AD-hez hasonlóan a Red Hat Directory Server felhasználói azonosítót és tanúsítványalapú hitelesítést is tartalmaz, hogy korlátozza a könyvtárban lévő adatokhoz való hozzáférést.

az Apache Directory egy nyílt forráskódú projekt, amely Java-n fut, és bármilyen LDAP-kiszolgálón működik, beleértve a Windows, macOS és Linux rendszereket is. Az Apache könyvtár tartalmaz egy sémaböngészőt és egy LDAP szerkesztőt és böngészőt. Apache könyvtár támogatja Eclipse plugins.

az OpenLDAP egy Windows-alapú nyílt forráskódú LDAP könyvtár. Az OpenLDAP lehetővé teszi a felhasználók számára az LDAP-kiszolgálón lévő objektumok böngészését, keresését és szerkesztését. Az OpenLDAP funkciók közé tartozik a könyvtárban lévő fák másolása, mozgatása és törlése, valamint a sémaböngészés, a jelszókezelés és az LDAP SSL (Secure Sockets Layer) támogatása.

olvassa el ezt az áttekintést az Active Directory alapismereteiről.

Ismerje meg, hogy milyen technikák használhatók az Active Directory gyakori hibáinak elhárítására, valamint tippeket a replikációs hibaelhárításhoz.