Was ist Active Directory und wie funktioniert es?

Active Directory (AD) ist der proprietäre Verzeichnisdienst von Microsoft. Es läuft auf Windows Server und ermöglicht Administratoren die Verwaltung von Berechtigungen und den Zugriff auf Netzwerkressourcen.

Active Directory speichert Daten als Objekte. Ein Objekt ist ein einzelnes Element, z. B. ein Benutzer, eine Gruppe, eine Anwendung oder ein Gerät, z. B. ein Drucker. Objekte werden normalerweise entweder als Ressourcen wie Drucker oder Computer oder als Sicherheitsprinzipale wie Benutzer oder Gruppen definiert.

Active Directory kategorisiert Verzeichnisobjekte nach Namen und Attributen. Beispielsweise kann der Name eines Benutzers die Namenszeichenfolge zusammen mit Informationen enthalten, die dem Benutzer zugeordnet sind, z. B. Kennwörter und Secure Shell-Schlüssel.

Der Hauptdienst in Active Directory sind Domänendienste (AD DS), die Verzeichnisinformationen speichern und die Interaktion des Benutzers mit der Domäne abwickeln. AD DS überprüft den Zugriff, wenn sich ein Benutzer bei einem Gerät anmeldet oder versucht, über ein Netzwerk eine Verbindung zu einem Server herzustellen. AD DS steuert, welche Benutzer Zugriff auf die einzelnen Ressourcen haben, sowie Gruppenrichtlinien. Beispielsweise hat ein Administrator normalerweise eine andere Zugriffsebene auf Daten als ein Endbenutzer.

Andere Microsoft- und Windows-Betriebssystemprodukte, z. B. Exchange Server und SharePoint Server, verwenden AD DS für den Ressourcenzugriff. Der Server, der AD DS hostet, ist der Domänencontroller.

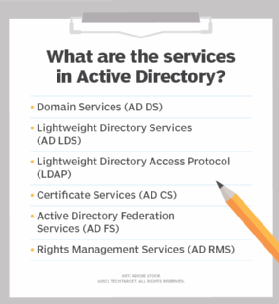

Active Directory-Dienste

Mehrere verschiedene Dienste umfassen Active Directory. Der Hauptdienst sind Domänendienste, aber Active Directory umfasst auch Lightweight Directory Services (AD LDS), Lightweight Directory Access Protocol (LDAP), Zertifikatdienste oder AD CS, Verbunddienste (AD FS) und Rechteverwaltungsdienste (AD RMS). Jeder dieser anderen Dienste erweitert die Verzeichnisverwaltungsfunktionen des Produkts.

- Lightweight Directory Services verfügt über dieselbe Codebasis wie AD DS und bietet ähnliche Funktionen wie die Anwendungsprogrammschnittstelle. AD LDS kann jedoch in mehreren Instanzen auf einem Server ausgeführt werden und enthält Verzeichnisdaten in einem Datenspeicher mithilfe des Lightweight Directory Access Protocol.

- Lightweight Directory Access Protocol ist ein Anwendungsprotokoll, das für den Zugriff und die Verwaltung von Verzeichnisdiensten über ein Netzwerk verwendet wird. LDAP speichert Objekte wie Benutzernamen und Kennwörter in Verzeichnisdiensten wie Active Directory und gibt diese Objektdaten im Netzwerk frei.

- Certificate Services generiert, verwaltet und teilt Zertifikate. Ein Zertifikat verwendet Verschlüsselung, damit ein Benutzer Informationen über das Internet sicher mit einem öffentlichen Schlüssel austauschen kann.

- Active Directory Federation Services authentifiziert den Benutzerzugriff auf mehrere Anwendungen – auch in verschiedenen Netzwerken – mit Single Sign-On (SSO). Wie der Name schon sagt, muss sich der Benutzer bei SSO nur einmal anmelden, anstatt mehrere dedizierte Authentifizierungsschlüssel für jeden Dienst zu verwenden.

- Rights Management Services steuern Informationsrechte und -verwaltung. AD RMS verschlüsselt Inhalte wie E-Mails oder Microsoft Word-Dokumente auf einem Server, um den Zugriff einzuschränken.

Hauptfunktionen in Active Directory-Domänendiensten

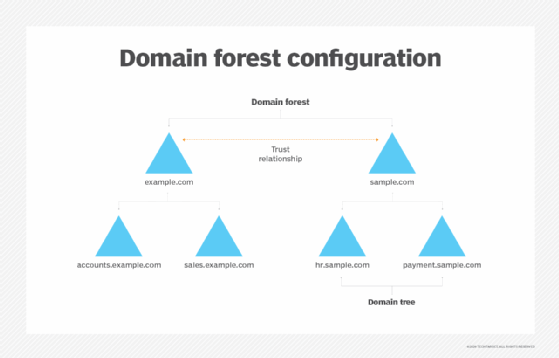

Active Directory-Domänendienste verwenden eine mehrstufige Layoutstruktur, die aus Domänen, Bäumen und Gesamtstrukturen besteht, um vernetzte Elemente zu koordinieren.

Domänen sind die kleinsten der Hauptebenen, während Wälder die größten sind. Verschiedene Objekte, z. B. Benutzer und Geräte, die dieselbe Datenbank gemeinsam nutzen, befinden sich in derselben Domäne. Ein Baum besteht aus einer oder mehreren Domänen, die mit hierarchischen Vertrauensbeziehungen gruppiert sind. Ein Wald ist eine Gruppe von mehreren Bäumen. Gesamtstrukturen bieten Sicherheitsgrenzen, während Domänen – die eine gemeinsame Datenbank gemeinsam nutzen – für Einstellungen wie Authentifizierung und Verschlüsselung verwaltet werden können.

- Eine Domäne ist eine Gruppe von Objekten, z. B. Benutzer oder Geräte, die dieselbe AD-Datenbank gemeinsam nutzen. Domänen haben ein Domänennamensystem

- Ein Baum ist eine oder mehrere Domänen, die zusammen gruppiert sind. Die Baumstruktur verwendet einen zusammenhängenden Namespace, um die Sammlung von Domänen in einer logischen Hierarchie zu sammeln. Bäume können als Vertrauensbeziehungen betrachtet werden, bei denen eine sichere Verbindung oder Vertrauen zwischen zwei Domänen geteilt wird. Mehrere Domänen können vertrauenswürdig sein, wobei eine Domäne einer zweiten und die zweite Domäne einer dritten Domäne vertrauen kann. Aufgrund des hierarchischen Charakters dieses Setups kann die erste Domäne der dritten Domäne implizit vertrauen, ohne dass explizites Vertrauen erforderlich ist.

- Ein Wald ist eine Gruppe von mehreren Bäumen. Eine Gesamtstruktur besteht aus freigegebenen Katalogen, Verzeichnisschemata, Anwendungsinformationen und Domänenkonfigurationen. Das Schema definiert die Klasse und die Attribute eines Objekts in einer Gesamtstruktur. Darüber hinaus bieten globale Katalogserver eine Liste aller Objekte in einer Gesamtstruktur. Laut Microsoft ist die Gesamtstruktur die Sicherheitsgrenze von Active Directory.

- Organisationseinheiten (OUs) organisieren Benutzer, Gruppen und Geräte. Jede Domäne kann eine eigene Organisationseinheit enthalten. Organisationseinheiten können jedoch keine separaten Namespaces haben, da jeder Benutzer oder jedes Objekt in einer Domäne eindeutig sein muss. Beispielsweise kann kein Benutzerkonto mit demselben Benutzernamen erstellt werden.

- Container ähneln Organisationseinheiten, aber Gruppenrichtlinienobjekte können nicht angewendet oder mit Containerobjekten verknüpft werden.

Vertrauensvolle Terminologie

Active Directory basiert auf Vertrauensstellungen, um die Zugriffsrechte von Ressourcen zwischen Domänen zu moderieren. Es gibt verschiedene Arten von Trusts:

- Eine Einwegvertrauensstellung liegt vor, wenn eine erste Domäne Benutzern in einer zweiten Domäne Zugriffsberechtigungen gewährt. Die zweite Domäne erlaubt jedoch keinen Zugriff auf Benutzer in der ersten Domäne.

- Eine bidirektionale Vertrauensstellung liegt vor, wenn zwei Domänen vorhanden sind und jede Domäne Benutzern der anderen Domäne den Zugriff ermöglicht.

- Eine vertrauenswürdige Domäne ist eine einzelne Domäne, die dem Benutzer den Zugriff auf eine andere Domäne ermöglicht, die als vertrauenswürdige Domäne bezeichnet wird.

- Eine transitive Vertrauensstellung kann sich über zwei Domänen hinaus erstrecken und den Zugriff auf andere vertrauenswürdige Domänen innerhalb einer Gesamtstruktur ermöglichen.

- Eine intransitive Vertrauensstellung ist eine Einweg-Vertrauensstellung, die auf zwei Domänen beschränkt ist.

- Eine explizite Vertrauensstellung ist eine Einweg-, nicht-transitive Vertrauensstellung, die von einem Netzwerkadministrator erstellt wird.

- Ein Cross-Link-Trust ist eine Art explizites Trust. Cross-Link-Trusts finden zwischen Domänen innerhalb von 1) demselben Baum statt, ohne untergeordnete Elternbeziehung zwischen den beiden Domänen oder 2) verschiedenen Bäumen.

- Eine Gesamtstrukturvertrauensstellung gilt für Domänen innerhalb der gesamten Gesamtstruktur und kann unidirektional, bidirektional oder transitiv sein.

- Eine Verknüpfung verbindet zwei Domänen, die zu separaten Bäumen gehören. Verknüpfungen können einseitig, zweiseitig oder transitiv sein.

- Ein Realm ist eine Vertrauensstellung, die transitiv, intransitiv, einseitig oder zweiseitig ist.

- Eine externe Vertrauensstellung ist eine Vertrauensstellung, die Domänen in separaten Gesamtstrukturen oder Domänen verknüpft, die nicht AD sind. Externe Trusts können nicht transitiv, Einweg oder Zweiweg sein.

- Eine PAM-Vertrauensstellung (Private Access Management) ist eine unidirektionale Vertrauensstellung, die von Microsoft Identity Manager zwischen einer Produktionsgesamtstruktur und einer Bastionsgesamtstruktur erstellt wird.

Geschichte und Entwicklung von Active Directory

Microsoft bot 1999 eine Vorschau von Active Directory an und veröffentlichte es ein Jahr später mit Windows 2000 Server. Microsoft setzte fort, neue Eigenschaften mit jeder folgenden Freigabe Windows Servers zu entwickeln.

Windows Server 2003 enthielt ein bemerkenswertes Update zum Hinzufügen von Gesamtstrukturen und die Möglichkeit, die Position von Domänen innerhalb von Gesamtstrukturen zu bearbeiten und zu ändern. Domänen unter Windows Server 2000 konnten neuere AD-Updates, die in Server 2003 ausgeführt werden, nicht unterstützen.

Windows Server 2008 hat AD FS eingeführt. Darüber hinaus hat Microsoft das Verzeichnis für die Domänenverwaltung in AD DS umbenannt, und AD wurde zu einem Überbegriff für die von ihm unterstützten verzeichnisbasierten Dienste.

Windows Server 2016 hat AD DS aktualisiert, um die Anzeigensicherheit zu verbessern und Anzeigenumgebungen in Cloud- oder Hybrid-Cloud-Umgebungen zu migrieren. Sicherheitsupdates enthalten die Zugabe von PAM.

PAM überwachte den Zugriff auf ein Objekt, die Art des gewährten Zugriffs und welche Aktionen der Benutzer ausgeführt hat. PAM fügte Bastion AD Forests hinzu, um eine zusätzliche sichere und isolierte Waldumgebung bereitzustellen. Windows Server 2016 beendete die Unterstützung für Geräte unter Windows Server 2003.

Im Dezember 2016 veröffentlichte Microsoft Azure AD Connect, um einem lokalen Active Directory-System mit Azure Active Directory (Azure AD) beizutreten und SSO für Microsoft-Clouddienste wie Office 365 zu aktivieren. Azure AD Connect funktioniert mit Systemen unter Windows Server 2008, Windows Server 2012, Windows Server 2016 und Windows Server 2019.

Domänen vs. Arbeitsgruppen

Die Arbeitsgruppe ist der Begriff von Microsoft für Windows-Computer, die über ein Peer-to-Peer-Netzwerk verbunden sind. Arbeitsgruppen sind eine weitere Organisationseinheit für Windows-Computer in Netzwerken. In Arbeitsgruppen können diese Maschinen Dateien, Internetzugang, Drucker und andere Ressourcen über das Netzwerk freigeben. Peer-to-Peer-Netzwerke machen einen Server für die Authentifizierung überflüssig. Es gibt mehrere Unterschiede zwischen Domänen und Arbeitsgruppen:

- Domänen können im Gegensatz zu Arbeitsgruppen Computer aus verschiedenen lokalen Netzwerken hosten.

- Domänen können verwendet werden, um viel mehr Computer als Arbeitsgruppen zu hosten. Domänen können Tausende von Computern umfassen, im Gegensatz zu Arbeitsgruppen, deren Obergrenze normalerweise nahe bei 20 liegt.

- In Domänen ist mindestens ein Server ein Computer, mit dem Berechtigungen und Sicherheitsfunktionen für jeden Computer innerhalb der Domäne gesteuert werden. In Arbeitsgruppen gibt es keinen Server und Computer sind alle Peers.

- Domänenbenutzer benötigen im Gegensatz zu Arbeitsgruppen normalerweise Sicherheitskennungen wie Anmeldungen und Kennwörter.

Hauptkonkurrenten von Active Directory

Andere Verzeichnisdienste auf dem Markt, die ähnliche Funktionen wie AD bieten, umfassen Red Hat Directory Server, Apache Directory und OpenLDAP.

Red Hat Directory Server verwaltet den Benutzerzugriff auf mehrere Systeme in Unix-Umgebungen. Ähnlich wie AD enthält Red Hat Directory Server eine Benutzer-ID und eine zertifikatbasierte Authentifizierung, um den Zugriff auf Daten im Verzeichnis einzuschränken.

Apache Directory ist ein Open-Source-Projekt, das auf Java läuft und auf jedem LDAP-Server läuft, einschließlich Systemen unter Windows, macOS und Linux. Apache Directory enthält einen Schema-Browser und einen LDAP-Editor und Browser. Apache Directory unterstützt Eclipse-Plugins.

OpenLDAP ist ein Windows-basiertes Open-Source-LDAP-Verzeichnis. OpenLDAP ermöglicht Benutzern das Durchsuchen, Suchen und Bearbeiten von Objekten in einem LDAP-Server. Zu den OpenLDAP-Funktionen gehören das Kopieren, Verschieben und Löschen von Bäumen im Verzeichnis sowie das Aktivieren von Schema-Browsing, Kennwortverwaltung und LDAP-SSL-Unterstützung (Secure Sockets Layer).

Lesen Sie diese Übersicht, um mehr über die Grundlagen von Active Directory zu erfahren.

Erfahren Sie, mit welchen Techniken häufig auftretende Probleme in Active Directory behoben werden können, und erhalten Sie Tipps zur Fehlerbehebung bei der Replikation.