¿Qué es Active Directory y cómo funciona?

Active Directory (AD) es el servicio de directorio propietario de Microsoft. Se ejecuta en Windows Server y permite a los administradores administrar los permisos y el acceso a los recursos de red.

Active Directory almacena datos como objetos. Un objeto es un elemento único, como un usuario, grupo, aplicación o dispositivo, como una impresora. Los objetos se definen normalmente como recursos, como impresoras u ordenadores, o entidades de seguridad, como usuarios o grupos.

Active Directory categoriza los objetos de directorio por nombre y atributos. Por ejemplo, el nombre de un usuario puede incluir la cadena de nombre, junto con información asociada al usuario, como contraseñas y claves de Shell seguras.

El servicio principal de Active Directory es Servicios de dominio (AD DS), que almacena información de directorio y gestiona la interacción del usuario con el dominio. AD DS verifica el acceso cuando un usuario inicia sesión en un dispositivo o intenta conectarse a un servidor a través de una red. AD DS controla qué usuarios tienen acceso a cada recurso, así como a las directivas de grupo. Por ejemplo, un administrador suele tener un nivel de acceso a los datos diferente al de un usuario final.

Otros productos de sistemas operativos (SO) de Microsoft y Windows, como Exchange Server y SharePoint Server, confían en AD DS para proporcionar acceso a recursos. El servidor que aloja AD DS es el controlador de dominio.

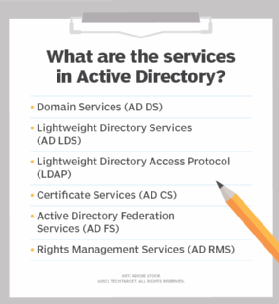

Servicios de Active Directory

Varios servicios diferentes comprenden Active Directory. El servicio principal son los Servicios de dominio, pero Active Directory también incluye Servicios de Directorios Ligeros (AD LDS), Protocolo de Acceso a Directorios Ligero (LDAP), Servicios de certificados o AD CS, Servicios de Federación (AD FS) y Servicios de Administración de Derechos (AD RMS). Cada uno de estos otros servicios amplía las capacidades de gestión de directorios del producto.

- Lightweight Directory Services tiene la misma base de código que AD DS y comparte funcionalidades similares, como la interfaz del programa de aplicación. Sin embargo, AD LDS puede ejecutarse en varias instancias en un servidor y contiene datos de directorio en un almacén de datos mediante el Protocolo ligero de acceso a directorios.

- Lightweight Directory Access Protocol es un protocolo de aplicación utilizado para acceder y mantener servicios de directorio a través de una red. LDAP almacena objetos, como nombres de usuario y contraseñas, en servicios de directorio, como Active Directory, y comparte los datos de esos objetos en toda la red.

- Servicios de certificados genera, administra y comparte certificados. Un certificado utiliza cifrado para permitir que un usuario intercambie información a través de Internet de forma segura con una clave pública.

- Los servicios de federación de Active Directory autentican el acceso de los usuarios a varias aplicaciones, incluso en redes diferentes, mediante el inicio de sesión único (SSO). Como su nombre indica, el inicio de sesión único solo requiere que el usuario inicie sesión una vez, en lugar de usar varias claves de autenticación dedicadas para cada servicio.

- Los Servicios de gestión de derechos controlan los derechos y la gestión de la información. AD RMS cifra el contenido, como el correo electrónico o los documentos de Microsoft Word, en un servidor para limitar el acceso.

Características principales de los servicios de dominio de Active Directory

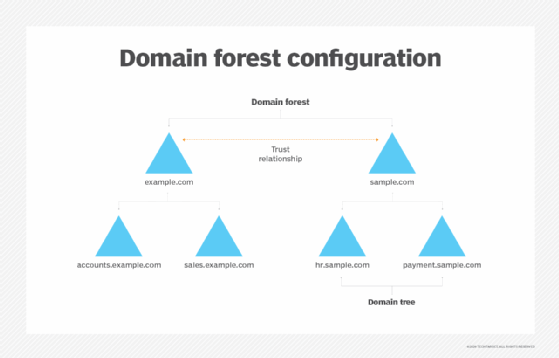

Los servicios de dominio de Active Directory utilizan una estructura de diseño por niveles que consta de dominios, árboles y bosques para coordinar elementos en red.

Los dominios son los más pequeños de los niveles principales, mientras que los bosques son los más grandes. Diferentes objetos, como usuarios y dispositivos, que comparten la misma base de datos estarán en el mismo dominio. Un árbol es uno o más dominios agrupados con relaciones de confianza jerárquicas. Un bosque es un grupo de árboles múltiples. Los bosques proporcionan límites de seguridad, mientras que los dominios, que comparten una base de datos común, se pueden administrar para configuraciones como la autenticación y el cifrado.

- Un dominio es un grupo de objetos, como usuarios o dispositivos, que comparten la misma base de datos de anuncios. Los dominios tienen un sistema de nombres de dominio

- Un árbol es uno o más dominios agrupados. La estructura de árbol utiliza un espacio de nombres contiguo para reunir la colección de dominios en una jerarquía lógica. Los árboles se pueden ver como relaciones de confianza en las que se comparte una conexión segura, o confianza, entre dos dominios. Se puede confiar en varios dominios, donde un dominio puede confiar en un segundo y el segundo dominio puede confiar en un tercero. Debido a la naturaleza jerárquica de esta configuración, el primer dominio puede confiar implícitamente en el tercer dominio sin necesidad de confianza explícita.

- Un bosque es un grupo de árboles múltiples. Un bosque consiste en catálogos compartidos, esquemas de directorios, información de aplicaciones y configuraciones de dominio. El esquema define la clase y los atributos de un objeto en un bosque. Además, los servidores de catálogo global proporcionan una lista de todos los objetos de un bosque. Según Microsoft, el bosque es el límite de seguridad de Active Directory.

- Las Unidades organizativas organizan usuarios, grupos y dispositivos. Cada dominio puede contener su propia unidad organizativa. Sin embargo, las unidades organizativas no pueden tener espacios de nombres separados, ya que cada usuario u objeto de un dominio debe ser único. Por ejemplo, no se puede crear una cuenta de usuario con el mismo nombre de usuario.Los contenedores

- son similares a las unidades organizativas, pero los objetos de directiva de grupo no se pueden aplicar ni vincular a objetos contenedores.

Terminología de confianza

Active Directory confía en las confianzas para moderar los derechos de acceso de los recursos entre dominios. Hay varios tipos diferentes de fideicomisos:

- Una confianza unidireccional es cuando un primer dominio permite privilegios de acceso a los usuarios de un segundo dominio. Sin embargo, el segundo dominio no permite el acceso a los usuarios del primer dominio.

- Una confianza bidireccional es cuando hay dos dominios y cada dominio permite el acceso a los usuarios del otro dominio.

- Un dominio de confianza es un dominio único que permite el acceso del usuario a otro dominio, que se denomina dominio de confianza.

- Una confianza transitiva puede extenderse más allá de dos dominios y permitir el acceso a otros dominios de confianza dentro de un bosque.

- Una confianza intransitiva es una confianza unidireccional limitada a dos dominios.

- Una confianza explícita es una confianza unidireccional y no transitiva creada por un administrador de red.

- Una confianza cruzada es un tipo de confianza explícita. Las confianzas de enlace cruzado tienen lugar entre dominios dentro de 1) el mismo árbol, sin relación hijo-padre entre los dos dominios, o 2) árboles diferentes.

- Una confianza de bosque se aplica a dominios dentro de todo el bosque y puede ser unidireccional, bidireccional o transitivo.

- Un acceso directo une dos dominios que pertenecen a árboles separados. Los atajos pueden ser unidireccionales, bidireccionales o transitivos.

- Un reino es una confianza transitiva, intransitiva, unidireccional o bidireccional.

- Una confianza externa es una confianza que vincula dominios entre bosques separados o dominios que no son AD. Los fideicomisos externos pueden ser no transitorios, unidireccionales o bidireccionales.

- Una confianza de administración de acceso privado (PAM) es una confianza unidireccional creada por Microsoft Identity Manager entre un bosque de producción y un bosque bastion.

Historial y desarrollo de Active Directory

Microsoft ofreció una vista previa de Active Directory en 1999 y la lanzó un año después con Windows 2000 Server. Microsoft continuó desarrollando nuevas características con cada versión sucesiva de Windows Server.

Windows Server 2003 incluyó una actualización notable para agregar bosques y la capacidad de editar y cambiar la posición de los dominios dentro de los bosques. Los dominios de Windows Server 2000 no admiten las actualizaciones de anuncios más recientes que se ejecutan en Server 2003.

Windows Server 2008 introdujo AD FS. Además, Microsoft renombró el directorio para administración de dominios como AD DS, y AD se convirtió en un término general para los servicios basados en directorios que admitía.

Windows Server 2016 actualizó AD DS para mejorar la seguridad de los anuncios y migrar los entornos de anuncios a entornos de nube o nube híbrida. Las actualizaciones de seguridad incluyeron la adición de PAM.

PAM supervisó el acceso a un objeto, el tipo de acceso concedido y las acciones que realizó el usuario. PAM agregó bosques bastion AD para proporcionar un entorno forestal adicional seguro y aislado. Windows Server 2016 dejó de ser compatible con dispositivos en Windows Server 2003.

En diciembre de 2016, Microsoft lanzó Azure AD Connect para unirse a un sistema de Active Directory local con Azure Active Directory (Azure AD) y habilitar el inicio de sesión único para los servicios en la nube de Microsoft, como Office 365. Azure AD Connect funciona con sistemas que ejecutan Windows Server 2008, Windows Server 2012, Windows Server 2016 y Windows Server 2019.

Dominios vs. grupos de trabajo

El grupo de trabajo es el término de Microsoft para máquinas Windows conectadas a través de una red peer-to-peer. Los grupos de trabajo son otra unidad de organización para equipos Windows en redes. Los grupos de trabajo permiten a estas máquinas compartir archivos, acceso a Internet, impresoras y otros recursos a través de la red. La red Peer-to-peer elimina la necesidad de un servidor para la autenticación. Hay varias diferencias entre dominios y grupos de trabajo:

- Los dominios, a diferencia de los grupos de trabajo, pueden alojar equipos de diferentes redes locales.Los dominios

- se pueden usar para alojar muchos más equipos que grupos de trabajo. Los dominios pueden incluir miles de equipos, a diferencia de los grupos de trabajo, que normalmente tienen un límite superior cercano a 20.

- En dominios, al menos un servidor es un equipo, que se utiliza para controlar los permisos y las funciones de seguridad para cada equipo dentro del dominio. En los grupos de trabajo, no hay servidor y los equipos son todos pares.

- Los usuarios de dominio suelen requerir identificadores de seguridad, como inicios de sesión y contraseñas, a diferencia de los grupos de trabajo.

Los principales competidores de Active Directory

Otros servicios de directorio en el mercado que proporcionan una funcionalidad similar a AD incluyen Red Hat Directory Server, Apache Directory y OpenLDAP.

Red Hat Directory Server administra el acceso de los usuarios a varios sistemas en entornos Unix. Al igual que AD, Red Hat Directory Server incluye identificación de usuario y autenticación basada en certificados para restringir el acceso a los datos del directorio.

Apache Directory es un proyecto de código abierto que se ejecuta en Java y funciona en cualquier servidor LDAP, incluidos los sistemas Windows, macOS y Linux. El directorio Apache incluye un explorador de esquemas y un editor y explorador LDAP. El directorio Apache es compatible con complementos de Eclipse.

OpenLDAP es un directorio LDAP de código abierto basado en Windows. OpenLDAP permite a los usuarios navegar, buscar y editar objetos en un servidor LDAP. Las características de OpenLDAP incluyen copiar, mover y eliminar árboles en el directorio, así como habilitar la exploración de esquemas, la administración de contraseñas y el soporte SSL LDAP (Capa de sockets seguros).

Lea esta descripción general para conocer los conceptos básicos de Active Directory.

Conozca qué técnicas se pueden usar para solucionar problemas comunes en Active Directory y consejos para solucionar problemas de replicación.