co to jest Active Directory i jak działa?

Active Directory (AD) to zastrzeżona usługa katalogowa firmy Microsoft. Działa na Windows Server i umożliwia administratorom zarządzanie uprawnieniami i dostępem do zasobów sieciowych.

Active Directory przechowuje dane jako obiekty. Obiekt to pojedynczy element, taki jak użytkownik, grupa, aplikacja lub urządzenie, takie jak drukarka. Obiekty są zwykle definiowane jako zasoby, takie jak drukarki lub komputery, lub zasady bezpieczeństwa, takie jak użytkownicy lub grupy.

Active Directory kategoryzuje obiekty katalogu według nazwy i atrybutów. Na przykład nazwa użytkownika może zawierać ciąg nazw wraz z informacjami powiązanymi z użytkownikiem, takimi jak hasła i klucze Secure Shell.

główną usługą w Active Directory są usługi domenowe (AD DS), które przechowują informacje o katalogu i obsługują interakcję użytkownika z domeną. Usługa AD DS weryfikuje dostęp, gdy użytkownik loguje się do urządzenia lub próbuje połączyć się z serwerem przez sieć. Usługa AD DS kontroluje, którzy użytkownicy mają dostęp do każdego zasobu, a także do zasad grupowych. Na przykład administrator zazwyczaj ma inny poziom dostępu do danych niż użytkownik końcowy.

inne produkty systemu operacyjnego Microsoft i Windows, takie jak Exchange Server i SharePoint Server, polegają na AD DS w celu zapewnienia dostępu do zasobów. Serwer hostujący usługi AD DS jest kontrolerem domeny.

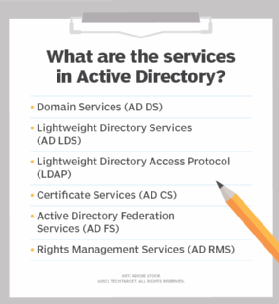

usługi Active Directory

kilka różnych usług obejmuje Active Directory. Główną usługą są usługi domenowe, ale Active Directory obejmuje również lekkie usługi katalogowe (AD LDS), lekki protokół dostępu do katalogów (LDAP), Usługi certyfikatów lub usługi AD CS, usługi federacyjne (AD FS) i usługi zarządzania prawami (AD RMS). Każda z tych innych usług rozszerza możliwości zarządzania katalogami produktu.

- Lightweight Directory Services ma tę samą bazę kodu co AD DS, udostępniając podobne funkcje, takie jak interfejs programu aplikacji. AD LDS może jednak działać w wielu instancjach na jednym serwerze i przechowuje dane katalogowe w magazynie danych przy użyciu protokołu dostępu do lekkich katalogów.

- Lightweight Directory Access Protocol to protokół aplikacji służący do uzyskiwania dostępu i utrzymywania usług katalogowych w sieci. LDAP przechowuje obiekty, takie jak nazwy użytkowników i hasła, w usługach katalogowych, takich jak Active Directory, i udostępnia dane tego obiektu w sieci.

- Certificate Services generuje, zarządza i udostępnia certyfikaty. Certyfikat wykorzystuje szyfrowanie, aby umożliwić użytkownikowi bezpieczną wymianę informacji przez internet za pomocą klucza publicznego.

- usługi federacyjne Active Directory uwierzytelniają dostęp użytkowników do wielu aplikacji-nawet w różnych sieciach-za pomocą pojedynczego logowania (SSO). Jak sama nazwa wskazuje, SSO wymaga od użytkownika zalogowania się tylko raz, zamiast używać wielu dedykowanych kluczy uwierzytelniania dla każdej usługi.

- usługi zarządzania prawami kontroluj prawa do informacji i zarządzanie nimi. AD RMS szyfruje treści, takie jak e-mail lub dokumenty Microsoft Word, na serwerze, aby ograniczyć dostęp.

główne funkcje usług domenowych Active Directory

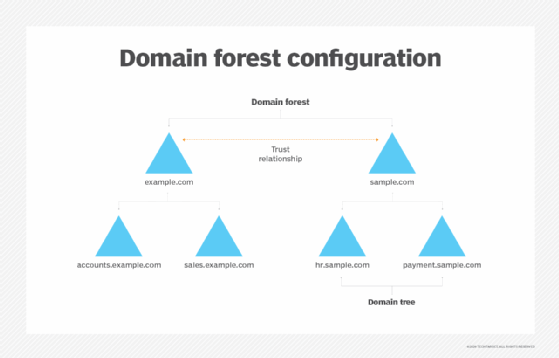

Usługi domenowe Active Directory wykorzystują warstwową strukturę układu składającą się z domen, drzew i lasów do koordynowania elementów sieciowych.

domeny są najmniejsze z głównych poziomów, podczas gdy lasy są największe. Różne obiekty, takie jak użytkownicy i urządzenia, które mają tę samą bazę danych, będą znajdować się w tej samej domenie. Drzewo to jedna lub więcej domen zgrupowanych razem z hierarchicznymi relacjami zaufania. Las to grupa wielu drzew. Lasy zapewniają granice bezpieczeństwa, a domenami-które mają wspólną bazę danych-można zarządzać za pomocą ustawień, takich jak uwierzytelnianie i szyfrowanie.

- domena to grupa obiektów, takich jak użytkownicy lub urządzenia, które mają tę samą bazę danych AD. Domeny mają system nazw domen

- drzewo to jedna lub więcej domen zgrupowanych razem. Struktura drzewa używa ciągłej przestrzeni nazw do gromadzenia kolekcji domen w logicznej hierarchii. Drzewa mogą być postrzegane jako relacje zaufania, w których bezpieczne połączenie lub zaufanie jest współdzielone między dwiema domenami. Można ufać wielu domenom, gdzie jedna domena może ufać drugiej, a druga domena może ufać trzeciej. Ze względu na hierarchiczny charakter tej konfiguracji, pierwsza domena może domyślnie ufać trzeciej domenie bez potrzeby wyraźnego zaufania.

- las to grupa wielu drzew. Las składa się ze wspólnych katalogów, schematów katalogów, informacji o aplikacjach i konfiguracji domen. Schemat definiuje klasę i atrybuty obiektu w lesie. Ponadto globalne serwery katalogowe zapewniają listę wszystkich obiektów w lesie. Według Microsoftu las jest granicą bezpieczeństwa Active Directory.

- jednostki organizacyjne (ou) organizują użytkowników, grupy i urządzenia. Każda domena może zawierać własne OU. Jednak ou nie może mieć oddzielnych przestrzeni nazw, ponieważ każdy użytkownik lub obiekt w domenie musi być unikalny. Na przykład nie można utworzyć konta użytkownika o tej samej nazwie użytkownika.

- kontenery są podobne do ou, ale obiektów zasad grupy nie można stosować ani łączyć z obiektami kontenera.

terminologia ufająca

Usługa Active Directory polega na zaufaniu w celu moderowania praw dostępu do zasobów między domenami. Istnieje kilka różnych rodzajów trustów:

- zaufanie jednokierunkowe polega na tym, że pierwsza domena zezwala użytkownikom na uprawnienia dostępu do drugiej domeny. Jednak druga domena nie pozwala na dostęp użytkownikom pierwszej domeny.

- zaufanie dwukierunkowe polega na tym, że istnieją dwie domeny, a każda domena umożliwia dostęp użytkownikom drugiej domeny.

- zaufana domena to pojedyncza domena, która umożliwia użytkownikowi dostęp do innej domeny, która nazywa się domeną zaufaną.

- transitive trust może wykraczać poza dwie domeny i umożliwiać dostęp do innych zaufanych domen w obrębie lasu.

- zaufanie wewnętrzne jest zaufaniem jednokierunkowym, które jest ograniczone do dwóch domen.

- jawne zaufanie jest jednokierunkowym zaufaniem, które jest tworzone przez administratora sieci.

- zaufanie wzajemne jest rodzajem zaufania jawnego. Powiązania krzyżowe odbywają się między domenami w obrębie 1) tego samego drzewa, bez relacji dziecko-rodzic między dwiema domenami lub 2) różnych drzew.

- zaufanie leśne dotyczy domen w całym lesie i może być Jednokierunkowe, Dwukierunkowe lub przejściowe.

- Skrót łączy dwie domeny należące do osobnych drzew. Skróty mogą być Jednokierunkowe, Dwukierunkowe lub przechodnie.

- Królestwo to zaufanie, które jest przechodnie, nieprzechodnie, jednokierunkowe lub dwukierunkowe.

- zaufanie zewnętrzne to zaufanie, które łączy domeny w różnych lasach lub domenach, które nie są AD. Trusty zewnętrzne mogą być nietransytywne, jednokierunkowe lub dwukierunkowe.

- zaufanie do zarządzania dostępem prywatnym (Pam) to jednokierunkowe zaufanie tworzone przez Microsoft Identity Manager między lasem produkcyjnym a lasem bastionowym.

Historia i rozwój Active Directory

Microsoft zaoferował podgląd Active Directory w 1999 roku i wydał go rok później z Windows 2000 Server. Microsoft kontynuował rozwój nowych funkcji z każdym kolejnym wydaniem systemu Windows Server.

Windows Server 2003 zawiera godną uwagi aktualizację dodającą lasy oraz możliwość edycji i zmiany pozycji domen w lasach. Domeny w systemie Windows Server 2000 nie mogą obsługiwać nowszych aktualizacji reklam uruchomionych w serwerze 2003.

Windows Server 2008 wprowadził AD FS. Ponadto Microsoft zmienił nazwę katalogu do zarządzania domenami na AD DS, A AD stał się pojęciem nadrzędnym dla obsługiwanych przez niego usług opartych na katalogach.

Windows Server 2016 zaktualizował AD DS, aby poprawić bezpieczeństwo reklam i przenieść środowiska reklam do środowisk chmury lub chmury hybrydowej. Aktualizacje zabezpieczeń obejmowały dodanie PAM.

Pam monitorował dostęp do obiektu, rodzaj przyznanego dostępu i jakie działania podjął użytkownik. PAM dodał Bastion ad forests, aby zapewnić dodatkowe bezpieczne i odizolowane środowisko leśne. Windows Server 2016 zakończył obsługę urządzeń w systemie Windows Server 2003.

w grudniu 2016 r.Microsoft udostępnił usługę Azure AD Connect, aby dołączyć lokalny system Active Directory do usługi Azure Active Directory (Azure AD), aby włączyć SSO dla usług w chmurze firmy Microsoft, takich jak Office 365. Usługa Azure AD Connect współpracuje z systemami z systemem Windows Server 2008, Windows Server 2012, Windows Server 2016 i Windows Server 2019.

domeny vs.grupy robocze

grupa robocza to określenie firmy Microsoft dla komputerów z systemem Windows połączonych za pośrednictwem sieci peer-to-peer. Grupy robocze to kolejna jednostka organizacyjna komputerów z systemem Windows w sieciach. Grupy robocze umożliwiają tym maszynom udostępnianie plików, dostępu do Internetu, drukarek i innych zasobów w sieci. Sieć Peer-to-peer usuwa potrzebę uwierzytelniania serwera. Istnieje kilka różnic między domenami i grupami roboczymi:

- domeny, w przeciwieństwie do grup roboczych, mogą hostować komputery z różnych sieci lokalnych.

- domeny mogą być używane do hostowania o wiele więcej komputerów niż grup roboczych. Domeny mogą obejmować tysiące komputerów, w przeciwieństwie do grup roboczych, które zazwyczaj mają górny limit Bliski 20.

- w domenach co najmniej jeden serwer to komputer, który służy do kontrolowania uprawnień i funkcji bezpieczeństwa dla każdego komputera w domenie. W grupach roboczych nie ma serwera, a komputery są rówieśnikami.

- użytkownicy domeny zazwyczaj wymagają identyfikatorów zabezpieczeń, takich jak loginy i hasła, w przeciwieństwie do grup roboczych.

głównymi konkurentami Active Directory

inne usługi katalogowe na rynku, które zapewniają podobną funkcjonalność do AD, to Red Hat Directory Server, Apache Directory i OpenLDAP.

Red Hat Directory Server zarządza dostępem użytkowników do wielu systemów w środowiskach Unix. Podobnie jak w przypadku AD, Red Hat Directory Server zawiera identyfikator użytkownika i uwierzytelnianie oparte na certyfikatach, aby ograniczyć dostęp do danych w katalogu.

Katalog Apache jest projektem open source, który działa w Javie i działa na dowolnym serwerze LDAP, w tym na systemach Windows, macOS i Linux. Katalog Apache zawiera przeglądarkę schematów oraz edytor i przeglądarkę LDAP. Katalog Apache obsługuje wtyczki Eclipse.

OpenLDAP jest bazującym na systemie Windows otwartym katalogiem LDAP. OpenLDAP umożliwia użytkownikom przeglądanie, wyszukiwanie i edytowanie obiektów na serwerze LDAP. Funkcje OpenLDAP obejmują kopiowanie, przenoszenie i usuwanie drzew w katalogu, a także włączanie przeglądania schematów, zarządzanie hasłami i obsługę protokołu SSL LDAP (Secure Sockets Layer).

przeczytaj ten przegląd, aby poznać podstawy usługi Active Directory.

dowiedz się, jakich technik można użyć do rozwiązywania typowych problemów w usłudze Active Directory oraz wskazówek dotyczących rozwiązywania problemów z replikacją.