“Hack Facebook” é um dos tópicos mais pesquisados e quentes da Internet, como o hacker do Gmail. Preparamos uma lista detalhada de como os hackers podem hackear a conta do Facebook de alguém facilmente em apenas alguns minutos e como podemos evitar o mesmo.

se você está aqui para encontrar uma maneira de recuperar a conta hackeada, então nosso artigo de recuperação do Facebook pode ajudá-lo!

sendo um hacker de chapéu branco FB, recebo perguntas frequentes de pessoas:

- você pode indicar algum hacker confiável do Facebook? (Depois de negar sua solicitação de hacking😛)

- existe alguma ferramenta de cracker FB online?

- Onde posso obter software de hacking FB?

- existe algum Localizador de senhas gratuito?

- Como posso hackear a conta do Facebook de alguém facilmente?

até onde eu saiba, não existe uma ferramenta de hacking. Você não será capaz de encontrá-lo em qualquer lugar. No entanto, você encontrará muitos sites alegando que eles estão fornecendo ferramenta de corte livre (online ou offline), mas você não pode baixar o arquivo de senha sem completar uma pesquisa. Mesmo depois de passar por um processo cansativo de concluir uma pesquisa, você não teria nada no final. Essas coisas são postadas apenas com a intenção de ganhar dinheiro. Não perca seu precioso tempo pesquisando essa ferramenta de hack.

se você quiser saber como os hackers podem hackear a conta FB de alguém, vá em frente e leia as técnicas listadas abaixo. O método mais bem sucedido entre todas essas técnicas é o phishing. Phishing permite que alguém com nenhum ou pouco conhecimento técnico hackeie a senha da conta facilmente em apenas alguns minutos.

algumas das técnicas listadas abaixo não são aplicáveis apenas ao FB, mas também a todos os sites da internet usados diariamente, como Google, Twitter, Yahoo etc.

Você não será vulnerável a hackers se você entender como hacking de obras

Este artigo foi escrito com o objetivo de educar as pessoas sobre como hacking funciona e como é que se devem evitar. Por favor, não use essas técnicas para fins maliciosos.

1 Phishing

Phishing é a técnica mais comum usada para hackear senhas FB. É muito fácil para alguém que tem pouco conhecimento técnico fazer uma página de phishing. É por isso que o phishing é tão popular. Muitas pessoas se tornaram vítimas da Página de Phishing devido ao seu layout e aparência confiáveis.

como funciona o phishing?

em palavras simples, phishing é um processo de criação de uma cópia duplicada da página do site de renome com a intenção de roubar a senha do usuário ou outras informações confidenciais, como detalhes do cartão de crédito. Em nosso tópico, significa criar uma página que se parece perfeitamente com a página de login do FB, mas em um URL diferente como fakebook.com, ou faecbook.com, ou qualquer URL que finja ser legítimo. Quando um usuário pousa em tal página, ele/ela pode pensar que é a verdadeira página de login do Facebook, pedindo-lhe para fornecer seu nome de usuário e senha. Portanto, as pessoas que não encontrarem a página de phishing suspeita entrarão em seu nome de usuário & senha. As informações de senha serão enviadas ao hacker que criou a página de phishing. Ao mesmo tempo, a vítima é redirecionada para a página FB original.

exemplo: John é um programador. Ele cria uma página de login FB com alguns scripts que lhe permitem obter as informações de nome de usuário e senha. John coloca esta página de login falsa em https://www.facebouk.com/make-money-online-tricks. Pedro é amigo de João. John envia uma mensagem para Peter: “ei Peter, eu encontrei um truque gratuito para ganhar dinheiro online, você definitivamente deve dar uma olhada em https://www.facebouk.com/make-money-online-tricks-free”. Peter navega até o link e vê uma página de login do FB. Como de costume, Peter insere seu nome de usuário e senha nele.

a parte de hacking

o nome de usuário e a senha de Peter são enviados a John e Peter é redirecionado para uma página de dicas para ganhar dinheiro https://www.facebouk.com/make-money-online-tricks-Dicas-grátis.galeria. Isso é tudo; a conta do Facebook de Peter é hackeada.

observe que o phishing é feito por uma terceira pessoa por meio de E-mails; é assim que acontece na maioria das vezes. Portanto, sempre cuidado com os e-mails de phishing, caso contrário, você pode perder sua conta do Facebook, detalhes do cartão de crédito ou quaisquer outros dados confidenciais.

como você pode se proteger contra phishing FB online?

Hackers podem chegar até você de várias maneiras; e-mail, mensagens pessoais, mensagens FB, anúncios de sites etc. Clicar em qualquer link dessas mensagens o levará a uma página de login do FB. Sempre que você encontrar uma página de login FB, você deve observar apenas uma coisa que é URL. Porque ninguém pode falsificar / usar o URL do Facebook, exceto quando há algumas vulnerabilidades XSS de dia zero, mas isso é muito raro.

- Qual é o URL que você vê na barra de endereços do navegador?

- é que realmente https://www.facebook.com/(arrastando barra é muito importante, uma vez que é o único separador no Google chrome para distinguir domínio e subdomínio. Confira os exemplos abaixo para saber a diferença)?

- existe um símbolo seguro de cor verde (HTTPS) fornecido na barra de endereços?

tendo essas perguntas em mente deve impedi-lo de hackear páginas de phishing online. Além disso, veja os exemplos abaixo de páginas de phishing.

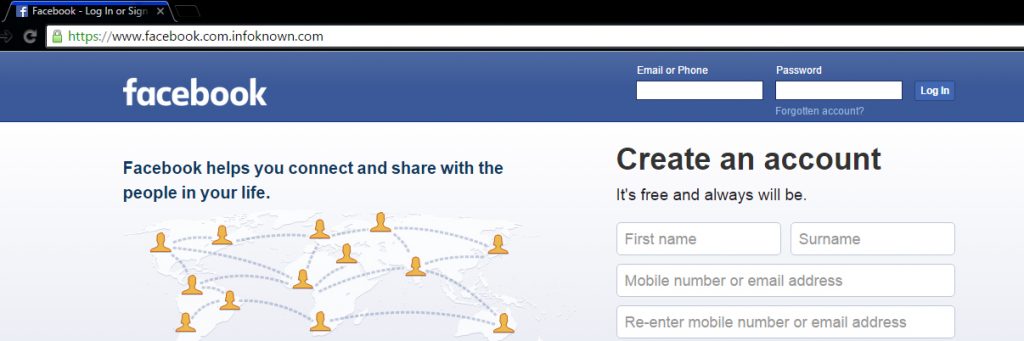

Alguns super perfeito páginas de phishing

a Maioria das pessoas não suspeitar esta página (instantâneo descrita acima), uma vez que existe um prefixo https, com uma cor verde seguro ícone e também não há erro no www.facebook.com. Mas, esta é uma página de phishing. Como? Observe o URL corretamente. É https://www.facebook.com.infoknown.com. Então, www.facebook.com é um subdomínio de infoknown.com. o Google Chrome não diferencia o subdomínio e o domínio, ao contrário do Firefox.

pode-se obter certificados SSL (HTTPS) de muitos fornecedores online. Alguns fornecedores dão certificado SSL gratuitamente por 1 ano. Não é grande coisa para um novato criar uma página de phishing perfeita como a fornecida acima. Então, cuidado com isso.

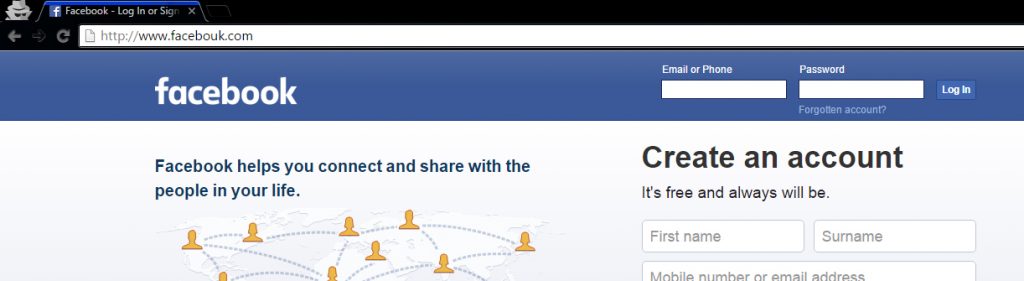

esta é uma página de Phishing FB normal com alguma modificação na palavra Facebook.

além disso, leia Como ganhar dinheiro através de empregos on-line

2 engenharia Social

esta é a segunda técnica mais comum para hackear contas do Facebook. Na verdade, esse método não deve ser hackeado, pois muito conhecimento não é necessário para esse método. Estou listando este método em hacking para garantir a lista das técnicas mais comuns usadas para hackear contas FB em sua respectiva ordem. A engenharia Social é basicamente um processo de coleta de informações sobre alguém, cuja conta você precisa hackear. As informações podem ser sua data de nascimento, número de celular, número de celular do namorado/namorada, apelido, nome da mãe, local nativo etc.

como funciona a engenharia Social?

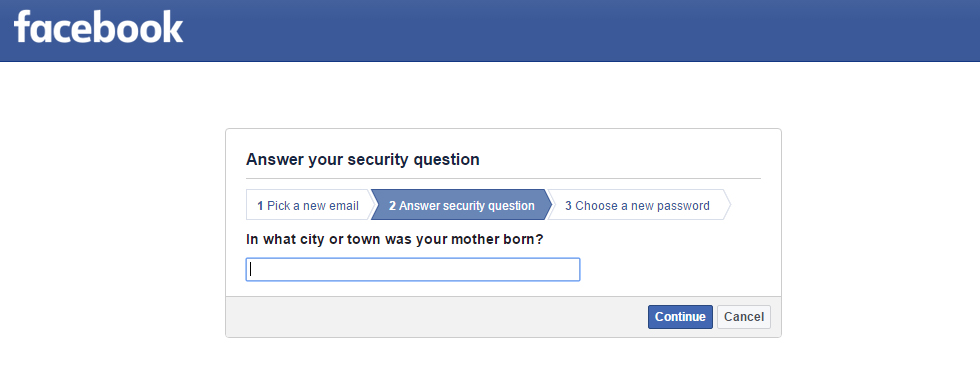

pergunta de segurança

muitos sites têm uma opção comum de redefinição de senha chamada pergunta de segurança. As perguntas de segurança mais comuns são:

Qual é o seu apelido?

quem é seu professor de primeira série?

Qual é o seu lugar Natal?

ou

quaisquer perguntas personalizadas definidas pelo Usuário.

obter essas informações das respectivas pessoas pode nos permitir invadir sua conta. Portanto, se alguém souber a resposta, poderá hackear sua conta usando a opção Esqueceu a senha.

senhas mais comuns e fracas

a pergunta de segurança não permite que você entre em outras contas FB facilmente. Mas, definir uma senha fraca pode facilmente permitir que qualquer um de seus amigos hackeie sua conta.

o que é uma senha fraca?

uma senha que é facilmente adivinhável por uma terceira pessoa é conhecida como uma senha fraca.

senhas Mais comuns

- Número de Celular

- Apelido / Nome e Data de Nascimento Conjunto

- Menino Amigo do Número de Celular / Menina Amigo do Número de Celular – a Maioria dos amantes 😛

- Menina Amigo / Amigo de Menino de Nome – a Maioria dos amantes 😛

- Menino ou Menina Amigo Combinação de Nome de

- Moto Número

- não utilizado / Móvel Antigo Número

- Nome do animal de Estimação

- mais Próximo do Nome da Pessoa (podem ser amigos também)

Agora, ser honesto e comente aqui se você é uma das pessoas que tenham qualquer uma das senhas mencionadas acima. Por favor, não se esqueça de alterar sua senha antes de fazer um comentário 😉

como você pode se proteger da engenharia Social?

pergunta de segurança

não tem uma pergunta/resposta de segurança fraca ou familiar. Portanto, deve ser conhecido apenas por você. Você pode definir sua pergunta de segurança aqui. Felizmente, o Facebook tem um período de bloqueio de 24 horas antes de dar acesso àquele que respondeu com sucesso à pergunta de segurança, o que significa que o hacker não pode entrar em sua conta até 24 horas. Assim, você pode evitar a tentativa de hacking fazendo login em sua conta no período de bloqueio de 24 horas.

além disso, o FB fornece uma opção chamada “alertas de Login” nas configurações de segurança do Facebook. Você deve adicionar seu celular ou e-mail para ser notificado sempre que sua conta estiver conectada a um dispositivo novo ou desconhecido.

senhas mais comuns e fracas

é muito simples. Altere sua senha agora se você tiver alguma das senhas fracas indicadas acima.

você também pode estar interessado em hackear o artigo da página de fãs do facebook

3 simples captura de senha

este é outro método comum usado para roubar a senha do usuário do Facebook. A maioria das pessoas desconhece esse método, mas os hackers tradicionais usam esse método para hackear contas de usuário.

como funciona a captura simples de senhas?

neste método, o hacker do Facebook tem como alvo um site de qualidade particularmente baixa, onde a vítima é membro e hackeia seu banco de dados para obter o nome de usuário simples armazenado & senha da vítima.

como o hacker / invasor poderia ter acesso ao Facebook?

Muitos de nós usam a mesma senha para FB e também para alguns pobres xyz.com. Assim, é fácil para um hacker para obter a sua palavra-passe através da baixa qualidade poorxyz.com.

Em outro cenário, o hacker/invasor cria um site com a intenção de se vítima da palavra-passe, então, quando a vítima registra sua conta através de email e cria uma senha, esses dados ficam armazenados no banco de dados do hacker/invasor. Assim, o hacker obtém acesso à conta da vítima.

pessoas comuns, que usam o mesmo e-mail e senha para esses tipos de sites de baixa qualidade, podem acabar perdendo sua conta no Facebook.

como você pode se proteger da simples captura de senha?

você nunca deve confiar nos sites de baixa qualidade de terceiros. Mesmo senhas de sites populares, como o LinkedIn, são inseguras e vulneráveis a hackers. Portanto, nunca e nunca confie nos sites de baixa qualidade de terceiros.

a maioria dos desenvolvedores de sites está armazenando senhas simples em seu banco de dados sem sequer pensar em criptografia ou segurança. Isso facilita o trabalho dos hackers, pois a senha está em formato de texto simples.

a melhor maneira de evitar esse método é ter uma senha exclusiva pelo menos para sites em que você realmente confia. Não use sua senha FB para qualquer outro site / portal, então sua senha estará segura .

4 Chave Logger

um keylogger é uma ferramenta de software usada para gravar pressionamentos de tecla em um computador ou dispositivo móvel. Isso, por sua vez, grava tudo o que você digita usando o teclado e o armazena para uso. Geralmente, os keyloggers são instalados como software aplicativo em sistemas operacionais para rastrear as teclas digitadas, mas também existem keyloggers de hardware.

os keyloggers de Hardware também são conhecidos como keyloggers físicos conectados a um computador em uma porta USB grava tudo antes de enviar os dados do teclado para o computador. Existem vários keyloggers móveis, que executam a mesma ação em vários sistemas operacionais.

como funciona o registro de chaves?

todos os keyloggers são executados em segundo plano (exceto versões de teste) e não serão visíveis para os usuários até que você saiba a senha e o atalho do keylogger usados para visualizá-lo. Ele gravará todas as teclas pressionadas e fornecerá um relatório detalhado de quando e quais teclas são usadas para qual aplicativo – simplesmente, um relatório limpo para identificar senhas.

qualquer pessoa que esteja lendo os logs do keylogger pode ver a senha do Facebook ou quaisquer senhas e informações confidenciais digitadas, como cartões de crédito, nome de usuário do banco, senha etc. Sempre que você faz login em um computador público, há chances de perder sua senha do Facebook para outra pessoa.

os keyloggers de Hardware são identificáveis no caso do seu computador pessoal, mas são difíceis no caso de computadores públicos.

em outro cenário, seu amigo/colega / vizinho pode pedir que você faça login usando o computador como ajuda. Se a intenção deles é obter sua senha, é mais provável que você perca sua conta do Facebook para o hacker.

hoje em dia, muitas pessoas estão usando keyloggers móveis. Ele permite rastrear o teclado do celular. Portanto, qualquer informação sensível digitada no teclado móvel é vulnerável a hackers.

como você pode se proteger do Registro de chaves?

você não precisa ter medo de keyloggers quando você usa seu computador pessoal, uma vez que você é o único que vai acessá-lo. Mas, sempre que você usa qualquer computador público ou o computador do seu amigo, você não deve confiar nele.

eu sempre sugiro que meus amigos usem o teclado na tela sempre que precisarem digitar uma senha. Além disso, certifique-se de que ninguém está verificando sua tela quando você digita sua senha porque sua tela exporia o que você digitou. No windows, existe uma ferramenta embutida chamada teclado na tela que nos ajuda a selecionar as teclas usando o mouse.

você pode abrir OSK usando a caixa de diálogo Executar. Winkey + R para abrir a caixa de diálogo Executar, digite OSK e pressione Enter. Hoje em dia, muitos portais bancários fornecem um teclado de tela no próprio navegador. Portanto, use-o sempre que estiver navegando em computadores públicos. O teclado na tela ajuda mesmo quando os keyloggers de hardware estão instalados.

Nunca use aplicativos de teclado móvel de terceiros, a menos que você realmente confie no editor, porque o aplicativo pode rastrear todas as teclas digitadas e enviá-lo para o editor.

5 Browser Extension Hacker

este método não permite que o hacker / invasor obtenha acesso completo à sua conta do Facebook, no entanto, dá algum poder para controlar sua conta indiretamente. Eu vi vários complementos do Google Chrome e Firefox, que executam secretamente ações, como seguir uma pessoa, como uma página em nome do seu perfil do Facebook, etc.

como funciona o Hack da extensão do navegador?

quando você visita alguns sites maliciosos ou páginas da web, você será solicitado a instalar um complemento do navegador. Depois de instalar o complemento, ele executará todas as tarefas descritas pelo hacker ou invasor que o criou. Algumas ações primárias são postar atualizações de status em seu mural, gostar de uma página FB, seguir uma pessoa, adicioná-lo a alguns grupos do Facebook, convidar seus amigos para curtir uma página ou participar de um grupo do Facebook etc. Você pode não saber essas coisas acontecendo em sua conta FB até verificar seu log de atividades do Facebook periodicamente.

como você pode impedir o hack da extensão do navegador?

você deve monitorar suas atividades usando o registro de atividades. Você não deve confiar em nenhum site de terceiros solicitando que você adicione uma extensão do navegador. Instalar add-on apenas a partir da loja do navegador, que também apenas de editores confiáveis. Por que você deve arriscar sua conta se não conhece o editor ou a intenção do complemento? Portanto, sempre fique longe dessas extensões maliciosas do navegador.

6 Hack de aplicativos maliciosos

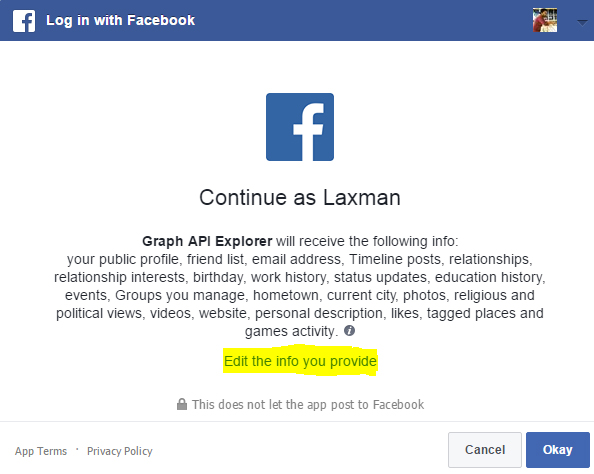

lembre-se sempre de que todos os aplicativos que você usa no Facebook são de propriedade de editores de terceiros e não do Facebook. Claro, existem algumas exceções como o Instagram. Um aplicativo malicioso, que está solicitando sua permissão, fará quase todo tipo de spam no seu perfil do Facebook.

como funciona o hack de aplicativos maliciosos?

sempre que você encontrar Login usando a opção Facebook em qualquer site, você deve vir a saber que é um aplicativo de terceiros Facebook não pertencente ao Facebook. Ao clicar em Login usando o Facebook, você verá uma caixa de diálogo de permissão com os detalhes de permissão solicitados. Depois de clicar no botão OK, os dados pessoais solicitados podem ser acessados do FB ou as ações solicitadas podem ser realizadas em sua conta do FB em seu nome.

o que um aplicativo de terceiros poderia fazer em sua conta do Facebook?

- Postar fotos e atualização de status

- Partilhar a ligação à sua linha do tempo ou de qualquer grupo a que pertence

- Gerenciar sua página

- Post, em nome de vocês no Facebook as páginas que você possui

- Acesso as suas informações pessoais

- Acessar suas fotos, incluindo o “Só de mim” privacidade fotos; às vezes, eles podem ainda acessar suas fotos do celular usando um Facebook vulnerabilidade como a que eu encontrei (não se preocupe, é completamente fixo agora 😉 ).

estes são apenas exemplos do que pode ser feito. E se o aplicativo que você está usando for malicioso? Pode enviar spam à sua conta do Facebook com vários conteúdos inúteis.

como você pode se impedir de hackear aplicativos maliciosos?

você deve sempre ter cuidado com as permissões que você dá a um aplicativo do Facebook, embora o FB esteja revisando as solicitações de permissão do aplicativo. Não dê permissão a um aplicativo se você não confiar no site ou aplicativo.

você pode editar as informações fornecidas a um aplicativo na caixa de diálogo permissão (instantâneo fornecido acima). Além disso, você deve revisar os aplicativos que têm acesso à sua conta do Facebook aqui se achar que deu acesso a aplicativos maliciosos.

7 Facebook Account Hacker Software

você pode ter visto ou baixado muitos Facebook Account hacker software, mas nenhum deles poderia realmente hackear a senha do Facebook. Hackear sua senha do Facebook em vez do usuário-alvo é o que ele realmente faz.

como funciona o software hacker de contas do Facebook?

as pessoas que tentam hackear a conta do Facebook geralmente baixam software disponível em vários sites. O software coletará a senha da vítima (aquela que baixou este software) assim que for aberta ou instalada. Alguns softwares solicitam que você insira o nome de usuário e a senha do Facebook. Eles armazenarão sua senha na coleção de senhas do banco de dados. Poucos outros softwares ganham privilégios administrativos de você para instalar o keylogger em segundo plano para obter suas teclas digitadas, incluindo a senha do Facebook.

como você pode se impedir de Facebook hacking software?

não confie no software de hacking do Facebook. Não há nenhum software de hacking real disponível na Internet, como eu havia dito anteriormente.

8 APLICATIVO móvel malicioso

existem muitos aplicativos móveis que roubam secretamente o token de acesso do Facebook do seu dispositivo móvel. O aplicativo móvel do Facebook funciona por meio de API, onde o token de acesso armazenado na memória interna do seu celular é usado para Autenticação. É mais como seu nome de usuário e senha. Portanto, se alguém roubar seu token de acesso, provavelmente terá acesso total à sua conta do Facebook.

como funciona o software de aplicação móvel malicioso?

a interface do aplicativo do Facebook não requer nome de usuário ou senha todas as vezes para obter dados do Usuário. Ele só precisa de token de acesso secreto para recuperar os dados do Usuário. O aplicativo móvel do Facebook armazena o token de acesso na memória do celular. A parte da memória do aplicativo é acessível apenas ao respectivo aplicativo. Aplicativos móveis que têm privilégio administrativo podem acessar os dados de outros aplicativos. Por exemplo, ganhar privilégio de administrador em um telefone Android enraizado pode permitir que um aplicativo roube seu token de acesso. Um hacker pode fazer muitas coisas maliciosas se receber seu token de acesso.

como você pode se impedir de aplicativos móveis maliciosos?

- instale aplicativos móveis apenas de editores confiáveis.

- não faça root no seu dispositivo móvel.

- Logout Facebook do seu dispositivo móvel com freqüência para obter o seu token de acesso expirado.

- altere sua senha do Facebook com frequência.

9 Vulnerabilidades do Navegador

Navegador de Vulnerabilidades são falhas de segurança, que existem em versões mais antigas de móveis e navegadores de desktop.

como as vulnerabilidades do navegador funcionam no hacking do Facebook?

a maioria das vulnerabilidades do navegador são exploradas através de uma versão mais antiga do navegador, uma vez que todos os dias zero são corrigidos pelo fornecedor do navegador, uma vez que é relatado por pesquisadores de todo o mundo. Por exemplo, a mesma vulnerabilidade de Política de origem do navegador pode permitir que um hacker / invasor leia a resposta de qualquer página como facebook.com e pode ser capaz de realizar qualquer ação em sua conta do Facebook, pois eles são capazes de ler a resposta acessando o Facebook origin. Android Chrome SOP bypass por Rafay Baloch é uma dessas vulnerabilidades que está afetando Android Web-view no Android < 4.4.

como você pode se impedir de vulnerabilidades do navegador?

você deve sempre atualizar seu navegador e sistema operacional assim que houver uma atualização disponível. Manter uma versão mais antiga sempre tem muitos fatores de risco envolvidos.

10 self XSS Scam

Self XSS também é conhecido como Self Cross Site Scripting. O XSS é basicamente uma vulnerabilidade de segurança da web, que permite que hackers injetem scripts em páginas da web usadas por outros usuários. O que é self XSS então? Self XSS é uma espécie de ataque de engenharia social, onde uma vítima executa acidentalmente um script, explorando-o ao hacker.

como funciona o scam self XSS?

neste método, hacker promete ajudá-lo a hackear a conta FB de outra pessoa. Em vez de dar acesso à conta de outra pessoa, o hacker o engana para executar Javascript malicioso no console do seu navegador, o que dá a um hacker a capacidade de manipular sua conta. Os Hackers usam essa técnica para adicioná-lo em grupos, adicionar seus amigos ao grupo, postar em seu mural, adicionar seus amigos em comentários etc.

como você pode se impedir de auto XSS?

Self XSS é algo que você permite que hackers hackeem sua conta. Portanto, nunca e nunca copie & cole o código fornecido por alguém em seu navegador, caso contrário, você terá sua conta do Facebook hackeada.

11 Cavalos de Tróia

Cavalo de Tróia é um programa malicioso, que é usado para espionar e controlar um computador por enganar os usuários de sua verdadeira intenção. O malware Trojan também pode ser chamado de Logger de Chave Remota, pois registra as teclas digitadas de todos os aplicativos do nosso computador e as envia para o hacker online.

como funcionam os cavalos de Tróia?

um software que você acha legítimo pode ser um trojan. Um PDF que você não suspeita pode conter um trojan. Um arquivo de mídia AVI dado por alguém pode ser um trojan. O cavalo de Tróia é executado no processo em segundo plano, coleta informações e as envia para o hacker. O cavalo de Tróia pode ser enviado de qualquer forma através de qualquer meio, como pen drive, iPod, site ou e-mail. Em nosso tópico, o Trojan registra a senha do FB que você digitou em seu navegador e a envia para o hacker usando a Internet.

como você pode se impedir de Trojan?

- não

- instalar programas a partir do desconhecido fontes online

- reproduzir arquivos de mídia recebidos de uma fonte desconhecida

- abrir qualquer tipo de arquivos que baixou de fontes não confiáveis

- insira o pen drive a partir de qualquer suspeita pessoas.

- tenha um software antivírus atualizado instalado no seu computador.

manter seu software antivírus atualizado não garante que você fique protegido contra hackers. Basicamente, um software antivírus é uma coleção de malware e vírus detectados. Seu trabalho é comparar cada arquivo com o banco de dados de vírus. Há muitos números de software, que nos permitem criar Trojans indetectáveis. Mas, é muito improvável atingir um homem comum com Trojanware indetectável. Portanto, manter um programa antivírus atualizado é protetor em grande parte. Não se esqueça de atualizar seu software antivírus assim que uma atualização estiver disponível.

12 FB Zero Day

Zero Day é uma vulnerabilidade de segurança desconhecida do respectivo fornecedor de software. Em nosso contexto, vulnerabilidades não descobertas do Facebook são chamadas de FB Zero Day.

como funciona o hacking Zero Day?As vulnerabilidades do dia zero do FB são muito raras, uma vez que o Facebook tem um programa de recompensas de bugs, onde pesquisadores de segurança em todo o mundo participam e relatam vulnerabilidades de dia zero. O dia Zero é basicamente uma brecha de segurança desconhecida do Fornecedor do software.

existem dois tipos de pessoas que encontram vulnerabilidades de Dia Zero. O primeiro caso são pesquisadores de segurança e caçadores de bugs, que fazem uma divulgação responsável sobre a vulnerabilidade ao fornecedor do software; FB em nosso contexto. Outro caso cai no lado mau. Hackers Blackhat que encontram vulnerabilidades de dia Zero não divulgam isso ao Facebook e o usarão para seu benefício pessoal de hacking. Leia algumas vulnerabilidades de alta gravidade descobertas em seu Programa bug bounty fornecido abaixo.

- Execução Remota de Código no Facebook Servidor

- Hacking qualquer FB conta utilizando o Número de Telefone

- Facebook conta hack usando o legado API

- conta do FB hack usando o método de força bruta

- Excluir quaisquer Facebook fotos

Como você pode prevenir-se de dia zero encontrado por um hacker?

você não precisa ter medo de uma vulnerabilidade de Dia Zero afetando o FB. Como eu disse anteriormente, as vulnerabilidades de dia zero são muito raras. Na maioria dos casos, os hackers de dia zero visam apenas pessoas influentes e celebridades. É raro atingir um homem comum usando uma vulnerabilidade de dia zero.

Todas as técnicas de relance :

- Phishing

- Engenharia Social

- Simples Senha Agarrando

- Key Logger

- Extensão do Navegador Hacker

- Aplicativo Malicioso Hack

- Facebook Conta de Hackers de Software

- Móvel mal-intencionado Aplicação

- Vulnerabilidades do Navegador

- Auto de XSS

- Cavalos de Tróia

- Facebook de Dia Zero