« Hack Facebook » est l’un des sujets les plus recherchés et les plus chauds sur Internet, comme le pirate Gmail. Nous avons préparé une liste détaillée de la façon dont les pirates peuvent pirater facilement le compte Facebook de quelqu’un en quelques minutes et comment pouvons-nous empêcher la même chose.

Si vous êtes ici pour trouver un moyen de récupérer un compte piraté, notre article de récupération Facebook peut vous aider!

Étant un hacker de chapeau blanc FB, je reçois fréquemment des questions suivantes de la part des gens:

- Pouvez-vous référer un pirate Facebook fiable? (Après avoir refusé leur demande de piratage 😛)

- Existe-t-il un outil de craquage FB en ligne?

- Où puis-je obtenir un logiciel de piratage FB?

- Existe-t-il un outil de recherche de mot de passe gratuit ?

- Comment puis-je pirater facilement le compte Facebook de quelqu’un?

À ma connaissance, il n’existe pas d’outil de piratage. Vous ne pourrez le trouver nulle part. Cependant, vous trouverez de nombreux sites Web affirmant qu’ils fournissent un outil de piratage gratuit (en ligne ou hors ligne), mais vous ne pouvez pas télécharger le fichier de mot de passe sans remplir un sondage. Même après avoir traversé un processus fastidieux de remplir un sondage, vous n’auriez finalement rien obtenu. Ces choses sont affichées uniquement dans l’intention de gagner de l’argent. Ne perdez pas votre temps précieux dans la recherche d’un tel outil de piratage.

Si vous voulez savoir comment les pirates peuvent pirater le compte FB de quelqu’un, veuillez lire les techniques énumérées ci-dessous. La méthode la plus efficace parmi toutes ces techniques est le phishing. Le phishing permet à une personne n’ayant pas ou peu de connaissances techniques de pirater facilement le mot de passe du compte en quelques minutes.

Certaines des techniques énumérées ci-dessous ne sont pas applicables uniquement à FB mais également à tous les sites Internet utilisés quotidiennement, tels que Google, Twitter, Yahoo, etc.

Vous ne serez pas vulnérable au piratage si vous comprenez comment fonctionne le piratage

Cet article est écrit dans le but d’éduquer les gens sur le fonctionnement du piratage et comment devraient-ils l’empêcher. Veuillez ne pas utiliser ces techniques à des fins malveillantes.

1 Hameçonnage

Le phishing est la technique la plus couramment utilisée pour pirater les mots de passe FB. Il est très facile pour quelqu’un qui a peu de connaissances techniques d’obtenir une page de phishing. C’est pourquoi le phishing est si populaire. Beaucoup de gens sont devenus victimes de page de phishing en raison de sa mise en page et de son apparence dignes de confiance.

Comment fonctionne le phishing?

En termes simples, le phishing est un processus consistant à créer une copie en double de la page du site Web réputé avec l’intention de voler le mot de passe de l’utilisateur ou d’autres informations sensibles telles que les détails de la carte de crédit. Dans notre sujet, cela signifie créer une page qui ressemble parfaitement à la page de connexion FB mais dans une URL différente comme fakebook.com , ou faecbook.com , ou toute URL qui prétend être légitime. Lorsqu’un utilisateur atterrit sur une telle page, il peut penser qu’il s’agit de la véritable page de connexion Facebook, lui demandant de fournir son nom d’utilisateur et son mot de passe. Ainsi, les personnes qui ne trouvent pas la page de phishing suspecte vont entrer leur nom d’utilisateur & mot de passe. Les informations de mot de passe seront envoyées au pirate qui a créé la page de phishing. En même temps, la victime est redirigée vers la page FB d’origine.

Exemple : John est programmeur. Il crée une page de connexion FB avec des scripts qui lui permettent d’obtenir les informations de nom d’utilisateur et de mot de passe. John met cette fausse page de connexion dans https://www.facebouk.com/make-money-online-tricks. Peter est un ami de John. John envoie un message à Peter: « Hé Peter, j’ai trouvé une astuce gratuite pour gagner de l’argent en ligne, vous devriez certainement jeter un œil à https://www.facebouk.com/make-money-online-tricks – gratuit ». Peter accède au lien et voit une page de connexion FB. Comme d’habitude, Peter y entre son nom d’utilisateur et son mot de passe.

La partie piratage

Le nom d’utilisateur et le mot de passe de Peter sont envoyés à John et Peter est redirigé vers une page de conseils pour gagner de l’argent https://www.facebouk.com/make-money-online-tricks – tips-free.HTML. C’est tout; le compte Facebook de Peter est piraté.

Veuillez noter que le phishing est effectué par une tierce personne par e-mail; c’est ainsi que cela se produit la plupart du temps. Méfiez-vous donc toujours des e-mails de phishing, sinon vous risquez de perdre votre compte Facebook, vos détails de carte de crédit ou toute autre donnée sensible.

Comment pouvez-vous vous protéger contre le phishing FB en ligne?

Les pirates informatiques peuvent vous atteindre de plusieurs façons: e-mail, messages personnels, messages FB, annonces de sites Web, etc. En cliquant sur les liens de ces messages, vous accéderez à une page de connexion FB. Chaque fois que vous trouvez une page de connexion FB, vous ne devez noter qu’une seule chose qui est l’URL. Parce que personne ne peut usurper / utiliser l’URL Facebook sauf lorsqu’il existe des vulnérabilités XSS zero-day, mais c’est très rare.

- Quelle est l’URL que vous voyez dans la barre d’adresse du navigateur?

- Est-ce vraiment https://www.facebook.com/ (La barre oblique de fin est très importante car c’est le seul séparateur dans Google chrome pour distinguer le domaine et le sous-domaine. Consultez les exemples ci-dessous pour connaître la différence)?

- Y a-t-il un symbole sécurisé de couleur verte (HTTPS) fourni dans la barre d’adresse?

Garder ces questions à l’esprit devrait vous empêcher de pirater les pages de phishing en ligne. Consultez également les exemples de pages d’hameçonnage ci-dessous.

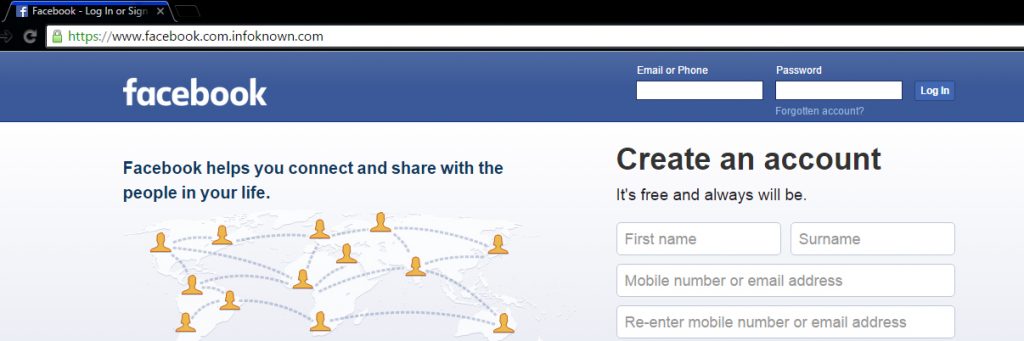

Quelques pages de phishing super parfaites

La plupart des gens ne soupçonneront pas cette page (instantané donné ci-dessus) car il y a un préfixe https avec une icône sécurisée de couleur verte et il n’y a pas non plus d’erreur dans www.facebook.com . Mais, ceci est une page de phishing. Comment ? Notez correctement l’URL. C’est https://www.facebook.com.infoknown.com. Donc, www.facebook.com est un sous-domaine de infoknown.com .Google Chrome ne différencie pas le sous-domaine et le domaine, contrairement à Firefox.

On peut obtenir des certificats SSL (HTTPS) auprès de nombreux fournisseurs en ligne. Quelques fournisseurs donnent un certificat SSL gratuitement pendant 1 an. Ce n’est pas un gros problème pour un novice de créer une page de phishing parfaite comme celle donnée ci-dessus. Alors, méfiez-vous.

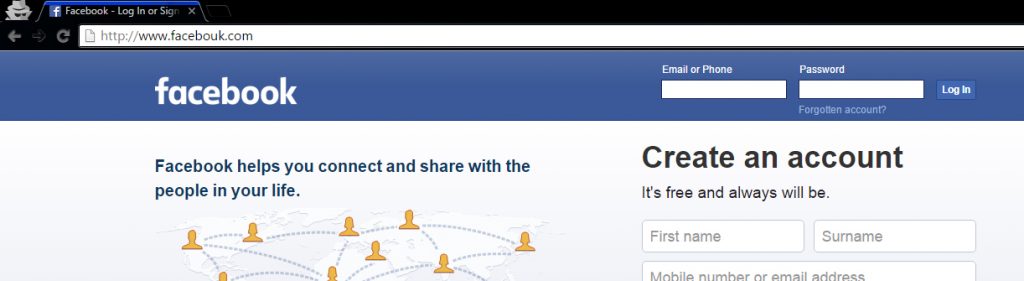

Ceci est une page de phishing FB normale avec quelques modifications dans le mot Facebook.

Lisez également comment gagner de l’argent grâce à des emplois en ligne

2 Ingénierie sociale

C’est la deuxième technique la plus courante pour pirater des comptes Facebook. En fait, cette méthode ne devrait pas faire l’objet d’un piratage, car beaucoup de connaissances ne sont pas nécessaires pour cette méthode. J’énumère cette méthode sous piratage pour assurer la liste des techniques les plus courantes utilisées pour le piratage de comptes FB dans leur ordre respectif. L’ingénierie sociale est essentiellement un processus de collecte d’informations sur quelqu’un, dont vous devez pirater le compte. Les informations peuvent être sa date de naissance, son numéro de portable, le numéro de portable de son petit ami / petite amie, son surnom, le nom de sa mère, son lieu de naissance, etc.

Comment fonctionne l’ingénierie sociale ?

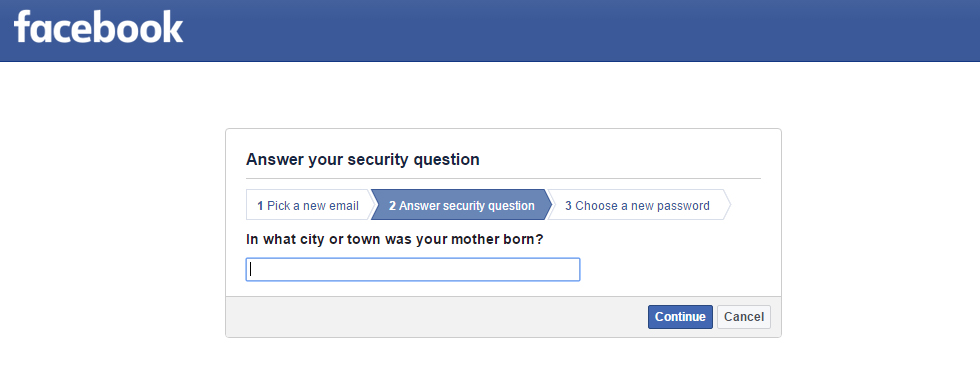

Question de sécurité

De nombreux sites Web ont une option de réinitialisation de mot de passe commune appelée Question de sécurité. Les questions de sécurité les plus courantes sont :

Quel est votre surnom ?

Qui est votre professeur de première année?

Quel est votre lieu d’origine ?

ou

Toutes les questions personnalisées définies par l’utilisateur.

Obtenir de telles informations auprès des personnes concernées peut nous permettre de pirater leur compte. Donc, si quelqu’un en vient à connaître la réponse, il pourra pirater votre compte en utilisant l’option mot de passe oublié.

Mots de passe les plus courants et les plus faibles

La question de sécurité ne vous permet pas d’accéder facilement au compte FB des autres. Mais, définir un mot de passe faible pourrait facilement permettre à l’un de vos amis de pirater votre compte.

Qu’est-ce qu’un mot de passe faible ?

Un mot de passe facilement devinable par une tierce personne est connu comme un mot de passe faible.

Mots de passe les plus courants

- Numéro de portable

- Conjonction Surnom / Nom et Date de Naissance

- Numéro de Portable du Petit Ami / Numéro de Portable de la Petite Amie – La plupart des amants

- Nom de la Petite Amie / Petit Ami – La plupart des amants

- Garçon ou Petite amie Combinaison de noms

- Numéro de vélo

- Numéro de portable Inutilisé / Ancien

- Nom de l’animal

- Nom de la Personne la plus proche (peut aussi être des amis)

Maintenant, soyez honnête et commentez ici si vous êtes l’une des personnes qui ont l’un des points communs mots de passe mentionnés ci-dessus. N’oubliez pas de changer votre mot de passe avant de faire un commentaire

Comment pouvez-vous vous protéger de l’ingénierie sociale ?

Question de sécurité

N’avez pas de question / réponse de sécurité faible ou familière. Par conséquent, cela ne devrait être connu que de vous. Vous pouvez définir votre question de sécurité ici. Heureusement, Facebook dispose d’une période de lock-out de 24 heures avant de donner accès à celui qui a répondu avec succès à la question de sécurité, ce qui signifie que le pirate ne peut pas entrer dans votre compte avant 24 heures. Ainsi, vous pouvez empêcher la tentative de piratage en vous connectant à votre compte pendant la période de lock-out de 24 heures.

De plus, FB fournit une option appelée « Alertes de connexion » dans les paramètres de sécurité de Facebook. Vous devez y ajouter votre mobile ou votre e-mail pour être averti chaque fois que votre compte est connecté à un appareil nouveau ou inconnu.

Mots de passe les plus courants et les plus faibles

C’est très simple. Changez votre mot de passe maintenant si vous avez l’un des mots de passe faibles indiqués ci-dessus.

Vous pourriez également être intéressé par le piratage de l’article de la page fan facebook

3 Saisie de mot de passe simple

C’est une autre méthode courante utilisée pour voler le mot de passe de l’utilisateur Facebook. La plupart des gens ignorent cette méthode, mais les pirates traditionnels utilisent cette méthode pour pirater les comptes d’utilisateurs.

Comment fonctionne la saisie de mots de passe simples?

Dans cette méthode, le pirate Facebook cible un site Web particulièrement de mauvaise qualité, où la victime est membre et pirate sa base de données pour obtenir le nom d’utilisateur simple & mot de passe de la victime.

Comment le pirate / attaquant a-t-il pu accéder à Facebook?

Beaucoup d’entre nous utilisent le même mot de passe pour FB et aussi pour certains pauvres xyz.com . Ainsi, il est facile pour un pirate d’obtenir votre mot de passe grâce à la mauvaise qualité poorxyz.com .

Dans un autre scénario, le pirate / attaquant crée un site Web avec l’intention d’obtenir le mot de passe de la victime, donc lorsque la victime enregistre son compte par courrier électronique et crée un mot de passe, ces détails seront stockés dans la base de données du pirate / attaquant. Ainsi, le pirate accède au compte de la victime.

Les gens ordinaires, qui utilisent le même e-mail et le même mot de passe pour ce type de sites Web de mauvaise qualité, peuvent finir par perdre leur compte Facebook.

Comment pouvez-vous vous protéger contre la saisie de mots de passe simples?

Vous ne devez jamais faire confiance aux sites Web tiers de mauvaise qualité. Même les mots de passe de sites Web populaires, comme LinkedIn, sont peu sûrs et vulnérables au piratage. Donc, ne faites jamais confiance aux sites Web tiers de mauvaise qualité.

La plupart des développeurs de sites Web stockent des mots de passe simples dans leur base de données sans même penser au cryptage ou à la sécurité. Cela facilite le travail des pirates, car le mot de passe est au format texte brut.

La meilleure façon d’empêcher cette méthode est d’avoir un mot de passe unique au moins pour les sites Web auxquels vous avez vraiment confiance. N’utilisez pas votre mot de passe FB pour tout autre site Web / portail, votre mot de passe sera donc en sécurité.

Enregistreur à 4 touches

Un enregistreur de frappe est un outil logiciel utilisé pour enregistrer les frappes au clavier sur un ordinateur ou un appareil mobile. Ceci, à son tour, enregistre tout ce que vous tapez à l’aide de votre clavier et le stocke pour l’utiliser. Généralement, les enregistreurs de frappe sont installés en tant que logiciels d’application dans les systèmes d’exploitation pour suivre les frappes au clavier, mais il existe également des enregistreurs de frappe matériels.

Les enregistreurs de frappe matériels sont également connus sous le nom d’enregistreurs de frappe physiques connectés à un ordinateur dans un port USB qui enregistre tout avant d’envoyer les données du clavier à l’ordinateur. Il existe différents enregistreurs de frappe mobiles, qui effectuent la même action sur différents systèmes d’exploitation.

Comment fonctionne la journalisation des clés?

Tous les enregistreurs de frappe s’exécutent en arrière-plan (sauf les versions d’essai) et ne seront pas visibles par les utilisateurs tant que vous ne connaissez pas le mot de passe et le raccourci de l’enregistreur de frappe utilisés pour l’afficher. Il enregistrera toutes les touches enfoncées et vous donnera un rapport détaillé de quand et quelles touches sont utilisées pour quelle application – Simplement, un rapport propre pour identifier les mots de passe.

Toute personne qui lit les journaux de l’enregistreur de frappe peut voir le mot de passe Facebook ou tous les mots de passe et informations sensibles saisis, comme les cartes de crédit, le nom d’utilisateur de la banque, le mot de passe, etc. Chaque fois que vous vous connectez à un ordinateur public, il y a des chances de perdre votre mot de passe Facebook au profit de quelqu’un d’autre.

Les enregistreurs de frappe matériels sont identifiables dans le cas de votre ordinateur personnel, mais sont difficiles dans le cas d’ordinateurs publics.

Dans un autre scénario, votre ami / collègue / voisin pourrait vous demander de vous connecter en utilisant son ordinateur comme aide. Si leur intention est d’obtenir votre mot de passe, vous risquez de perdre votre compte Facebook au profit du pirate.

De nos jours, de nombreuses personnes utilisent des enregistreurs de frappe mobiles. Il permet de suivre le clavier du mobile. Ainsi, toute information sensible tapée sur le clavier du mobile est vulnérable au piratage.

Comment vous protéger de l’enregistrement des clés ?

Vous n’avez pas besoin d’avoir peur des enregistreurs de frappe lorsque vous utilisez votre ordinateur personnel puisque vous êtes le seul à y accéder. Mais, chaque fois que vous utilisez un ordinateur public ou l’ordinateur de votre ami, vous ne devez pas lui faire confiance.

Je suggère toujours à mes amis d’utiliser le clavier à l’écran chaque fois qu’ils ont besoin de taper un mot de passe. Assurez-vous également que personne ne vérifie votre écran lorsque vous tapez votre mot de passe, car votre écran exposerait ce que vous avez tapé. Sous Windows, il existe un outil intégré appelé Clavier à l’écran qui nous aide à sélectionner les touches à l’aide de la souris.

Vous pouvez ouvrir OSK en utilisant la boîte de dialogue Exécuter. Winkey + R pour ouvrir la boîte de dialogue Exécuter, tapez OSK, puis appuyez sur Entrée. De nos jours, de nombreux portails bancaires fournissent un clavier d’écran dans le navigateur lui-même. Alors, veuillez l’utiliser chaque fois que vous surfez sur des ordinateurs publics. Le clavier à l’écran aide même lorsque des enregistreurs de frappe matériels sont installés.

N’utilisez jamais d’applications de clavier mobile tierces à moins que vous ne fassiez vraiment confiance à l’éditeur, car l’application peut suivre toutes vos frappes et les envoyer à l’éditeur.

5 Extension de navigateur Hacker

Cette méthode ne permet pas au pirate / attaquant d’accéder complètement à votre compte Facebook, mais donne un certain pouvoir de contrôler indirectement votre compte. J’ai vu plusieurs modules complémentaires Google Chrome et Firefox, qui effectuent secrètement des actions, comme suivre une personne, comme une page au nom de votre profil Facebook, etc.

Comment fonctionne le piratage d’extension de navigateur?

Lorsque vous visitez des sites Web ou des pages Web malveillants, vous serez invité à installer un module complémentaire de navigateur. Une fois que vous avez installé le module complémentaire, il effectuera toutes les tâches décrites par le pirate ou l’attaquant qui l’a créé. Certaines Facebook actions principales sont de publier des mises à jour de statut sur votre mur, d’aimer une page FB, de suivre une personne, de vous ajouter à certains groupes Facebook, d’inviter vos amis à aimer une page ou à rejoindre un groupe Facebook, etc. Vous ne savez peut-être pas ce qui se passe sur votre compte FB tant que vous n’avez pas vérifié périodiquement votre journal d’activité Facebook.

Comment pouvez-vous empêcher le piratage des extensions de navigateur?

Vous devez surveiller vos activités à l’aide du journal des activités. Vous ne devez pas faire confiance à des sites Web tiers vous invitant à ajouter une extension de navigateur. Installez le module complémentaire uniquement à partir du magasin du navigateur, cela aussi uniquement à partir d’éditeurs de confiance. Pourquoi devriez-vous risquer votre compte si vous ne connaissez pas l’éditeur ou l’intention de l’add-on? Par conséquent, restez toujours à l’écart de ces extensions de navigateur malveillantes.

6 Piratage d’applications malveillantes

N’oubliez pas que toutes les applications que vous utilisez sur Facebook appartiennent à des éditeurs tiers et non à Facebook. Bien sûr, il y a quelques exceptions comme Instagram. Une application malveillante, qui demande votre permission, fera presque toutes sortes de spam sur votre profil Facebook.

Comment fonctionne le piratage d’applications malveillantes?Facebook Facebook est une application tierce qui n’appartient pas à Facebook.

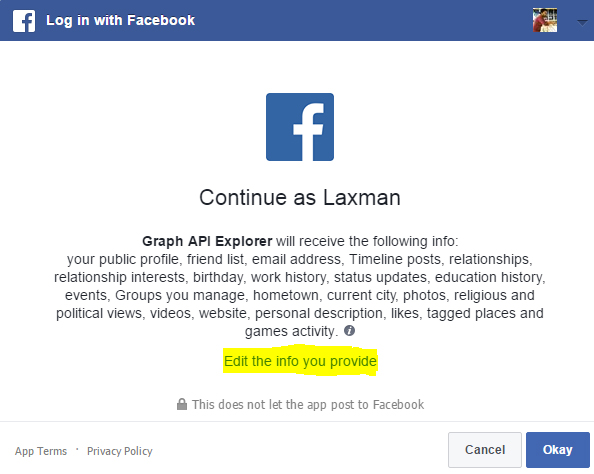

Chaque fois que vous trouvez une connexion à l’aide de l’option Facebook sur un site Web, vous devez savoir qu’il s’agit d’une application Facebook tierce qui n’appartient pas à Facebook. Lorsque vous cliquez sur Connexion à l’aide de Facebook, une boîte de dialogue d’autorisation avec les détails de l’autorisation demandée s’affiche. Une fois que vous avez cliqué sur le bouton ok, les données personnelles demandées sont accessibles à partir de FB ou les actions demandées peuvent être effectuées dans votre compte FB en votre nom.

Que peut faire une application tierce sur votre compte Facebook ?

- Publier des photos et une mise à jour de statut

- Partager un lien vers votre chronologie ou vers un groupe auquel vous appartenez

- Gérer votre page

- Publier en votre nom sur les pages Facebook que vous possédez

- Accéder à vos informations personnelles

- Accéder à vos photos, y compris les photos de confidentialité « Only me »; parfois, elles peuvent accédez davantage à vos photos mobiles en utilisant une vulnérabilité Facebook comme celle que j’ai trouvée (ne vous inquiétez pas, elle est complètement corrigée maintenant 😉).

Ce ne sont que des exemples de ce qui peut être fait. Que se passe-t-il si l’application que vous utilisez est malveillante ? Cela pourrait spammer votre compte Facebook avec un tas de contenus sans valeur.

Comment pouvez-vous vous empêcher de pirater des applications malveillantes?

Vous devez toujours vous méfier des autorisations que vous donnez à une application Facebook, même si FB examine les demandes d’autorisation de l’application. Ne donnez pas l’autorisation à une application si vous ne faites pas confiance au site Web ou à l’application.

Vous pouvez modifier les informations que vous donnez à une application dans la boîte de dialogue autorisation (instantané donné ci-dessus). En outre, vous devriez consulter les applications qui ont accès à votre compte Facebook ici si vous pensez avoir donné accès à des applications malveillantes.Facebook Facebook Account Hacker Software

Vous avez peut-être vu ou téléchargé de nombreux logiciels de piratage de compte Facebook, mais aucun d’entre eux ne pouvait vraiment pirater le mot de passe Facebook. Pirater votre mot de passe Facebook au lieu de l’utilisateur cible est ce qu’il fait réellement.

Comment fonctionne le logiciel de piratage de compte Facebook?

Les personnes qui tentent de pirater un compte Facebook téléchargent généralement un logiciel disponible sur divers sites Web. Le logiciel collectera le mot de passe de la victime (celui qui a téléchargé ce logiciel) dès son ouverture ou son installation. Certains logiciels vous invitent à entrer le nom d’utilisateur et le mot de passe Facebook. Ils stockeront votre mot de passe dans leur collection de mots de passe de base de données. Peu d’autres logiciels obtiennent de votre part le privilège administratif d’installer un enregistreur de frappe en arrière-plan pour obtenir vos frappes au clavier, y compris le mot de passe Facebook.

Comment pouvez-vous vous empêcher de pirater un logiciel Facebook?

Ne faites pas confiance aux logiciels de piratage de Facebook. Il n’y a pas de véritable logiciel de piratage disponible sur Internet comme je l’avais dit plus tôt.

8 Application mobile malveillante

Il existe de nombreuses applications mobiles qui volent secrètement le jeton d’accès Facebook de votre appareil mobile. L’application mobile Facebook fonctionne via une API, où le jeton d’accès stocké dans la mémoire interne de votre mobile est utilisé pour l’authentification. Cela ressemble plus à votre nom d’utilisateur et à votre mot de passe. Ainsi, si quelqu’un vole votre jeton d’accès, il aura probablement un accès complet à votre compte Facebook.

Comment fonctionne un logiciel d’application mobile malveillant?

L’interface de l’application Facebook ne nécessite pas de nom d’utilisateur ou de mot de passe à chaque fois pour obtenir des données utilisateur. Il a juste besoin d’un jeton d’accès secret pour récupérer les données de l’utilisateur. L’application mobile Facebook stocke le jeton d’accès dans la mémoire du mobile. La partie de la mémoire de l’application n’est accessible qu’à l’application concernée. Les applications mobiles dotées de privilèges d’administration peuvent accéder aux données d’autres applications. Par exemple, l’obtention du privilège d’administrateur dans un téléphone Android enraciné pourrait permettre à une application de voler votre jeton d’accès. Un pirate peut faire beaucoup de choses malveillantes s’il obtient votre jeton d’accès.

Comment vous prémunir contre les applications mobiles malveillantes ?

- Installez des applications mobiles uniquement auprès d’éditeurs de confiance.

- Ne rootez pas votre appareil mobile.

- Déconnectez fréquemment Facebook de votre appareil mobile pour obtenir l’expiration de votre jeton d’accès.

- Changez fréquemment votre mot de passe Facebook.

9 Vulnérabilités du navigateur

Les vulnérabilités du navigateur sont des bogues de sécurité, qui existent dans les anciennes versions des navigateurs mobiles et de bureau.

Comment fonctionne la vulnérabilité du navigateur sur le piratage de Facebook?

La plupart des vulnérabilités du navigateur sont exploitées via une ancienne version du navigateur, car tous les jours zéro sont corrigés par le fournisseur du navigateur une fois qu’ils sont signalés par des chercheurs du monde entier. Par exemple, une vulnérabilité de stratégie de même Origine du navigateur pourrait permettre à un pirate / attaquant de lire la réponse de n’importe quelle Page comme facebook.com et Facebook pourrait être en mesure d’effectuer n’importe quelle action sur votre compte Facebook car ils sont capables de lire la réponse en accédant à l’origine Facebook. Android Chrome SOP bypass de Rafay Baloch est l’une de ces vulnérabilités qui affecte la vue Web Android dans Android < 4.4.

Comment pouvez-vous vous prémunir des vulnérabilités du navigateur ?

Vous devez toujours mettre à jour votre navigateur et votre système d’exploitation une fois qu’une mise à jour est disponible. Garder une version plus ancienne implique toujours de nombreux facteurs de risque.

10 Arnaque Auto XSS

Auto XSS est également connu sous le nom de script Auto-Cross Site. XSS est essentiellement une vulnérabilité de sécurité Web, qui permet aux pirates d’injecter des scripts dans les pages Web utilisées par d’autres utilisateurs. Qu’est-ce que self XSS alors? Self XSS est une sorte d’attaque d’ingénierie sociale, où une victime exécute accidentellement un script, l’exploitant ainsi au pirate.

Comment fonctionne l’arnaque auto XSS?

Dans cette méthode, hacker promet de vous aider à pirater le compte FB de quelqu’un d’autre. Au lieu de vous donner accès au compte de quelqu’un d’autre, le pirate vous incite à exécuter du Javascript malveillant dans la console de votre navigateur, ce qui donne à un pirate la possibilité de manipuler votre compte. Les pirates utilisent cette technique pour vous ajouter dans des groupes, ajouter vos amis au groupe, publier sur votre mur, ajouter vos amis dans les commentaires, etc.

Comment pouvez-vous vous empêcher de vous auto-XSS?

Self XSS est quelque chose que vous laissez les pirates pirater votre compte. Donc, ne jamais copier & coller le code donné par quelqu’un dans votre navigateur, sinon, vous obtiendrez votre compte Facebook piraté.

11 Chevaux de Troie

Le cheval de Troie est un programme malveillant utilisé pour espionner et contrôler un ordinateur en trompant les utilisateurs sur sa véritable intention. Le cheval de Troie malveillant peut également être appelé Enregistreur de clés à distance car il enregistre les frappes de toutes les applications de notre ordinateur et l’envoie au pirate en ligne.

Comment fonctionnent les chevaux de Troie ?

Un logiciel que vous pensez légitime pourrait être un cheval de Troie. Un PDF que vous ne soupçonnez pas peut contenir un cheval de Troie. Un fichier multimédia AVI donné par quelqu’un peut être un cheval de Troie. Le cheval de Troie fonctionne en arrière-plan, collecte des informations et les envoie au pirate. Le cheval de Troie peut être envoyé sous n’importe quelle forme via n’importe quel support, comme une clé USB, un iPod, un site Web ou un e-mail. Dans notre rubrique, Trojan enregistre le mot de passe FB que vous avez tapé dans votre navigateur et l’envoie au pirate utilisant Internet.

Comment pouvez-vous vous empêcher de Trojan?

- Ne pas

- installer des programmes à partir de sources en ligne inconnues

- lire les fichiers multimédias reçus d’une source inconnue

- ouvrir tout type de fichiers téléchargés à partir de sources non fiables

- insérer une clé USB de toute personne suspecte.

- Ayez un logiciel antivirus mis à jour installé sur votre ordinateur.

La mise à jour de votre logiciel antivirus ne vous garantit pas de rester à l’abri du piratage. Fondamentalement, un logiciel antivirus est un ensemble de logiciels malveillants et de virus détectés. Son travail consiste à comparer chaque fichier avec la base de données de virus. Il existe de nombreux logiciels qui nous permettent de créer des chevaux de Troie indétectables. Mais, il est très peu probable de cibler un homme ordinaire avec un logiciel de cheval de Troie indétectable. Ainsi, maintenir un programme antivirus à jour est dans une large mesure protecteur. N’oubliez pas de mettre à jour votre logiciel antivirus une fois qu’une mise à jour est disponible.

12 FB Zero Day

Zero Day est une vulnérabilité de sécurité inconnue du fournisseur de logiciels respectif. Dans notre contexte, les vulnérabilités Facebook non découvertes sont appelées FB Zero Day.

Comment fonctionne le piratage Zero Day?

Les vulnérabilités FB Zero Day sont très rares car Facebook dispose d’un programme bug bounty, auquel des chercheurs en sécurité du monde entier participent et signalent des vulnérabilités zero day. Le jour zéro est essentiellement une faille de sécurité inconnue du fournisseur de logiciels.

Il existe deux types de personnes qui trouvent des vulnérabilités Zero Day. Le premier cas concerne les chercheurs en sécurité et les chasseurs de bugs, qui font une divulgation responsable de la vulnérabilité au fournisseur de logiciels; FB dans notre contexte. Une autre affaire tombe du mauvais côté. Les pirates Blackhat qui trouvent des vulnérabilités Zero Day ne les divulguent pas à Facebook et ils l’utiliseront pour leur avantage personnel de piratage. Lisez quelques vulnérabilités de gravité élevée découvertes sur leur programme bug bounty ci-dessous.Facebook Facebook

- Exécution de code à distance sur le serveur Facebook

- Piratage de tout compte FB à l’aide du numéro de téléphone

- Piratage de compte Facebook à l’aide de l’API héritée

- Piratage de compte FB à l’aide de la méthode de la force brute

- Suppression de toutes les photos Facebook

Comment pouvez-vous vous empêcher de zéro jour trouvé par un hacker ?

Vous n’avez pas besoin d’avoir peur d’une vulnérabilité Zero Day affectant FB. Comme je l’avais dit plus tôt, les vulnérabilités zero-day sont très rares. Dans la plupart des cas, les pirates zero-day ciblent uniquement des personnes influentes et des célébrités. Il est rare de cibler un homme ordinaire en utilisant une vulnérabilité zero-day.

Toutes les techniques en un coup d’œil :

- Phishing

- Ingénierie sociale

- Saisie de mot de passe simple

- Enregistreur de clés

- Pirate d’Extension de navigateur

- Piratage d’Applications malveillantes

- Logiciel de Piratage de Comptes Facebook

- Application Mobile malveillante

- Vulnérabilités du navigateur

- Auto XSS

- Chevaux de Troie

- Facebook Jour zéro