Utilizzare password complesse

Password complesse su qualsiasi account con accesso a Desktop remoto dovrebbe essere considerato un passaggio necessario prima di abilitare Desktop remoto. Fare riferimento alle linee guida sulla complessità delle password del campus per suggerimenti.

Utilizzare l’autenticazione a due fattori

I reparti dovrebbero considerare l’utilizzo di un approccio di autenticazione a due fattori. Questo argomento va oltre lo scopo di questo articolo, ma i gateway RD possono essere configurati per l’integrazione con l’istanza Campus di DUO. Altre opzioni disponibili non supportate dal campus sarebbero un semplice meccanismo per controllare l’autenticazione tramite smartcard basate su certificati a due fattori. Questo approccio utilizza l’host desktop remoto stesso, in combinazione con YubiKey e RSA come esempi.

Aggiorna il tuo software

Un vantaggio dell’utilizzo di Desktop remoto anziché di strumenti di amministrazione remota di terze parti è che i componenti vengono aggiornati automaticamente con le ultime correzioni di sicurezza nel ciclo di patch Microsoft standard. Assicurarsi di eseguire le versioni più recenti del software client e server abilitando e verificando gli aggiornamenti automatici di Microsoft. Se si utilizzano client Desktop remoto su altre piattaforme, assicurarsi che siano ancora supportati e che si disponga delle versioni più recenti. Le versioni precedenti potrebbero non supportare la crittografia elevata e potrebbero presentare altre falle di sicurezza.

Limita l’accesso utilizzando i firewall

Usa i firewall (sia software che hardware se disponibili) per limitare l’accesso alle porte di ascolto del desktop remoto (l’impostazione predefinita è TCP 3389). L’utilizzo di un gateway RDP è altamente raccomandato per limitare l’accesso RDP a desktop e server (vedere la discussione sotto). In alternativa al supporto della connettività off-campus, è possibile utilizzare il software campus VPN per ottenere un indirizzo IP del campus e aggiungere il pool di indirizzi di rete campus VPN alla regola di eccezione del firewall RDP. Visita la nostra pagina per ulteriori informazioni sul servizio VPN campus.

Abilita l’autenticazione a livello di rete

Windows 10, Windows Server 2012 R2/2016/2019 fornisce anche l’autenticazione a livello di rete (NLA) per impostazione predefinita. È meglio lasciare questo posto, poiché NLA fornisce un ulteriore livello di autenticazione prima che venga stabilita una connessione. È necessario configurare i server Desktop remoto per consentire le connessioni senza NLA solo se si utilizzano client Desktop remoto su altre piattaforme che non lo supportano.

-

NLA dovrebbe essere abilitato di default suWindows 10, Windows Server 2012 R2/2016/2019.

-

Per verificare è possibile consultare l’impostazione dei criteri di gruppo Richiede l’autenticazione utente per le connessioni remote utilizzando l’autenticazione a livello di rete disponibile in Computer \ Policies \ Windows Components \ Remote Desktop Services \ Remote Desktop Session Host \ Security. Questa impostazione dei criteri di gruppo deve essere abilitata sul server che esegue il ruolo Host sessione Desktop remoto.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Limitare gli utenti che possono accedere utilizzando Desktop remoto

Per impostazione predefinita, tutti gli amministratori possono accedere a Desktop remoto. Se si dispone di più account amministratore sul computer, è necessario limitare l’accesso remoto solo agli account che ne hanno bisogno. Se Desktop remoto non viene utilizzato per l’amministrazione del sistema, rimuovere tutti gli accessi amministrativi tramite RDP e consentire solo gli account utente che richiedono il servizio RDP. Per i reparti che gestiscono molte macchine in remoto, rimuovere l’account amministratore locale da RDP access at e aggiungere un gruppo tecnico.

-

Fare clic su Start Programs>Programmi

-

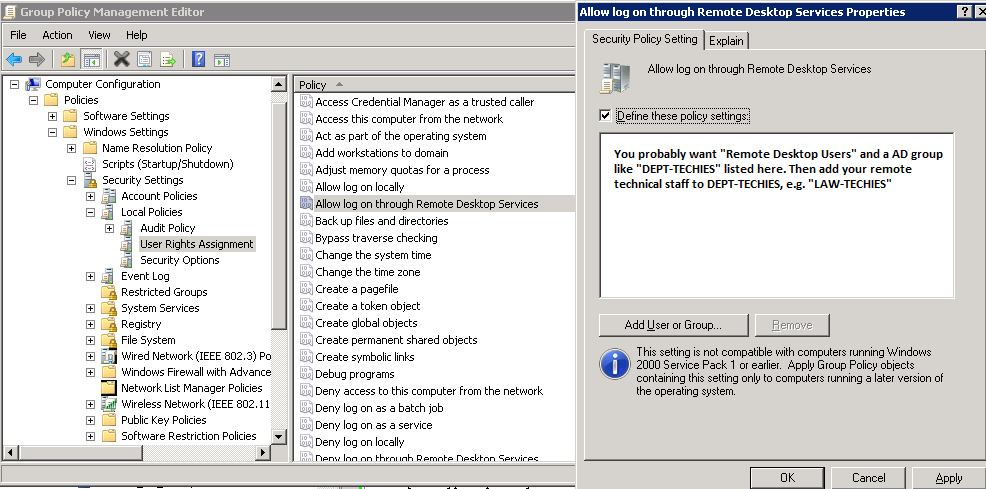

In Criteri locali

-

Rimuovere il gruppo Administrators e lasciare il gruppo Remote Desktop Users.

-

Utilizzare il pannello di controllo del sistema per aggiungere utenti al gruppo Utenti desktop remoto.

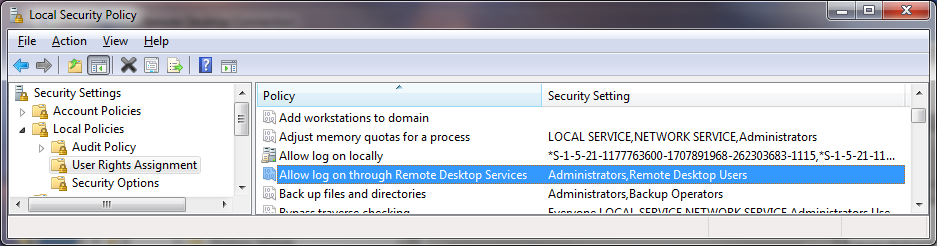

Un tipico sistema operativo MS avrà la seguente impostazione di default come si vede nella politica di sicurezza locale:

Il problema è che ” Amministratori “è qui per impostazione predefinita e il tuo account” Amministratore locale ” è in amministratori. Sebbene sia consigliata una convenzione password per evitare password di amministratore locale identiche sulla macchina locale e per controllare strettamente l’accesso a tali password o convenzioni, l’utilizzo di un account amministratore locale per lavorare su una macchina in remoto non consente di registrare e identificare correttamente l’utente che utilizza il sistema. È preferibile ignorare i criteri di sicurezza locali con un’impostazione di criteri di gruppo.

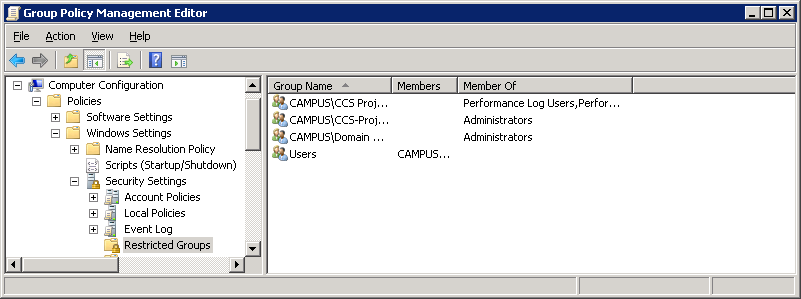

Per controllare l’accesso ai sistemi, ancora di più, utilizzando “Gruppi ristretti” tramite Criteri di gruppo è anche utile.

Se si utilizza un’impostazione “Gruppo limitato” per posizionare il gruppo, ad esempio “CAMPUS\LAW-TECHIES” in “Amministratori” e “Utenti desktop remoti”, i tecnici avranno comunque accesso amministrativo in remoto, ma utilizzando i passaggi precedenti, è stato rimosso il problematico “account amministratore locale” con accesso RDP. Andando avanti, ogni volta che vengono aggiunte nuove macchine nell’OU sotto il GPO, le impostazioni saranno corrette.

Impostare un criterio di blocco account

Impostando il computer per bloccare un account per un determinato numero di ipotesi errate, si aiuterà a impedire agli hacker di utilizzare strumenti automatici di indovinare la password di accedere al sistema (questo è noto come un attacco “forza bruta”). Per impostare un criterio di blocco dell’account:

- Vai a Start Programs> Programmi Tools> Strumenti di amministrazione

- In Criteri account