gebruik sterke wachtwoorden

sterke wachtwoorden op accounts met toegang tot Extern bureaublad moet als een vereiste stap worden beschouwd voordat Extern bureaublad wordt ingeschakeld. Raadpleeg de campus password complexity guidelines voor tips.

gebruik tweefactorauthenticatie

afdelingen moeten overwegen een tweefactorauthenticatie-benadering te gebruiken. Dit onderwerp valt buiten het bereik van dit artikel, maar RD Gateways kunnen worden geconfigureerd om te integreren met de campus instantie van DUO. Andere niet-ondersteunde door campus opties beschikbaar zou een eenvoudig mechanisme voor het controleren van authenticatie via twee-factor certificaat gebaseerde smartcards. Deze aanpak maakt gebruik van de Remote Desktop host zelf, in combinatie met YubiKey en RSA als voorbeelden.

Update uw software

een voordeel van het gebruik van Remote Desktop in plaats van externe beheerprogramma ‘ s van derden is dat componenten automatisch worden bijgewerkt met de nieuwste beveiligingsfixes in de standaard Microsoft patch cyclus. Zorg ervoor dat u de nieuwste versies van zowel de client-als serversoftware uitvoert door automatische Microsoft-Updates in te schakelen en te controleren. Als u Extern bureaublad-clients op andere platforms gebruikt, moet u ervoor zorgen dat deze nog steeds worden ondersteund en dat u over de nieuwste versies beschikt. Oudere versies ondersteunen mogelijk geen hoge encryptie en kunnen andere beveiligingsfouten hebben.

toegang beperken met firewalls

gebruik firewalls (zowel software als hardware indien beschikbaar) om toegang te beperken tot externe desktop luisterpoorten (standaard is TCP 3389). Het gebruik van een RDP-Gateway wordt sterk aanbevolen voor het beperken van RDP-toegang tot desktops en servers (zie discussie hieronder). Als alternatief voor ondersteuning van off-campus connectiviteit, kunt u de campus VPN-software gebruiken om een IP-adres van de campus te krijgen en de campus VPN-netwerkadrespool toevoegen aan uw RDP firewall uitzondering regel. Bezoek onze pagina voor meer informatie over de campus VPN service.

verificatie op netwerkniveau

Windows 10, Windows Server 2012 R2 / 2016 / 2019 biedt standaard ook verificatie op netwerkniveau (NLA). Het is het beste om dit op zijn plaats te laten, aangezien NLA een extra niveau van authenticatie biedt voordat een verbinding tot stand wordt gebracht. U moet Extern bureaublad-servers alleen configureren om verbindingen zonder NLA toe te staan als u Extern bureaublad-clients gebruikt op andere platforms die dit niet ondersteunen.

-

NLA moet standaard worden ingeschakeld op Windows 10, Windows Server 2012 R2 / 2016 / 2019.

-

om dit te controleren kunt u kijken naar groepsbeleidsinstellingen gebruikersverificatie voor externe verbindingen vereisen met behulp van verificatie op netwerkniveau op Computer\Beleid\Windows-onderdelen\Extern bureaublad-Services\Extern bureaublad-sessiehost\beveiliging. Deze groepsbeleidsinstelling moet zijn ingeschakeld op de server waarop de functie Extern bureaublad-sessiehost wordt uitgevoerd.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

beperk gebruikers die zich kunnen aanmelden met Extern bureaublad

standaard kunnen alle beheerders zich aanmelden op Extern bureaublad. Als u meerdere beheerdersaccounts op uw computer hebt, moet u Externe toegang beperken tot alleen die accounts die dit nodig hebben. Als Extern bureaublad niet wordt gebruikt voor systeembeheer, verwijdert u alle administratieve toegang via RDP en staan u alleen gebruikersaccounts toe waarvoor RDP-service nodig is. Voor afdelingen die veel machines op afstand beheren, verwijdert u het lokale administratoraccount van RDP-toegang at en voegt u in plaats daarvan een technische groep toe.

-

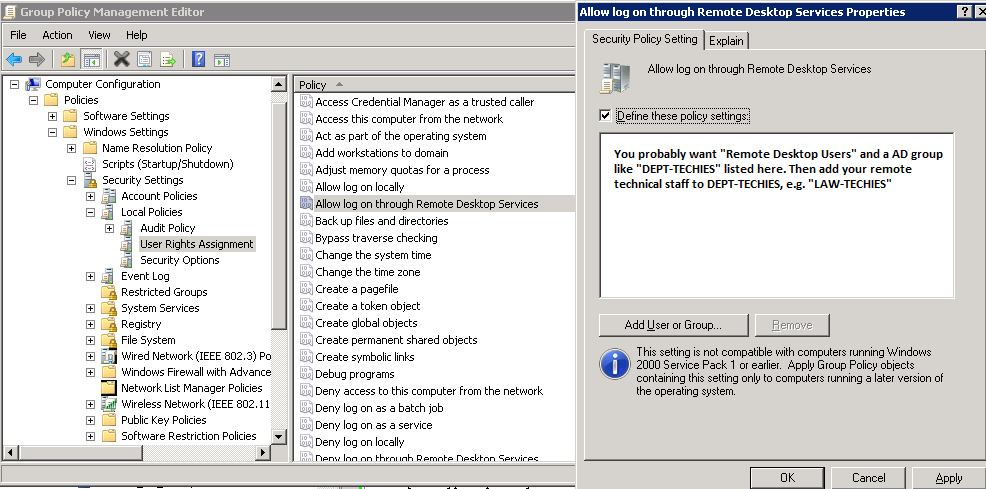

klik op Start — >programma ’s — >administratieve hulpmiddelen–>Lokaal beveiligingsbeleid

-

ga onder Lokaal beleid — >gebruikersrechten toewijzen naar” aanmelden toestaan via Terminal Services. Aanmelden via Extern bureaublad-Services toestaan”

-

verwijder de groep Administrators en verlaat de groep Extern bureaublad-gebruikers.

-

gebruik het systeembesturingspaneel om gebruikers toe te voegen aan de groep Extern bureaublad-gebruikers.

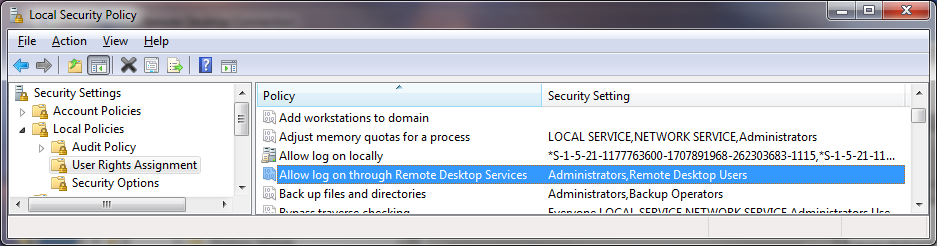

een typisch MS-besturingssysteem heeft standaard de volgende instelling zoals te zien is in het lokale beveiligingsbeleid:

het probleem is dat” Administrators “is hier standaard, en uw” Local Admin ” account is in administrators. Hoewel een wachtwoordconventie wordt aanbevolen om identieke lokale admin wachtwoorden op de lokale machine te vermijden en de toegang tot deze wachtwoorden of conventies strak te controleren, wordt het gebruik van een lokale admin-account om op afstand op een machine te werken, niet correct loggen en identificeren van de gebruiker die het systeem gebruikt. Het is het beste om het lokale beveiligingsbeleid te overschrijven met een groepsbeleidsinstelling.

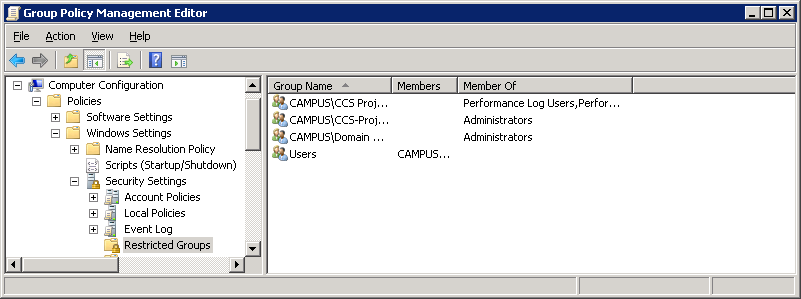

om de toegang tot de systemen te controleren, nog meer, het gebruik van “beperkte groepen” via Groepsbeleid is ook nuttig.

als u een instelling “beperkte groep” gebruikt om uw groep te plaatsen, bijvoorbeeld “CAMPUS\LAW-TECHIES” IN “Administrators” en “Remote Desktop Users”, hebben uw techies nog steeds beheerderstoegang op afstand, maar met behulp van de bovenstaande stappen hebt u het problematische “local administrator account” met RDP-toegang verwijderd. Als er in de toekomst nieuwe machines worden toegevoegd aan de organisatie-eenheid onder het groepsbeleidsobject, zijn uw instellingen correct.

Stel een account lockout policy

door uw computer in te stellen om een account te vergrendelen voor een bepaald aantal onjuiste gissingen, helpt u te voorkomen dat hackers geautomatiseerde tools voor het Raden van wachtwoorden gebruiken om toegang te krijgen tot uw systeem (dit staat bekend als een “brute-force” – aanval). Een beleid voor het vergrendelen van accounts instellen:

- Ga naar Start — > programma ‘ s–> administratieve hulpmiddelen–> Lokaal beveiligingsbeleid

- onder Accountbeleid–> account Lockoutbeleid, stel waarden in voor alle drie de opties. Drie ongeldige pogingen met een duur van 3 minuten zijn redelijke keuzes.