«Hackear Facebook» es uno de los temas más buscados y candentes en Internet, como el hacker de Gmail. Hemos preparado una lista detallada de cómo los hackers pueden hackear la cuenta de Facebook de alguien fácilmente en solo unos minutos y cómo podemos evitar lo mismo.

Si estás aquí para encontrar una manera de recuperar una cuenta hackeada, ¡nuestro artículo de recuperación de Facebook puede ayudarte!

Siendo un hacker de sombrero blanco de FB, recibo las siguientes preguntas con frecuencia de las personas:

- ¿Puedes referir a algún hacker de Facebook confiable? (Después de negar su solicitud de hackeo

- ¿Hay alguna herramienta de cracker FB en línea?

- ¿Dónde puedo obtener software de hacking FB?

- ¿Hay algún buscador de contraseñas gratuito?

- ¿Cómo puedo hackear la cuenta de Facebook de alguien fácilmente?

Que yo sepa, no hay ninguna herramienta de hacking. No podrás encontrarlo en ninguna parte. Sin embargo, encontrará muchos sitios web que afirman que están proporcionando una herramienta de hackeo gratuita (ya sea en línea o fuera de línea), pero no puede descargar el archivo de contraseña sin completar una encuesta. Incluso después de pasar por un proceso agotador de completar una encuesta, al final no habría obtenido nada. Estas cosas se publican solo con la intención de ganar dinero. No pierda su valioso tiempo en la búsqueda de dicha herramienta de hackeo.

Si quieres saber cómo los hackers pueden hackear la cuenta FB de alguien, sigue adelante y lee las técnicas que se enumeran a continuación. El método más exitoso entre todas estas técnicas es el phishing. El phishing permite a alguien con poco o ningún conocimiento técnico hackear la contraseña de la cuenta fácilmente en solo unos minutos.

Algunas de las técnicas enumeradas a continuación no son aplicables solo a FB, sino también a todos los sitios web de Internet de uso diario, como Google, Twitter, Yahoo, etc.

No serás vulnerable al hackeo si entiendes cómo funciona el hackeo

Este artículo está escrito con el objetivo de educar a las personas sobre cómo funciona el hacking y cómo deben prevenirlo. Por favor, no uses estas técnicas con fines maliciosos.

1 Phishing

El phishing es la técnica más común utilizada para hackear contraseñas FB. Es muy fácil para alguien que tiene poco conocimiento técnico hacer una página de phishing. Es por eso que el phishing es tan popular. Muchas personas se han convertido en víctimas de la página de phishing debido a su diseño y apariencia confiables.

¿Cómo funciona el phishing?

En palabras simples, el phishing es un proceso de creación de una copia duplicada de la página del sitio web de renombre con la intención de robar la contraseña del usuario u otra información confidencial, como los detalles de la tarjeta de crédito. En nuestro tema, significa crear una página que se parezca perfectamente a la página de inicio de sesión de FB, pero en una URL diferente, como fakebook.com, o faecbook.com, o cualquier URL que pretenda ser de fiar. Cuando un usuario llega a una página de este tipo, puede pensar que es la página de inicio de sesión de Facebook real, pidiéndole que proporcione su nombre de usuario y contraseña. Por lo tanto, las personas que no encuentren sospechosa la página de phishing ingresarán su nombre de usuario & contraseña. La información de la contraseña se enviará al hacker que creó la página de phishing. Al mismo tiempo, la víctima es redirigida a la página original de FB.

Ejemplo: John es un programador. Crea una página de inicio de sesión de FB con algunos scripts que le permiten obtener la información de nombre de usuario y contraseña. John pone esta página de inicio de sesión falsa en https://www.facebouk.com/make-money-online-tricks. Peter es amigo de John. John le envía un mensaje a Peter, «Hey Peter, he encontrado un truco gratis para ganar dinero en línea, definitivamente deberías echar un vistazo a https://www.facebouk.com/make-money-online-tricks – gratis». Peter navega hasta el enlace y ve una página de inicio de sesión de FB. Como de costumbre, Peter introduce su nombre de usuario y contraseña en él.

La parte de hacking

El nombre de usuario y la contraseña de Peter se envían a John y Peter se redirige a una página de consejos para ganar dinero https://www.facebouk.com/make-money-online-tricks-consejos-gratis.HTML. Eso es todo; la cuenta de Facebook de Peter está hackeada.

Tenga en cuenta que el phishing lo realiza una tercera persona a través de correos electrónicos; así es como sucede la mayoría de las veces. Así que siempre tenga cuidado con los correos electrónicos de phishing, de lo contrario, puede perder su cuenta de Facebook, los detalles de su tarjeta de crédito o cualquier otro dato confidencial.

¿Cómo puede protegerse contra el phishing FB en línea?

Los hackers pueden comunicarse con usted de muchas maneras; correo electrónico, mensajes personales, mensajes FB, anuncios en sitios web, etc. Al hacer clic en cualquier enlace de estos mensajes, accederá a una página de inicio de sesión de FB. Cada vez que encuentre una página de inicio de sesión de FB, debe tener en cuenta solo una cosa que es la URL. Porque nadie puede falsificar / usar la URL de Facebook excepto cuando hay algunas vulnerabilidades XSS de día cero, pero eso es muy raro.

- ¿Cuál es la URL que ves en la barra de direcciones del navegador?

- Es que realmente https://www.facebook.com/(La barra diagonal es muy importante ya que es el único separador en Google Chrome para distinguir dominio y subdominio. Echa un vistazo a los siguientes ejemplos para saber la diferencia)?

- ¿Se proporciona un símbolo seguro de color verde (HTTPS) en la barra de direcciones?

Tener en cuenta estas preguntas debería evitar la piratería de páginas de phishing en línea. Además, consulte los siguientes ejemplos de páginas de phishing.

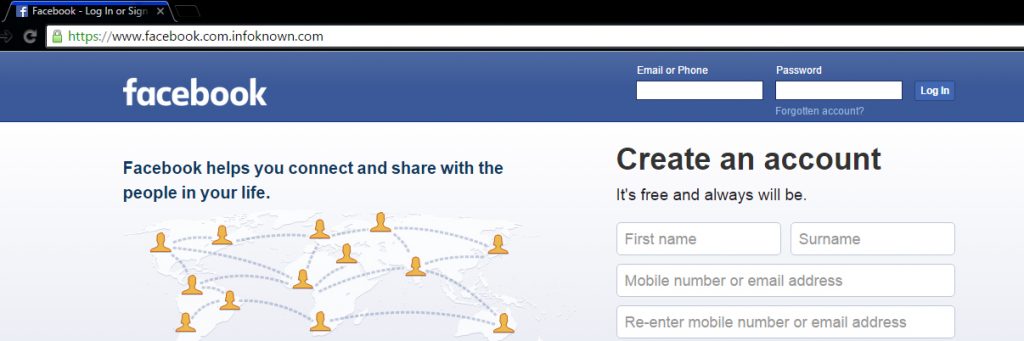

Algunas páginas de phishing súper perfectas

La mayoría de las personas no sospecharán de esta página (instantánea dada anteriormente) ya que hay un prefijo https con un icono seguro de color verde y también no hay error en www.facebook.com. Pero, esta es una página de phishing. ¿Cómo? Anote la URL correctamente. Es https://www.facebook.com.infoknown.com. Entonces, www.facebook.com es un subdominio de infoknown.com. Google Chrome no diferencia el subdominio y el dominio, a diferencia de Firefox.

Uno puede obtener certificados SSL (HTTPS) de muchos proveedores en línea. Algunos proveedores dan el certificado SSL de forma gratuita durante 1 año. No es un gran problema para un novato crear una página de phishing perfecta como la anterior. Así que, ten cuidado.

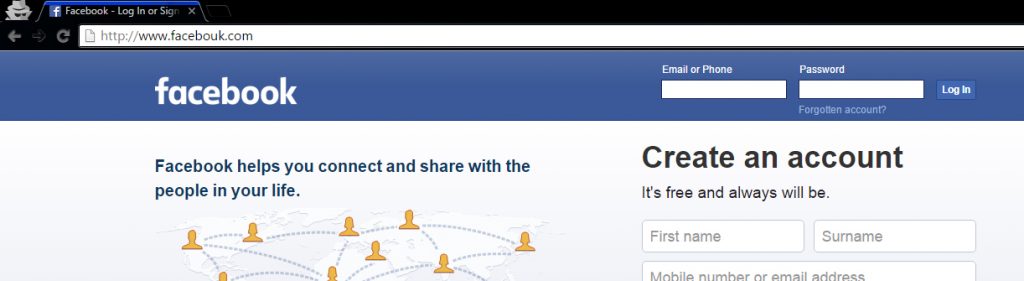

Esta es una página de phishing FB normal con alguna modificación en la palabra Facebook.

Además, lee cómo ganar dinero a través de trabajos en línea

2 Ingeniería social

Esta es la segunda técnica más común para hackear cuentas de Facebook. De hecho, este método no debería ser hackeado, ya que no se requiere mucho conocimiento para este método. Estoy listando este método bajo piratería para garantizar la lista de las técnicas más comunes utilizadas para la piratería de cuentas FB en su orden respectivo. La ingeniería social es básicamente un proceso de recopilación de información sobre alguien, cuya cuenta necesitas hackear. La información puede ser su fecha de nacimiento, número de teléfono móvil, número de teléfono móvil de su novio/novia, apodo, nombre de su madre, lugar natal, etc.

¿Cómo funciona la Ingeniería Social?

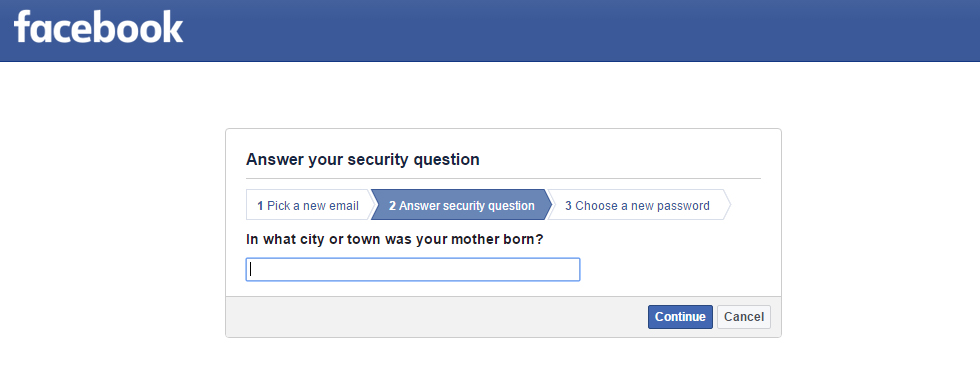

Pregunta de seguridad

Muchos sitios web tienen una opción común de restablecimiento de contraseña llamada Pregunta de seguridad. Las preguntas de seguridad más comunes son :

¿Cuál es tu apodo?

¿Quién es su maestro de primer grado?

¿Cuál es tu lugar de origen?

o

Cualquier pregunta personalizada definida por el usuario.

Obtener dicha información de las personas respectivas puede permitirnos hackear su cuenta. Por lo tanto, si alguien llega a conocer la respuesta, podrá hackear su cuenta utilizando la opción de contraseña olvidada.

Las contraseñas más comunes y débiles

La pregunta de seguridad no te permite acceder fácilmente a otras cuentas de FB. Sin embargo, establecer una contraseña débil podría permitir fácilmente que cualquiera de tus amigos piratee tu cuenta.

¿Qué es una contraseña débil?

Una contraseña que es fácilmente adivinable por una tercera persona se conoce como contraseña débil.

Contraseñas más comunes

- Número de móvil

- Apodo / Nombre y Fecha de Nacimiento Conjunción

- Número de móvil de novio / Novia – La mayoría de los amantes

- Nombre de novia / Novio – La mayoría de los amantes

- Combinación de nombre

- Número de bicicleta

- Número de móvil antiguo / No utilizado

- Nombre de mascota

- Nombre de la persona más cercana (también puede ser amigo)

Ahora, sea honesto y comente aquí si es una de las personas que tienen cualquiera de los contraseñas mencionadas anteriormente. Por favor, no olvide cambiar su contraseña antes de hacer un comentario

¿Cómo puede protegerse de la Ingeniería Social?

Pregunta de seguridad

No tiene una pregunta/respuesta de seguridad débil o familiar. Por lo tanto, solo usted debe saberlo. Puede configurar su pregunta de seguridad aquí. Afortunadamente, Facebook tiene un período de bloqueo de 24 horas antes de dar acceso a la persona que respondió con éxito a la pregunta de seguridad, lo que significa que el hacker no puede ingresar a su cuenta hasta 24 horas. Por lo tanto, puede evitar el intento de piratería iniciando sesión en su cuenta en el período de bloqueo de 24 horas.

Además, FB proporciona una opción llamada «Alertas de inicio de sesión» en la Configuración de seguridad de Facebook. Debes agregar tu móvil o correo electrónico allí para recibir notificaciones cada vez que inicies sesión en tu cuenta en un dispositivo nuevo o desconocido.

Las contraseñas más comunes y débiles

Es muy simple. Cambie su contraseña ahora si tiene alguna de las contraseñas débiles indicadas anteriormente.

También podría interesarte hackear el artículo de la página de fans de Facebook

3 Captura de contraseña simple

Este es otro método común utilizado para robar la contraseña de usuario de Facebook. La mayoría de las personas no conocen este método, pero los hackers tradicionales lo usan para hackear cuentas de usuario.

¿Cómo funciona la captura simple de contraseñas?

En este método, el hacker de Facebook se dirige a un sitio web de calidad particularmente baja, donde la víctima es miembro y hackea su base de datos para obtener el nombre de usuario simple almacenado & contraseña de la víctima.

¿Cómo podría el hacker / atacante obtener acceso a Facebook?

Muchos de nosotros usamos la misma contraseña para FB y también para algunos pobres xyz.com. Por lo tanto, es fácil para un hacker obtener su contraseña a través de la baja calidad poorxyz.com.

En otro escenario, el hacker / atacante crea un sitio web con la intención de obtener la contraseña de la víctima, por lo que cuando la víctima registra su cuenta mediante correo electrónico y crea una contraseña, esos detalles se almacenarán en la base de datos del hacker/atacante. Por lo tanto, el hacker tiene acceso a la cuenta de la víctima.

Las personas comunes que usan el mismo correo electrónico y contraseña para este tipo de sitios web de baja calidad, pueden terminar perdiendo su cuenta de Facebook.

¿Cómo puede protegerse de la captura de contraseñas simples?

Nunca debe confiar en los sitios web de baja calidad de terceros. Incluso las contraseñas de sitios web populares, como LinkedIn, son inseguras y vulnerables a la piratería. Por lo tanto, nunca confíes en los sitios web de baja calidad de terceros.

La mayoría de los desarrolladores de sitios web almacenan contraseñas simples en su base de datos sin siquiera pensar en el cifrado o la seguridad. Esto facilita el trabajo de los hackers, ya que la contraseña está en formato de texto sin formato.

La mejor manera de evitar este método es tener una contraseña única al menos para sitios web en los que realmente confíes. No use su contraseña de FB para ningún otro sitio web / portal, por lo que su contraseña estará segura .

Registrador de 4 teclas

Un keylogger es una herramienta de software utilizada para grabar pulsaciones de teclas en una computadora o dispositivo móvil. Esto, a su vez, graba todo lo que escribe usando su teclado y lo almacena para usarlo. En general, los keyloggers se instalan como software de aplicación en los sistemas operativos para rastrear las pulsaciones de teclas, pero también hay keyloggers de hardware.

Los keyloggers de hardware también se conocen como keyloggers físicos conectados a una computadora en un puerto USB, registran todo antes de enviar los datos del teclado a la computadora. Hay varios keyloggers móviles, que realizan la misma acción en varios sistemas operativos.

¿Cómo funciona el Registro de claves?

Todos los keyloggers se ejecutan en segundo plano (excepto las versiones de prueba) y no serán visibles para los usuarios hasta que conozca la contraseña y el acceso directo del keylogger utilizados para verlo. Registrará todas las teclas pulsadas y le dará un informe detallado de cuándo y qué teclas se utilizan para qué aplicación, simplemente, un informe limpio para identificar contraseñas.

Cualquier persona que esté leyendo los registros del keylogger puede ver la contraseña de Facebook o cualquier contraseña e información confidencial escrita, como tarjetas de crédito, nombre de usuario del banco, contraseña, etc. Cada vez que inicias sesión en un ordenador público, hay posibilidades de perder tu contraseña de Facebook a otra persona.

Los keyloggers de hardware son identificables en el caso de su computadora personal, pero son duros en el caso de computadoras públicas.

En otro escenario, tu amigo / colega / vecino podría pedirte que inicies sesión usando su computadora como ayuda. Si su intención es obtener su contraseña, es más probable que pierda su cuenta de Facebook ante el hacker.

Hoy en día, muchas personas utilizan keyloggers móviles. Permite rastrear el teclado del móvil. Por lo tanto, cualquier información sensible escrita en el teclado del móvil es vulnerable a la piratería.

¿Cómo puede protegerse del Registro de claves?

No necesita tener miedo de los capturadores de teclado cuando usa su computadora personal, ya que es el único que va a acceder a ella. Pero, siempre que use cualquier computadora pública o la computadora de su amigo, no debe confiar en ella.

Siempre sugiero a mis amigos que usen el teclado en pantalla siempre que necesiten escribir una contraseña. Además, asegúrese de que nadie esté revisando su pantalla cuando escriba su contraseña, ya que su pantalla expondría lo que había escrito. En Windows, hay una herramienta incorporada llamada Teclado en pantalla que nos ayuda a seleccionar las teclas con el ratón.

Puede abrir OSK utilizando el cuadro de diálogo Ejecutar. Winkey + R para abrir el cuadro de diálogo Ejecutar, escriba OSK y presione Entrar. Hoy en día, muchos portales bancarios proporcionan un teclado de pantalla en el propio navegador. Por lo tanto, haga uso de ella cada vez que navegue en computadoras públicas. El teclado en pantalla ayuda incluso cuando se instalan keyloggers de hardware.

Nunca use aplicaciones de teclado móvil de terceros a menos que realmente confíe en el editor, ya que la aplicación puede rastrear todas las pulsaciones de teclas y enviarlas al editor.

5 Extensión de navegador Hacker

Este método no permite que el hacker/atacante obtenga acceso completo a su cuenta de Facebook, sin embargo, le da cierto poder para controlar su cuenta indirectamente. He visto varios complementos de Google Chrome y Firefox, que realizan acciones en secreto, como seguir a una persona, como una página en nombre de tu perfil de Facebook, etc.

¿Cómo funciona el hack de extensiones de navegador?

Cuando visite algunos sitios web o páginas web maliciosas, se le pedirá que instale un complemento del navegador. Una vez que instale el complemento, realizará todas las tareas descritas por el hacker o atacante que lo creó. Algunas Facebook principales son publicar actualizaciones de estado en tu muro, dar me gusta a una página de Facebook, seguir a una persona, agregarte a algunos grupos de Facebook, invitar a tus amigos a que den me gusta a una página o unirse a un grupo de Facebook, etc. Es posible que no sepas que estas cosas suceden en tu cuenta de Facebook hasta que revises tu registro de actividad de Facebook periódicamente.

¿Cómo puede evitar el hackeo de extensiones de navegador?

Debe monitorear sus actividades usando el Registro de actividades. No debe confiar en ningún sitio web de terceros que le solicite agregar una extensión de navegador. Instale el complemento solo desde la tienda del navegador, que también solo desde editores de confianza. ¿Por qué debería arriesgar su cuenta si no conoce al editor o la intención del complemento? Por lo tanto, manténgase siempre alejado de estas extensiones de navegador maliciosas.

6 Hackeo de aplicaciones maliciosas

Recuerde siempre que todas las aplicaciones que utiliza en Facebook son propiedad de editores de terceros y no de Facebook. Por supuesto, hay algunas excepciones como Instagram. Una aplicación maliciosa, que solicita tu permiso, hará casi todo tipo de spam en tu perfil de Facebook.

¿Cómo funciona el hackeo de aplicaciones maliciosas?Facebook Facebook es una aplicación de Facebook de terceros que no es propiedad de Facebook.

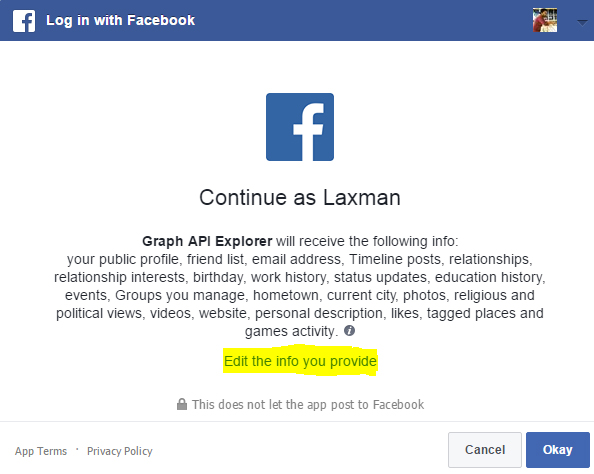

Cada vez que encuentre Inicio de sesión con la opción de Facebook en cualquier sitio web, debe saber que es una aplicación de Facebook de terceros que no es propiedad de Facebook. Al hacer clic en Iniciar sesión con Facebook, se le mostrará un cuadro de diálogo de permiso con los detalles de permiso solicitados. Una vez que haga clic en el botón Aceptar, los datos personales solicitados se pueden acceder desde FB o las acciones solicitadas se pueden realizar en su cuenta de FB en su nombre.

¿Qué podría hacer una aplicación de terceros en tu cuenta de Facebook?

- Publicar fotos y actualizar el estado

- Compartir enlace a su línea de tiempo o a cualquier grupo al que pertenezca

- Administrar su página

- Publicar en su nombre en las páginas de Facebook que posee

- Acceder a su información personal

- Acceder a sus fotos, incluidas las fotos de privacidad «Solo para accede a tus fotos móviles usando una vulnerabilidad de Facebook como la que encontré (No te preocupes, ahora está completamente arreglada)).

Estos son solo ejemplos de lo que se puede hacer. ¿Qué pasa si la aplicación que está utilizando es maliciosa? Podría enviar spam a tu cuenta de Facebook con un montón de contenido sin valor.

¿Cómo puede evitar el hackeo de aplicaciones maliciosas?

Siempre debe tener cuidado con los permisos que otorga a una aplicación de Facebook, aunque FB esté revisando las solicitudes de permiso de la aplicación. No dé permiso a una aplicación si no confía en el sitio web o la aplicación.

Puede editar la información que proporciona a una aplicación en el cuadro de diálogo permisos (instantánea indicada anteriormente). Además, debe revisar las aplicaciones que tienen acceso a su cuenta de Facebook aquí si cree que ha dado acceso a aplicaciones maliciosas.Facebook Facebook Facebook Hacker Software

7 Software para hackers de cuentas

Es posible que haya visto o descargado muchos software para hackers de cuentas de Facebook, pero ninguno de ellos podría hackear la contraseña de Facebook. Hackear tu contraseña de Facebook en lugar del usuario objetivo es lo que realmente hace.

¿Cómo funciona el software hacker de cuentas de Facebook?

Las personas que intentan hackear una cuenta de Facebook generalmente descargan software que está disponible en varios sitios web. El software recopilará la contraseña de la víctima (la que descargó este software) tan pronto como se abra o instale. Algunos programas le piden que introduzca el nombre de usuario y la contraseña de Facebook. Almacenarán su contraseña en su colección de contraseñas de base de datos. Pocos otros programas obtienen privilegios administrativos de usted para instalar el keylogger en segundo plano para obtener sus pulsaciones de teclas, incluida la contraseña de Facebook.

¿Cómo puedes evitar el software de hackeo de Facebook?

No confíes en el software de hackeo de Facebook. No hay ningún software de hacking real disponible en Internet como dije anteriormente.

8 Aplicación móvil maliciosa

Hay muchas aplicaciones móviles que roban en secreto el token de acceso de Facebook de su dispositivo móvil. La aplicación móvil de Facebook funciona a través de la API, donde el token de acceso almacenado en la memoria interna de su móvil se utiliza para la autenticación. Es más como su nombre de usuario y contraseña. Por lo tanto, si alguien roba tu token de acceso, es probable que tenga acceso completo a tu cuenta de Facebook.

¿Cómo funciona el software malicioso de aplicaciones móviles?

La interfaz de la aplicación de Facebook no requiere nombre de usuario ni contraseña cada vez que obtenga datos de usuario. Solo necesita un token de acceso secreto para recuperar los datos del usuario. La aplicación móvil de Facebook almacena el token de acceso en la memoria del móvil. La parte de la memoria de la aplicación solo es accesible para la aplicación respectiva. Las aplicaciones móviles que tienen privilegios administrativos pueden acceder a los datos de otras aplicaciones. Por ejemplo, obtener privilegios de administrador en un teléfono Android arraigado podría permitir que una aplicación robe su token de acceso. Un hacker puede hacer muchas cosas maliciosas si obtiene su token de acceso.

¿Cómo puede evitar las aplicaciones móviles maliciosas?

- Instale aplicaciones móviles solo de editores de confianza.

- No rootees tu dispositivo móvil.

- Cierra sesión en Facebook desde tu dispositivo móvil con frecuencia para que tu token de acceso caduque.

- Cambia tu contraseña de Facebook con frecuencia.

9 Vulnerabilidades del navegador

Las vulnerabilidades del navegador son errores de seguridad, que existen en versiones anteriores de navegadores móviles y de escritorio.

¿Cómo funcionan las vulnerabilidades de los navegadores en el hackeo de Facebook?

La mayoría de las vulnerabilidades del navegador se explotan a través de una versión anterior del navegador, ya que todos los días cero son parcheados por el proveedor del navegador una vez que son reportados por investigadores de todo el mundo. Por ejemplo, la Vulnerabilidad de la Política del mismo origen del navegador podría permitir que un hacker/atacante lea la respuesta de cualquier página como facebook.com Facebook puede realizar cualquier acción en su cuenta de Facebook, ya que pueden leer la respuesta accediendo al origen de Facebook. Android Chrome SOP bypass de Rafay Baloch es una de esas vulnerabilidades que afecta a la vista web de Android en Android < 4.4.

¿Cómo puede evitar las vulnerabilidades del navegador?

Siempre debe actualizar su navegador y sistema operativo una vez que haya una actualización disponible. Mantener una versión anterior siempre implica muchos factores de riesgo.

10 Self XSS Scam

Self XSS también se conoce como Scripting de sitios cruzados automático. XSS es básicamente una vulnerabilidad de seguridad web, que permite a los hackers inyectar scripts en las páginas web utilizadas por otros usuarios. ¿Qué es self XSS entonces? Self XSS es un tipo de ataque de ingeniería social, en el que una víctima ejecuta accidentalmente un script, explotándolo para el hacker.

¿Cómo funciona la estafa self XSS?

En este método, hacker promete ayudarte a hackear la cuenta FB de otra persona. En lugar de darle acceso a la cuenta de otra persona, el hacker lo engaña para que ejecute Javascript malicioso en la consola de su navegador que le da a un hacker la capacidad de manipular su cuenta. Los hackers usan esta técnica para agregarte en grupos, agregar a tus amigos al grupo, publicar en tu muro, agregar a tus amigos en comentarios, etc.

¿Cómo puedes evitar el auto XSS?

Self XSS es algo que permite a los hackers hackear su cuenta. Así que nunca copies & pegue el código dado por alguien en tu navegador, de lo contrario, tu cuenta de Facebook será hackeada.

11 Trojan Horses

Trojan Horse es un programa malicioso, que se utiliza para espiar y controlar una computadora engañando a los usuarios de su verdadera intención. Malware Troyano también se puede llamar como Registrador de teclas remoto, ya que registra las pulsaciones de teclas de todas las aplicaciones de nuestro ordenador y lo envía al hacker en línea.

¿Cómo funcionan los caballos de Troya?

Un software que crees legítimo podría ser un troyano. Un PDF que no sospeches puede contener un troyano. Un archivo multimedia AVI dado por alguien podría ser un troyano. El caballo de Troya se ejecuta en el proceso en segundo plano, recopila información y la envía al hacker. El caballo de Troya se puede enviar de cualquier forma a través de cualquier medio, como pen drive, iPod, sitio web o correo electrónico. En nuestro tema, Trojan registra la contraseña de FB que ha escrito en su navegador y la envía al hacker utilizando Internet.

¿Cómo puedes evitar Troyanos?

- No instale programas de fuentes en línea desconocidas

- reproduzca archivos multimedia recibidos de una fuente desconocida

- abra cualquier tipo de archivos descargados de fuentes no confiables

- inserte pen drive de personas sospechosas.

Mantener actualizado su software antivirus no le garantiza que esté a salvo de la piratería informática. Básicamente, un software antivirus es una colección de malware y virus detectados. Su trabajo es comparar todos y cada uno de los archivos con la base de datos de virus. Hay muchos números de software, que nos permiten crear Troyanos indetectables. Pero, es muy poco probable apuntar a un hombre común con Troyanos indetectables. Por lo tanto, mantener un programa antivirus actualizado es protector en gran medida. No olvide actualizar su software antivirus una vez que haya una actualización disponible.

12 FB Zero Day

Zero Day es una vulnerabilidad de seguridad desconocida para el proveedor de software correspondiente. En nuestro contexto, las vulnerabilidades de Facebook no descubiertas se llaman FB Zero Day.

¿Cómo funciona el hackeo de Día Cero?

Las vulnerabilidades de Día Cero de FB son muy raras, ya que Facebook tiene un programa de recompensas de errores, donde investigadores de seguridad de todo el mundo participan e informan de vulnerabilidades de día cero. Día cero es básicamente una laguna de seguridad que es desconocida para el proveedor de software.

Hay dos tipos de personas que encuentran vulnerabilidades de Día Cero. El primer caso son los Investigadores de seguridad y los cazadores de errores, que hacen una divulgación responsable sobre la vulnerabilidad al proveedor de software; FB en nuestro contexto. Otro caso cae en el lado malvado. Los hackers Blackhat que encuentran vulnerabilidades de Día Cero no lo revelan a Facebook y lo usarán para su beneficio personal de la piratería. Lea algunas vulnerabilidades de alta gravedad descubiertas en su programa de recompensas de errores que se muestran a continuación.

- la Ejecución Remota de Código en Facebook Servidor

- Hackear cualquier cuenta de FB usando el Número de Teléfono

- Facebook cuenta hack utilizando el legado de la API

- cuenta de FB hack utilizando el método de la fuerza bruta

- Eliminar cualquier Facebook fotos

¿Cómo se puede prevenir a sí mismo de día cero encontrado por un hacker?

No debe tener miedo de una vulnerabilidad de Día Cero que afecte a FB. Como dije antes, las vulnerabilidades de día cero son muy raras. En la mayoría de los casos, los hackers de día cero solo se dirigen a personas influyentes y celebridades. Es raro apuntar a un hombre común usando una vulnerabilidad de día cero.

Todas las técnicas en un vistazo :

- Phishing

- Ingeniería Social

- Contraseña común Agarrar

- Key Logger

- la Extensión del Navegador de Hacker

- Aplicación Maliciosa Hack

- Facebook de la Cuenta de Software pirata

- Malicioso Aplicación Móvil

- Vulnerabilidades del Navegador

- Auto XSS

- Caballos de Troya

- Facebook Zero Day