„Hack Facebook” jest jednym z najczęściej wyszukiwanych i gorących tematów w Internecie, jak Gmail hacker. Przygotowaliśmy szczegółową listę sposobów hakerów można włamać czyjeś konto Facebook łatwo w ciągu zaledwie kilku minut i jak możemy zapobiec to samo.

jeśli jesteś tutaj, aby znaleźć sposób na odzyskanie zhakowanego konta, nasz artykuł o odzyskiwaniu na Facebooku może Ci pomóc!

będąc hakerem FB white hat, często dostaję następujące pytania od ludzi:

- czy można polecić jakiegoś wiarygodnego hakera na Facebooku? (Po mnie zaprzeczając ich żądanie hacking 😛 )

- czy jest jakieś narzędzie online FB cracker?

- Gdzie mogę uzyskać FB hacking oprogramowania?

- czy jest jakaś darmowa wyszukiwarka haseł?

- Jak mogę łatwo włamać się do czyjegoś konta na Facebooku?

według mojej najlepszej wiedzy nie ma narzędzia hakerskiego. Nigdzie go nie znajdziesz. Jednak, można znaleźć wiele stron internetowych, twierdząc, że są one zapewnienie bezpłatne narzędzie hack (online lub offline), ale nie można pobrać plik hasła bez wypełniania ankiety. Nawet po przejściu przez męczący proces wypełniania ankiety, w końcu nic byś nie dostał. Te rzeczy są publikowane tylko z zamiarem zarabiania pieniędzy. Nie trać cennego czasu w poszukiwaniu takiego narzędzia technikę.

jeśli chcesz wiedzieć, w jaki sposób hakerzy mogą zhakować czyjeś konto na FB, zapoznaj się z poniższymi technikami. Najbardziej skuteczną metodą spośród wszystkich tych technik jest phishing. Phishing umożliwia komuś, kto nie ma lub ma niewielką wiedzę techniczną, łatwe włamanie się do hasła konta w ciągu zaledwie kilku minut.

niektóre z technik wymienionych poniżej mają zastosowanie nie tylko do FB, ale także do wszystkich codziennych stron internetowych, takich jak Google, Twitter, Yahoo itp.

nie będziesz podatny na hakowanie, jeśli zrozumiesz, jak działa hakowanie

Ten artykuł został napisany w celu edukowania ludzi o tym, jak działa hacking i jak powinni mu zapobiegać. Nie używaj tych technik do złośliwych celów.

1 Phishing

Phishing jest najczęstszą techniką używaną do hakowania haseł FB. Bardzo łatwo jest zrobić stronę phishingową dla kogoś, kto ma niewielką wiedzę techniczną. Dlatego phishing jest tak popularny. Wiele osób stało się ofiarą phishingu strony ze względu na jej godny zaufania układ i wygląd.

Jak działa phishing?

w prostych słowach, phishing to proces tworzenia duplikatu strony renomowanej witryny z zamiarem kradzieży hasła użytkownika lub innych poufnych informacji, takich jak dane karty kredytowej. W naszym temacie oznacza to stworzenie strony, która idealnie wygląda jak strona logowania na FB, ale pod innym adresem URL jak fakebook.com, lub faecbook.com, lub dowolny adres URL, który udaje legit. Gdy użytkownik ląduje na takiej stronie, może pomyśleć, że jest to prawdziwa strona logowania do Facebooka, prosząc go o podanie nazwy użytkownika i hasła. Tak więc osoby, które nie uznają strony phishingowej za podejrzaną, wprowadzą swoją nazwę użytkownika & hasło. Informacje o Hasle zostaną wysłane do hakera, który utworzył stronę phishingową. W tym samym czasie ofiara zostaje przekierowana na oryginalną stronę FB.

przykład: John jest programistą. Tworzy stronę logowania na FB z kilkoma skryptami, które umożliwiają mu uzyskanie informacji o nazwie użytkownika i Hasle. John umieszcza tę fałszywą stronę logowania w https://www.facebouk.com/make-money-online-tricks. Peter jest przyjacielem Johna. John wysyła wiadomość do Petera: „Hey Peter, I have found a free trick to make money online, you should definitely take a look at https://www.facebouk.com/make-money-online-tricks – free”. Piotr przechodzi do linku i widzi stronę logowania na FB. Jak zwykle Piotr wpisuje na niej swoją nazwę użytkownika i hasło.

część hakerska

nazwa użytkownika i hasło Piotra są wysyłane do Jana, A Piotr jest przekierowywany na stronę porad dotyczących zarabiania pieniędzy https://www.facebouk.com/make-money-online-tricks -tips-free.html. To wszystko; konto Petera na Facebooku zostało zhakowane.

pamiętaj, że phishing jest wykonywany przez trzecią osobę za pośrednictwem e-maili; tak to się dzieje przez większość czasu. Więc zawsze uważaj na phishingowe wiadomości e-mail, w przeciwnym razie możesz stracić swoje konto na Facebooku, dane karty kredytowej lub inne poufne dane.

Jak zabezpieczyć się przed phishingiem online na FB?

hakerzy mogą dotrzeć do Ciebie na wiele sposobów; e-mail, wiadomości osobiste, wiadomości FB, reklamy na stronie internetowej itp. Kliknięcie linków z tych wiadomości doprowadzi Cię do strony logowania na FB. Za każdym razem, gdy znajdziesz stronę logowania do FB, powinieneś zwrócić uwagę tylko na jedną rzecz, którą jest adres URL. Ponieważ nikt nie może podszywać / używać adresu URL na Facebooku, z wyjątkiem sytuacji, gdy są luki w zabezpieczeniach XSS zero-day, ale jest to bardzo rzadkie.

- jaki jest adres URL widoczny w pasku adresu przeglądarki?

- to tak naprawdę https://www.facebook.com/ (końcowy Ukośnik jest bardzo ważny, ponieważ jest jedynym separatorem w Google chrome do rozróżniania domeny i subdomeny. Sprawdź poniższe przykłady, aby poznać różnicę)?

- czy na pasku adresu znajduje się zielony symbol bezpieczeństwa (HTTPS)?

mając na uwadze te pytania, powinieneś zapobiec hakowaniu internetowych stron phishingowych. Zapoznaj się również z poniższymi przykładami stron phishingowych.

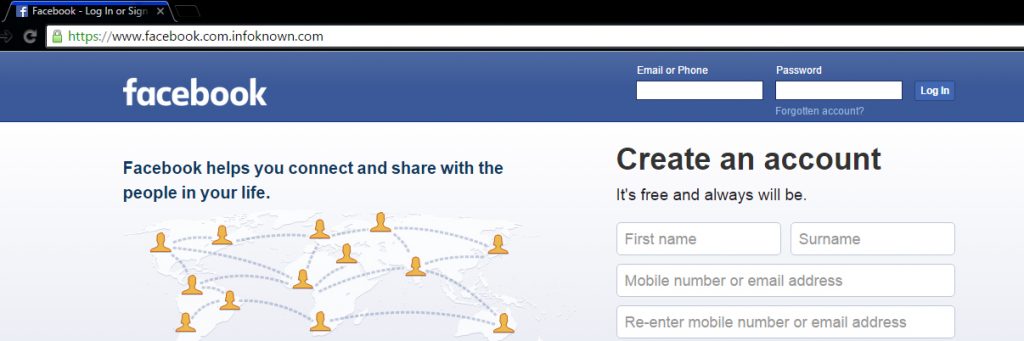

kilka super idealnych stron phishingowych

większość osób nie będzie podejrzewać tej strony (migawka podana powyżej), ponieważ istnieje prefiks https z zieloną ikoną bezpiecznego koloru, a także nie ma błędu w www.facebook.com. ale to jest strona phishingowa. Jak? Zwróć uwagę na adres URL poprawnie. https://www.facebook.com.infoknown.com Więc, www.facebook.com jest subdomeną infoknown.com. Google Chrome nie rozróżnia subdomeny i domeny, w przeciwieństwie do Firefoksa.

można uzyskać certyfikaty SSL (HTTPS) Od wielu dostawców online. Kilku dostawców daje certyfikat SSL za darmo przez 1 rok. To nic wielkiego dla nowicjusza, aby stworzyć idealną stronę phishingową, taką jak ta podana powyżej. Więc uważaj na to.

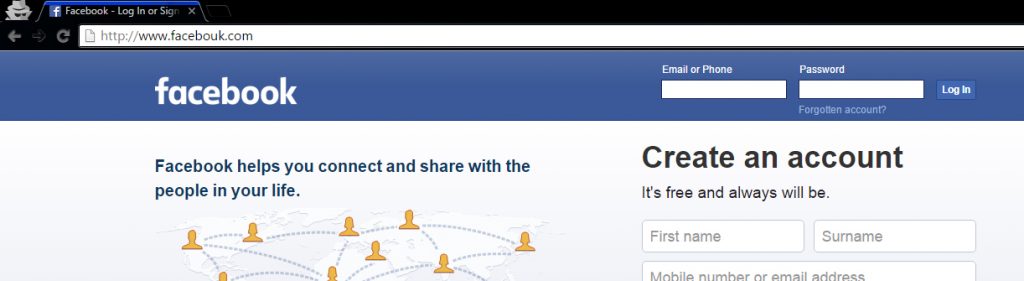

jest to normalna strona phishingowa na FB z pewną modyfikacją w słowie Facebook.

przeczytaj również, jak zarabiać pieniądze poprzez pracę Online

2 Inżynieria społeczna

jest to druga najczęściej stosowana technika hackowania kont na Facebooku. W rzeczywistości ta metoda nie powinna podlegać hakowaniu, ponieważ duża wiedza nie jest wymagana do tej metody. Wymieniam tę metodę pod hacking, aby zapewnić listę najczęstszych technik używanych do hakowania konta FB W odpowiedniej kolejności. Inżynieria społeczna to w zasadzie proces zbierania informacji o kimś, kogo konto trzeba zhakować. Informacje mogą być jego data urodzenia, numer telefonu komórkowego, numer telefonu komórkowego chłopaka / dziewczyny, Nick, imię matki, miejsce zamieszkania itp.

Jak działa socjotechnika?

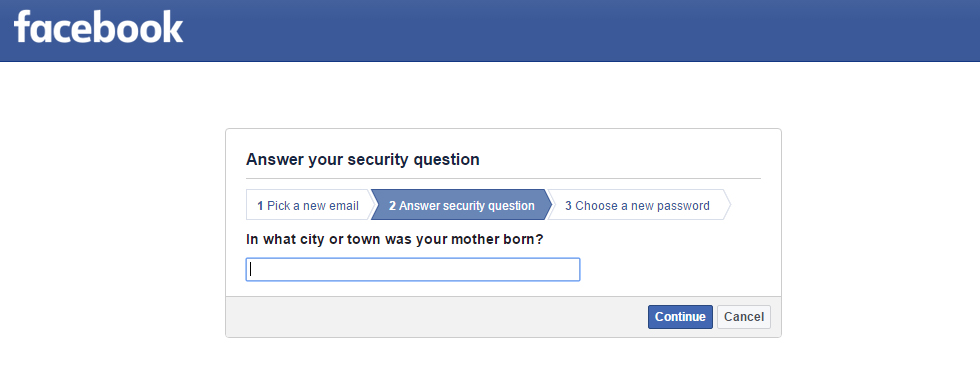

pytanie zabezpieczające

wiele stron internetowych ma wspólną opcję resetowania hasła o nazwie pytanie bezpieczeństwa. Najczęstsze pytania zabezpieczające to:

jaki jest Twój nick?

kto jest twoim nauczycielem w pierwszej klasie?

Jakie jest twoje rodzinne miejsce?

lub

wszelkie niestandardowe pytania zdefiniowane przez użytkownika.

uzyskanie takich informacji od odpowiednich osób może pozwolić nam włamać się na ich konto. Tak więc, jeśli ktoś poznaje odpowiedź na to, będzie mógł włamać się do konta za pomocą opcji Zapomniałem hasła.

najczęstsze i słabe hasła

pytanie zabezpieczające nie pozwala łatwo dostać się na inne konto FB. Ale ustawienie słabego hasła może z łatwością pozwolić każdemu z twoich znajomych na włamanie się do Twojego konta.

co to jest słabe hasło?

hasło łatwo zgadywalne przez trzecią osobę znane jest jako słabe hasło.

najczęstsze hasła

- numer telefonu komórkowego

- Nick / imię i data urodzenia połączenie

- numer telefonu komórkowego przyjaciela chłopca / przyjaciela dziewczyny – Większość kochanków 😛

- kombinacja imion

- numer roweru

- nieużywany / stary numer telefonu komórkowego

- imię zwierzaka

- Imię najbliższej osoby (mogą być też przyjaciółmi)

bądź szczery i skomentuj tutaj, jeśli jesteś jedną z osób, które mają jedną ze wspólnych hasła wymienione powyżej. Nie zapomnij zmienić hasła przed dodaniem komentarza 😉

jak możesz się uchronić przed socjotechniką?

pytanie zabezpieczające

nie masz słabego lub znanego pytania/odpowiedzi zabezpieczającej. Dlatego powinien być znany tylko Tobie. Możesz ustawić swoje pytanie zabezpieczające tutaj. Na szczęście Facebook ma okres blokady 24 godzin przed udzieleniem dostępu do tego, który pomyślnie odpowiedział na pytanie zabezpieczające, co oznacza, że haker nie może wejść na twoje konto do 24 godzin. Możesz więc zapobiec próbie włamania, logując się na swoje konto w 24-godzinnym okresie blokady.

dodatkowo FB udostępnia opcję o nazwie „alerty logowania”w ustawieniach zabezpieczeń Facebooka. Powinieneś dodać tam swój telefon komórkowy lub e-mail, aby otrzymywać powiadomienia, gdy Twoje konto jest zalogowane na nowym lub nieznanym urządzeniu.

najczęstsze i słabe hasła

jest to bardzo proste. Zmień hasło teraz, jeśli masz którekolwiek z słabych haseł wymienionych powyżej.

możesz być również zainteresowany hackowaniem artykułu na FAN page na Facebooku

3

jest to kolejna popularna metoda kradzieży hasła użytkownika Facebooka. Większość ludzi nie zdaje sobie sprawy z tej metody, ale tradycyjni hakerzy używają tej metody do hakowania kont użytkowników.

Jak działa zwykłe Przechwytywanie hasła?

w tej metodzie haker Facebooka atakuje stronę O szczególnie niskiej jakości, gdzie ofiara jest członkiem i włamuje się do ich bazy danych, aby uzyskać zapisaną zwykłą nazwę użytkownika & hasło ofiary.

jak haker / napastnik może uzyskać dostęp do Facebooka?

wielu z nas używa tego samego hasła na FB, a także dla niektórych biednych xyz.com. tak, to jest łatwe dla hakera, aby uzyskać hasło poprzez niskiej jakości poorxyz.com.

w innym scenariuszu haker / atakujący tworzy stronę internetową z zamiarem uzyskania hasła ofiary, więc gdy ofiara zarejestruje swoje konto za pomocą poczty e-mail i utworzy hasło, dane te zostaną zapisane w bazie danych hakera/atakującego. W ten sposób haker uzyskuje dostęp do konta ofiary.

zwykli ludzie, którzy używają tego samego adresu e-mail i hasła do tego rodzaju stron o niskiej jakości, mogą stracić konto na Facebooku.

Jak zabezpieczyć się przed zwykłym przechwytywaniem hasła?

nigdy nie należy ufać stronom trzecim o niskiej jakości. Nawet hasła popularnych stron internetowych, takich jak LinkedIn, są niebezpieczne i podatne na hakowanie. Nigdy więc nie ufaj stronom trzecim o niskiej jakości.

większość twórców witryn przechowuje zwykłe hasła w swojej bazie danych, nawet nie myśląc o szyfrowaniu lub bezpieczeństwie. Ułatwia to pracę hakerów, ponieważ hasło jest w formacie zwykłego tekstu.

najlepszym sposobem na zapobieganie tej metodzie jest posiadanie unikalnego hasła przynajmniej dla stron internetowych, którym naprawdę ufasz. Nie używaj hasła FB do żadnej innej strony / portalu, więc Twoje hasło będzie bezpieczne .

4 Keylogger

keylogger jest narzędziem służącym do nagrywania naciśnięć klawiszy na komputerze lub urządzeniu mobilnym. To z kolei rejestruje wszystko, co wpisujesz za pomocą klawiatury i przechowuje do użytku. Ogólnie rzecz biorąc, keyloggery są instalowane jako oprogramowanie aplikacyjne w systemach operacyjnych do śledzenia naciśnięć klawiszy, ale istnieją również keyloggery sprzętowe.

keyloggery sprzętowe są również znane jako fizyczne keyloggery podłączone do komputera w porcie USB rejestrują wszystko, zanim wyśle dane z klawiatury do komputera. Istnieją różne mobilne keyloggery, które wykonują tę samą akcję na różnych systemach operacyjnych.

Jak działa Logowanie kluczy?

wszystkie keyloggery działają w tle (z wyjątkiem wersji próbnych)i nie będą widoczne dla użytkowników, dopóki nie poznasz hasła i skrótu używanego do jego wyświetlenia. Rejestruje wszystkie wciśnięte klawisze i daje szczegółowy raport o tym, kiedy i jakie klucze są używane do jakiej aplikacji – po prostu czysty raport do identyfikacji haseł.

każdy, kto czyta dzienniki keyloggera, może zobaczyć hasło Facebooka lub wszelkie hasła i poufne informacje wpisane, takie jak karty kredytowe, nazwa użytkownika banku, hasło itp. Za każdym razem, gdy logujesz się do komputera publicznego, istnieje szansa, że stracisz hasło do Facebooka na rzecz kogoś innego.

keyloggery sprzętowe są rozpoznawalne w przypadku komputera osobistego, ale są trudne w przypadku komputerów publicznych.

w innym scenariuszu twój przyjaciel/kolega/sąsiad może poprosić Cię o zalogowanie się przy użyciu ich komputera jako pomocy. Jeśli ich zamiarem jest uzyskanie hasła, najprawdopodobniej stracisz swoje konto na Facebooku na rzecz hakera.

obecnie wiele osób korzysta z mobilnych keyloggerów. Umożliwia śledzenie klawiatury telefonu komórkowego. Tak więc wszelkie poufne informacje wpisane na klawiaturze mobilnej są podatne na hakowanie.

jak można zabezpieczyć się przed logowaniem kluczy?

nie musisz obawiać się keyloggerów podczas korzystania z komputera osobistego, ponieważ jesteś jedynym, który ma do niego dostęp. Ale za każdym razem, gdy używasz dowolnego komputera publicznego lub komputera znajomego, nie powinieneś mu ufać.

zawsze sugeruję, aby moi znajomi używali klawiatury ekranowej, gdy tylko potrzebują wpisać hasło. Upewnij się również, że nikt nie sprawdza ekranu podczas wpisywania hasła, ponieważ ekran ujawni to, co wpisałeś. W systemie windows istnieje wbudowane narzędzie o nazwie Klawiatura ekranowa, które pomaga nam wybierać klawisze za pomocą myszy.

OSK można otworzyć w oknie dialogowym Uruchom. Winkey + r aby otworzyć okno dialogowe Uruchom, wpisz OSK, a następnie naciśnij klawisz Enter. Obecnie wiele portali bankowych zapewnia klawiaturę ekranową w samej przeglądarce. Więc, proszę korzystać z niego, gdy jesteś surfowania na komputerach publicznych. Klawiatura ekranowa pomaga nawet w przypadku zainstalowania keyloggerów sprzętowych.

nigdy nie używaj aplikacji mobilnych innych firm, chyba że naprawdę ufasz wydawcy, ponieważ aplikacja może śledzić wszystkie naciśnięcia klawiszy i wysłać je do wydawcy.

5 rozszerzenie przeglądarki haker

ta metoda nie pozwala hakerowi / atakującemu uzyskać pełny dostęp do konta na Facebooku, jednak daje pewną moc do kontroli konta pośrednio. Widziałem wiele dodatków do Google Chrome i Firefox, które potajemnie wykonują czynności, takie jak śledzenie osoby, jak strona w imieniu Twojego profilu na Facebooku itp.

jak działa Hack rozszerzenia przeglądarki?

gdy odwiedzasz złośliwe witryny lub strony internetowe, zostaniesz poproszony o zainstalowanie dodatku do przeglądarki. Po zainstalowaniu dodatku wykona on wszystkie zadania opisane przez hakera lub atakującego, który go utworzył. Facebooka, obserwowanie osoby, dodawanie do grup na facebooku, zapraszanie znajomych do polubienia strony lub dołączenia do grupy na Facebooku itp. Możesz nie wiedzieć, że takie rzeczy dzieją się na twoim koncie FB, dopóki nie będziesz okresowo sprawdzać dziennika aktywności na Facebooku.

jak można zapobiec włamanie rozszerzenie przeglądarki?

powinieneś monitorować swoje działania za pomocą dziennika aktywności. Nie wolno ufać witrynom stron trzecich, które zachęcają cię do dodania rozszerzenia przeglądarki. Instaluj dodatek tylko ze sklepu przeglądarki, to też tylko od zaufanych wydawców. Po co ryzykować konto, jeśli nie znasz wydawcy lub intencji dodatku? Dlatego zawsze trzymaj się z dala od tych złośliwych rozszerzeń przeglądarki.Facebooka, a nie Facebooka.pamiętaj, że wszystkie aplikacje, których używasz na Facebooku, są własnością zewnętrznych wydawców, a nie Facebooka. Oczywiście istnieje kilka wyjątków, takich jak Instagram. Złośliwa aplikacja, która prosi o Twoją zgodę, zrobi prawie wszystkie rodzaje spamu na Twoim profilu na Facebooku.

jak działa złośliwy Hack aplikacji?Facebook Facebook jest aplikacją, która nie jest własnością Facebooka.

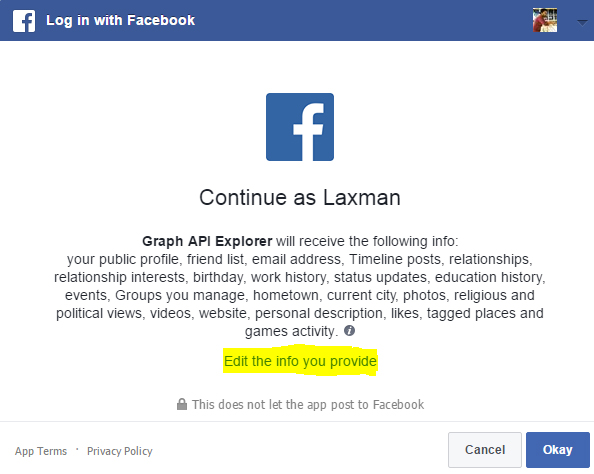

za każdym razem, gdy znajdziesz Login za pomocą opcji Facebook na dowolnej stronie internetowej, powinieneś wiedzieć, że jest to trzecia aplikacja na Facebooku, która nie jest własnością Facebooka. Po kliknięciu przycisku Zaloguj się za pomocą Facebooka zostanie wyświetlone okno dialogowe z żądanymi szczegółami uprawnień. Po kliknięciu przycisku OK, żądane dane osobowe mogą być dostępne z FB lub żądane działania mogą być wykonane na koncie FB w Twoim imieniu.

co może zrobić aplikacja innej firmy na twoim koncie na Facebooku?

- publikuj zdjęcia i aktualizuj status

- Udostępnij link do swojej osi czasu lub do dowolnej grupy, do której należysz

- Zarządzaj swoją stroną

- Publikuj w swoim imieniu na stronach Facebooka, które posiadasz

- Uzyskaj dostęp do swoich danych osobowych

- Uzyskaj dostęp do swoich zdjęć, w tym zdjęć prywatności „tylko ja”; czasami mogą dalszy dostęp do zdjęć mobilnych za pomocą luki na Facebooku, takiej jak ta, którą znalazłem (nie martw się, teraz jest całkowicie naprawiony 😉 ).

to tylko przykłady tego, co można zrobić. Co zrobić, jeśli aplikacja, której używasz, jest złośliwa? Może spamować Twoje konto na Facebooku kilkoma bezwartościowymi treściami.

jak można zapobiec się przed złośliwym hack aplikacji?

zawsze powinieneś uważać na to, jakie uprawnienia dajesz aplikacji na Facebooku, nawet jeśli FB przegląda prośby o pozwolenie aplikacji. Nie udzielaj zezwolenia aplikacji, jeśli nie ufasz witrynie lub aplikacji.

możesz edytować informacje, które dajesz aplikacji w oknie dialogowym Uprawnienia (migawka podana powyżej). Ponadto, należy przejrzeć aplikacje, które mają dostęp do konta Facebook tutaj, jeśli uważasz, że dał dostęp do złośliwych aplikacji.Facebook Facebook Account Hacker Software

być może widziałeś lub pobrałeś wiele Facebook account hacker software, ale żaden z nich nie mógł naprawdę włamać się do hasła do Facebooka. Hacking hasła Facebook zamiast docelowego użytkownika jest to, co faktycznie robi.

Jak działa oprogramowanie Facebook account hacker?

ludzie, którzy próbują włamać konto Facebook Zwykle pobrać oprogramowanie, które jest dostępne na różnych stronach internetowych. Oprogramowanie pobierze hasło ofiary (tego, który pobrał to oprogramowanie), gdy tylko zostanie otwarte lub zainstalowane. Niektóre programy monitują o podanie nazwy użytkownika i hasła na Facebooku. Będą przechowywać Twoje hasło w swojej bazie danych zbiór haseł. Kilka innych programów uzyskać uprawnienia administracyjne od ciebie, aby zainstalować keylogger tła, aby uzyskać naciśnięcia klawiszy, w tym hasło Facebook.

jak można zapobiec się z Facebook hacking oprogramowania?

nie ufaj hakerowi na Facebooku. Nie ma prawdziwego oprogramowania hakerskiego dostępnego w Internecie, jak powiedziałem wcześniej.

8 złośliwa aplikacja mobilna

istnieje wiele aplikacji mobilnych, które potajemnie kradną token dostępu do Facebooka z urządzenia mobilnego. Facebook Mobile App działa poprzez API, gdzie token dostępu przechowywany w pamięci wewnętrznej telefonu komórkowego jest używany do uwierzytelniania. To jest bardziej jak nazwa użytkownika i hasło. Tak więc, jeśli ktoś ukradnie twój token dostępu, prawdopodobnie będzie miał pełny dostęp do Twojego konta na Facebooku.

Jak działa złośliwa aplikacja mobilna?

interfejs aplikacji Facebook nie wymaga nazwy użytkownika ani hasła za każdym razem, aby uzyskać dane użytkownika. Potrzebuje tylko tajnego tokena dostępu, aby pobrać dane użytkownika. Aplikacja mobilna Facebook przechowuje token dostępu w pamięci telefonu komórkowego. Część pamięci aplikacji jest dostępna tylko dla danej aplikacji. Aplikacje mobilne, które mają uprawnienia administracyjne, mogą uzyskać dostęp do danych innych aplikacji. Na przykład uzyskanie uprawnień administratora w zrootowanym telefonie z Androidem może pozwolić aplikacji na kradzież tokena dostępu. Haker może zrobić wiele złośliwych rzeczy, jeśli otrzyma twój token dostępu.

jak można zapobiec złośliwym aplikacjom mobilnym?

- instaluj aplikacje mobilne tylko od zaufanych wydawców.

- Nie rootuj urządzenia mobilnego.

- często wylogowuj Facebooka z urządzenia mobilnego, aby wygasł token dostępu.

- często zmieniaj hasło na Facebooku.

9 luki w przeglądarce

luki w przeglądarce to błędy bezpieczeństwa, które występują w starszych wersjach przeglądarek mobilnych i stacjonarnych.

Jak działają luki w przeglądarce na hakowaniu Facebooka?

Większość luk w przeglądarce jest wykorzystywana przez starszą wersję przeglądarki, ponieważ wszystkie dni zerowe są łatane przez dostawcę przeglądarki po zgłoszeniu ich przez naukowców z całego świata. Na przykład luka w zasadach tego samego źródła w przeglądarce może pozwolić hakerowi / atakującemu odczytać odpowiedź dowolnej strony, takiej jak facebook.com Facebooka, ponieważ są w stanie odczytać odpowiedź, uzyskując dostęp do źródła Facebooka. Android Chrome SOP bypass przez Rafay Baloch jest jednym z takich luk, które wpływa na Android Web-view w Androidzie < 4.4.

Jak zabezpieczyć się przed lukami w przeglądarce?

zawsze należy zaktualizować przeglądarkę i system operacyjny, gdy będzie dostępna aktualizacja. Utrzymanie starszej wersji zawsze wiąże się z wieloma czynnikami ryzyka.

10 SELF XSS Scam

Self XSS jest również znany jako self Cross Site Scripting. XSS to w zasadzie luka w zabezpieczeniach sieciowych, która umożliwia hakerom wprowadzanie skryptów do stron internetowych używanych przez innych użytkowników. Czym zatem jest self XSS? Self XSS to rodzaj ataku socjotechnicznego, w którym ofiara przypadkowo wykonuje skrypt, wykorzystując go w ten sposób do hakera.

Jak działa SELF XSS scam?

w tej metodzie haker obiecuje Ci pomóc zhakować czyjeś konto na FB. Zamiast dać ci dostęp do cudzego konta, haker oszukuje cię, aby uruchomić złośliwy Javascript w konsoli przeglądarki, który daje hakerowi możliwość manipulowania Twoim kontem. Hakerzy używają tej techniki, aby dodać cię do grup, dodać znajomych do grupy, opublikować na ścianie, dodać znajomych w komentarzach itp.

jak można się przed sobą uchronić?

Self XSS to coś, co pozwalasz hakerom włamać się do Twojego konta. Więc nigdy i nigdy nie kopiuj & wklej kod podany przez kogoś w przeglądarce, w przeciwnym razie zostaniesz zhakowany na swoje konto na Facebooku.

11 konie trojańskie

koń trojański jest złośliwym programem, który jest używany do szpiegowania i kontroli komputera przez wprowadzających w błąd użytkowników jego prawdziwych intencji. Malware Trojan może być również nazywany jako zdalny Keylogger, ponieważ rejestruje naciśnięcia klawiszy wszystkich aplikacji naszego komputera i wysyła go do hakera w Internecie.

Jak działają konie trojańskie?

oprogramowanie, które uważasz za legalne, może być trojanem. Plik PDF, którego nie podejrzewasz, może zawierać trojana. Plik multimedialny AVI podany przez kogoś może być trojanem. Koń trojański działa w tle, zbiera informacje i wysyła je do hakera. Koń trojański może być wysyłany w dowolnej formie za pośrednictwem dowolnego medium, takiego jak pen drive, iPod, strona internetowa lub e-mail. W naszym temacie Trojan zapisuje hasło FB, które wpisałeś w przeglądarce i wysyła je do hakera za pomocą Internetu.

jak można uchronić się przed trojanem?

- nie

- instaluj programy z nieznanych źródeł online

- odtwarzaj pliki multimedialne otrzymane z nieznanego źródła

- otwórz wszelkiego rodzaju pliki pobrane z niezaufanych źródeł

- włóż Pendrive od podejrzanych osób.

- masz zainstalowane zaktualizowane oprogramowanie antywirusowe na swoim komputerze.

Aktualizowanie oprogramowania antywirusowego nie gwarantuje bezpieczeństwa przed hakowaniem. Zasadniczo Oprogramowanie Antywirusowe to zbiór wykrytych złośliwych programów i wirusów. Jego zadaniem jest porównanie KAŻDEGO pliku z bazą wirusów. Istnieje wiele programów, które umożliwiają nam tworzenie niewykrywalnych trojanów. Ale jest mało prawdopodobne, aby celować w zwykłego człowieka z niewykrywalnym Trojanware. Tak więc aktualizowanie programu antywirusowego jest w dużym stopniu ochronne. Nie zapomnij zaktualizować oprogramowania antywirusowego po udostępnieniu aktualizacji.

12 FB Zero Day

Zero Day to luka w zabezpieczeniach, która nie jest znana danemu dostawcy oprogramowania. W naszym kontekście nieodkryte luki w zabezpieczeniach Facebooka nazywane są FB Zero Day.

Jak działa Zero Day hacking?

luki w zabezpieczeniach FB Zero Day są bardzo rzadkie, ponieważ Facebook ma program bug bounty, w którym badacze bezpieczeństwa na całym świecie uczestniczą i zgłaszają luki w zabezpieczeniach zero-day. Zero-day to w zasadzie luka w zabezpieczeniach, która nie jest znana producentowi oprogramowania.

istnieją dwa typy ludzi, którzy znajdują luki w zabezpieczeniach Zero Day. Pierwszy przypadek to badacze bezpieczeństwa i łowcy błędów, którzy dokonują odpowiedzialnego ujawnienia informacji o podatności dostawcy oprogramowania; FB w naszym kontekście. Kolejna sprawa spada na złą stronę. Hakerzy Blackhat, którzy znajdą luki w zabezpieczeniach Zero Day, nie ujawniają ich Facebookowi i użyją ich dla osobistej korzyści z hakowania. Przeczytaj kilka luk wykrytych w programie Bug bounty podanym poniżej.Facebook Facebooka

jak można zapobiec sobie od Zero-day znaleziono przez hakera?

nie musisz obawiać się luki Zero Day wpływającej na FB. Jak powiedziałem wcześniej, luki w zabezpieczeniach zero-day są bardzo rzadkie. W większości przypadków hakerzy zero-day atakują tylko wpływowych ludzi i celebrytów. Rzadko celuje się w zwykłego człowieka, używając luki zero-day.

wszystkie techniki w skrócie :

- Phishing

- Inżynieria społeczna

- chwytanie za zwykłe hasło

- Key Logger

- haker rozszerzenia przeglądarki

- haker złośliwych aplikacji

- oprogramowanie hakerskie konta na Facebooku

- złośliwa aplikacja mobilna

- luki w przeglądarce

- SELF XSS

- konie trojańskie

- Facebook Zero Day