Bruk sterke passord

Sterke passord på alle kontoer med Tilgang Til Eksternt Skrivebord bør betraktes som et nødvendig trinn før Du aktiverer Eksternt Skrivebord. Se campus passord kompleksitet retningslinjer for tips.

Bruk tofaktorautentisering

Avdelinger bør vurdere å bruke en tofaktorautentisering. Dette emnet er utenfor omfanget av denne artikkelen, MEN RD Gateways kan konfigureres til å integreres Med Campus forekomst AV DUO. Andre ikke støttes av campus alternativer tilgjengelig ville være en enkel mekanisme for å kontrollere autentisering via to-faktor sertifikat basert smartkort. Denne tilnærmingen benytter Remote Desktop host selv, i forbindelse Med YubiKey OG RSA som eksempler.

Oppdater programvaren

en fordel ved Å bruke Eksternt Skrivebord i stedet for 3. parts eksterne administrasjonsverktøy er at komponentene oppdateres automatisk med de nyeste sikkerhetsreparasjonene i Standard microsoft-oppdateringssyklus. Kontroller at du kjører de nyeste versjonene av både klient-og serverprogramvaren ved å aktivere og overvåke automatiske Microsoft-Oppdateringer. Hvis Du bruker Eksterne Skrivebordsklienter på andre plattformer, må du sørge for at de fortsatt støttes, og at du har de nyeste versjonene. Eldre versjoner støtter kanskje ikke høy kryptering og kan ha andre sikkerhetsfeil.

Begrens tilgang ved hjelp av brannmurer

Bruk brannmurer (både programvare og maskinvare der det er tilgjengelig) til å begrense tilgangen til lytteporter for eksternt skrivebord (standard ER TCP 3389). Ved hjelp AV EN RDP Gateway er sterkt anbefalt for å begrense RDP tilgang til stasjonære og servere(se diskusjon nedenfor). Som et alternativ til å støtte off-campus-tilkobling, kan du bruke campus VPN-programvaren til å få en campus IP-adresse og legge til campus VPN – nettverksadresseutvalget I RDP – brannmurens unntaksregel. Besøk vår SIDE for mer informasjon om campus VPN-tjenesten.

Aktiver Godkjenning På Nettverksnivå

Windows 10, Windows Server 2012 R2/2016 / 2019 gir OGSÅ Godkjenning På Nettverksnivå (Nla) som standard. Det er best å la DETTE på plass, SOM NLA gir et ekstra nivå av autentisering før en tilkobling er etablert. Du bør bare konfigurere Eksterne Skrivebordsservere for å tillate tilkoblinger uten NLA hvis Du bruker eksterne Skrivebordsklienter på andre plattformer som ikke støtter DET.

-

NLA skal være aktivert som standard påwindows 10, Windows Server 2012 R2/2016/2019.

-

For å sjekke At Du kan se På Gruppepolicyinnstilling Krever brukergodkjenning for eksterne tilkoblinger ved Hjelp Av Nettverksnivågodkjenning funnet på Datamaskin \ Policyer\Windows Components \ Remote Desktop Services\Remote Desktop Session Host \ Security. Denne Gruppepolicyinnstillingen må være aktivert på serveren som kjører Vertsrollen For Eksternt Skrivebord.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Begrens brukere som kan logge På Med Eksternt Skrivebord

Som standard kan Alle Administratorer logge På Eksternt Skrivebord. Hvis du har Flere Administratorkontoer på datamaskinen, bør du begrense ekstern tilgang bare til de kontoene som trenger det. Hvis Eksternt Skrivebord ikke brukes til systemadministrasjon, fjern all administrativ tilgang via RDP, og tillat bare brukerkontoer som krever RDP-tjeneste. For Avdelinger som administrerer mange maskiner eksternt, fjern den lokale Administratorkontoen fra RDP access på og legg til en teknisk gruppe i stedet.

-

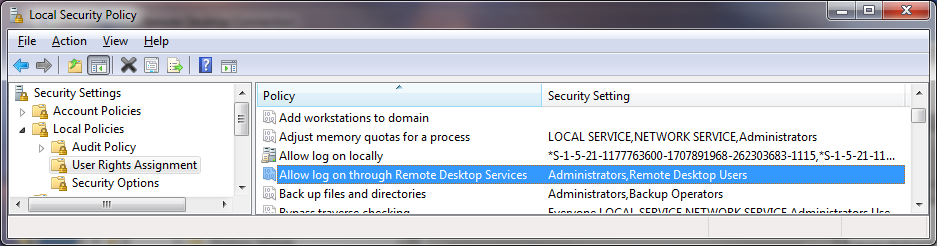

Klikk Start — >Programmer — > Administrative Verktøy — > Lokal Sikkerhetspolicy

-

under Lokale Policyer – >Tilordning Av Brukerrettigheter, går du til » Tillat pålogging via Terminal Services.»Eller» Tillat pålogging Via Remote Desktop Services»

-

Fjern Administratorer-gruppen og la Gruppen Brukere Av Eksternt Skrivebord.

-

Bruk Systemkontrollpanelet til å legge til brukere I Gruppen Brukere Av Eksternt Skrivebord.

et TYPISK MS-operativsystem vil ha følgende innstilling som standard som vist I Den Lokale Sikkerhetspolicyen:

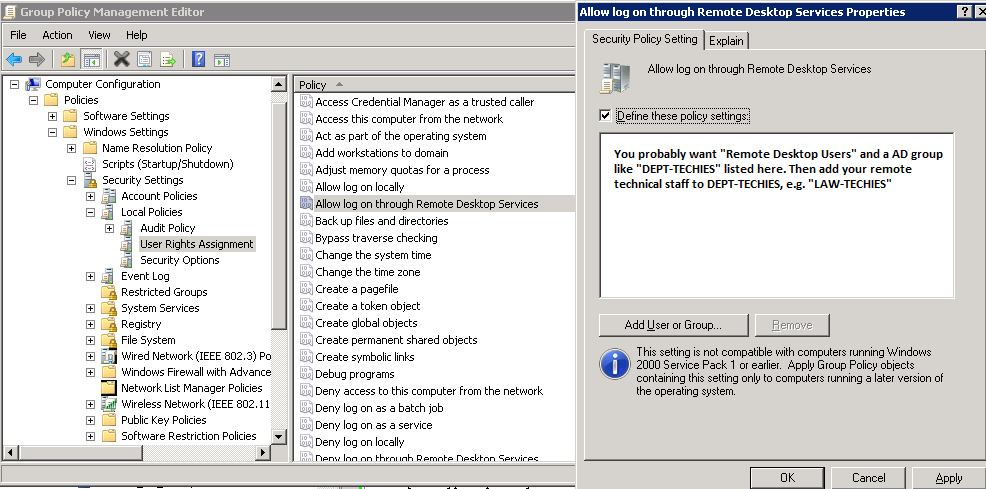

problemet er at «Administratorer» er her som standard, og din» Lokale Admin » – konto er i administratorer. Selv om en passordkonvensjon for å unngå identiske lokale administratorpassord på den lokale maskinen og tett kontrollerende tilgang til disse passordene eller konvensjonene anbefales, bruker en lokal administratorkonto for å jobbe på en maskin eksternt ikke riktig logge og identifisere brukeren ved hjelp av systemet. Det er best å overstyre den lokale sikkerhetspolicyen med En Gruppepolicyinnstilling.

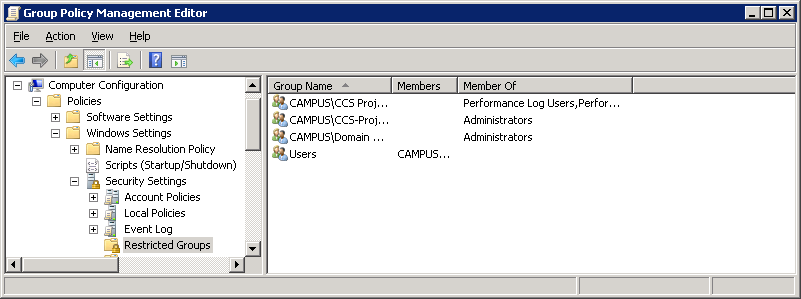

for å kontrollere tilgangen til systemene, enda mer, er det også nyttig å bruke «Begrensede Grupper» Via Gruppepolicy.

hvis du bruker en «Begrenset Gruppe» – innstilling for å plassere gruppen din, for eksempel «CAMPUS\LAW-TECHIES» i «Administratorer» Og «Remote Desktop Users», vil techies fortsatt ha administrativ tilgang eksternt, men ved å bruke trinnene ovenfor har du fjernet den problematiske «lokale administratorkontoen» som HAR RDP-tilgang. Fremover, når nye maskiner legges til I OU under GPO, vil innstillingene dine være riktige.

Angi en konto lockout politikk

ved å sette datamaskinen til å låse en konto for et visst antall feil gjetninger, vil du bidra til å hindre hackere fra å bruke automatiserte passord gjette verktøy fra å få tilgang til systemet ditt(dette er kjent som en «brute-force» angrep). Slik angir du en policy for låsing av konto:

- Gå Til Start–> Programmer — > Administrative Verktøy — > Lokal Sikkerhetspolicy

- angi verdier For alle tre alternativene Under Kontopolicyer–> Kontolåseringspolicyer. Tre ugyldige forsøk med 3-minutters lockout varighet er rimelige valg.