リモートデスクトップにアクセスできるアカウントに強力なパスワード

強力なパスワードを使用するには、リモートデスクトップを有効にする前に必要な手順を考慮する必要があります。 ヒントについては、campus password complexity guidelinesを参照してください。

二要素認証の使用

部門は二要素認証のアプローチの使用を検討する必要があります。 このトピックはこの記事の範囲を超えていますが、RDゲートウェイはDUOのCampusインスタンスと統合するように構成できます。 利用可能なキャンパスのオプションによってサポートされていない他のは、二要素証明書ベースのスマートカードを介して認証を制御するための簡単な このアプローチは、例としてYubikeyとRSAと組み合わせて、リモートデスクトップホスト自体を利用します。

ソフトウェアの更新

サードパーティのリモート管理ツールではなくリモートデスクトップを使用する利点の一つは、コンポーネントが標準のMicrosoftパッチサイク Microsoftの自動更新を有効にして監査することで、クライアントソフトウェアとサーバーソフトウェアの両方の最新バージョンを実行していることを確認し 他のプラットフォームでリモートデスクトップクライアントを使用している場合は、それらがまだサポートされており、最新のバージ 古いバージョンは高い暗号化をサポートしていない可能性があり、他のセキュリティ上の欠陥がある可能性があります。

ファイアウォールを使用したアクセスの制限

ファイアウォール(使用可能な場合はソフトウェアとハードウェアの両方)を使用して、リモートデスクトップリス デスクトップやサーバーへのRDPアクセスを制限するには、RDPゲートウェイを使用することを強くお勧めします(以下の説明を参照)。 キャンパス外接続をサポートする代わりに、campus VPNソフトウェアを使用してcampus IPアドレスを取得し、campus VPNネットワークアドレスプールをrdpファイアウォール例外ルールに追加することができます。 キャンパスVPNサービスの詳細については、私たちのページをご覧ください。

ネットワークレベル認証を有効にする

Windows10、Windows Server2012R2/2016/2019では、デフォルトでネットワークレベル認証(NLA)も提供されます。 NLAは接続が確立される前に追加レベルの認証を提供するため、これをそのままにしておくことをお勧めします。 NLAをサポートしていない他のプラットフォームでリモートデスクトップクライアントを使用している場合は、Nlaなしで接続を許可するようにリモートデ

-

NLAはデフォルトで有効にする必要がありますWindows10、Windows Server2012R2/2016/2019。

-

確認するには、Computer\Policies\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Securityにあるネットワークレベルの認証を使用して、リモート接続のグループポリシー設定にユーザー認証が必要です。 このグループポリシー設定は、リモートデスクトップセッションホストの役割を実行しているサーバーで有効にする必要があります。

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

リモートデスクトップを使用してログインできるユーザーを制限する

既定では、すべての管理者がリモートデスクトップにログインできます。 コンピュータに複数の管理者アカウントがある場合は、リモートアクセスを必要とするアカウントにのみ制限する必要があります。 Remote Desktopがシステム管理に使用されていない場合は、RDPを介したすべての管理アクセスを削除し、RDPサービスを必要とするユーザーアカウントのみを許可し 多くのマシンを管理する部門では、RDPアクセスatからローカル管理者アカウントをリモートで削除し、代わりに技術グループを追加します。

-

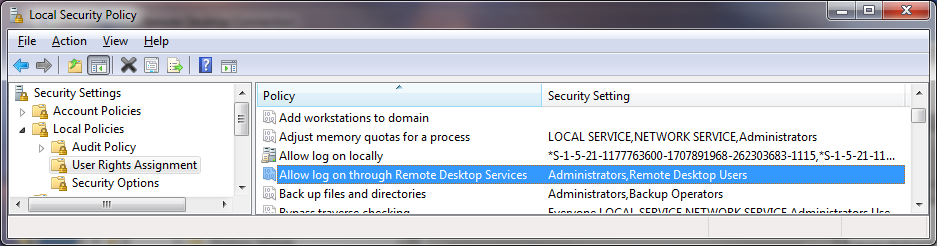

スタートをクリックします–>プログラム–>管理ツール–>ローカルセキュリティポリシー

-

ローカルポリシー–>ユーザー権利の割り当てで、”ターミナルサービスを介したログオンを許可する”に移動します。”または”リモートデスクトップサービスを介したログオ”

-

Administratorsグループを削除し、Remote Desktop Usersグループのままにします。

-

システムコントロールパネルを使用して、リモートデスクトップユーザーグループにユーザを追加します。

一般的なMSオペレーティングシステムでは、ローカルセキュリティポリシーに示されているように、既定では次の設定があります:

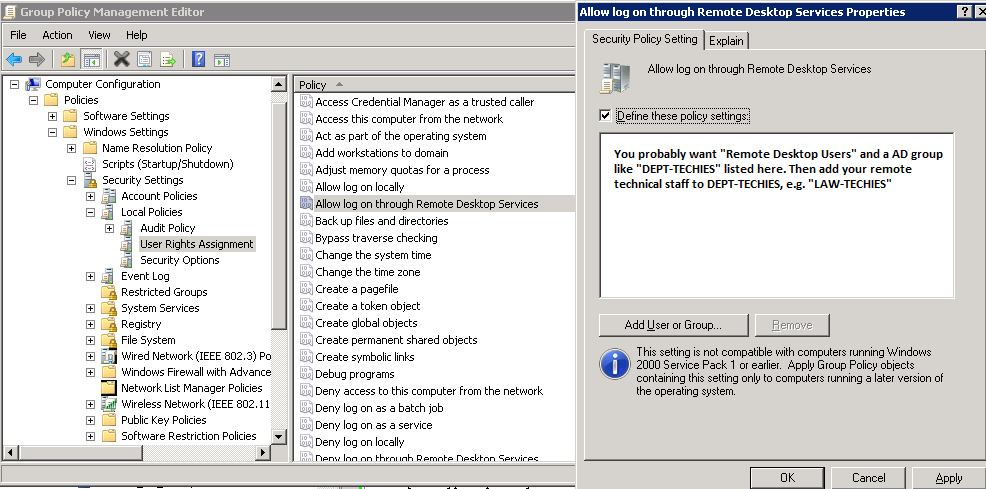

問題は、「管理者」がデフォルトでここにあり、「ローカル管理者」アカウントが管理者にあることです。 ローカルマシン上で同一のローカル管理者パスワードを回避し、これらのパスワードまたは規則へのアクセスを厳密に制御するためのパスワード規則が推奨されていますが、ローカル管理者アカウントを使用してマシンをリモートで操作しても、システムを使用しているユーザーを適切にログに記録して識別することはできません。 ローカルセキュリティポリシーは、グループポリシー設定で上書きすることをお勧めします。

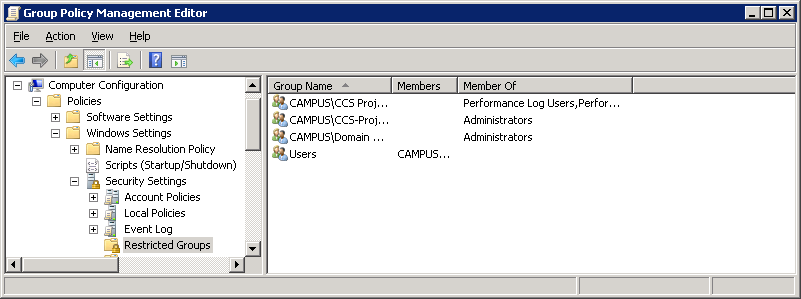

システムへのアクセスを制御するには、グループポリシーを介して”制限されたグループ”を使用することも便利です。

“制限されたグループ”設定を使用してグループを配置する場合、たとえば”CAMPUS\LAW-TECHIES”を”Administrators”および”Remote Desktop Users”に設定すると、技術者はリモートで管理アクセス権を持ちますが、上記の手順を使用すると、rdpアクセス権を持つ問題のある”local administrator account”が削除されました。 今後、GPOの下のOUに新しいマシンが追加されるたびに、設定は正しいものになります。

アカウントロックアウトポリシーを設定する

設定された数の誤った推測でアカウントをロックするようにコンピュータを設定することにより、ハッカーが自動パスワード推測ツールを使用してシステムにアクセスするのを防ぐのに役立ちます(これは”ブルートフォース”攻撃と呼ばれます)。 アカウントのロックアウトポリシーを設定するには:

- スタートに移動–>プログラム–>管理ツール–>ローカルセキュリティポリシー

- アカウントポリシー–>アカウントロックアウトポリシーの下で、三つのオプ 3分間のロックアウト期間を持つ三つの無効な試みは、合理的な選択肢です。