Che cos’è un certificato digitale?

Un certificato digitale, noto anche come certificato di chiave pubblica, viene utilizzato per collegare crittograficamente la proprietà di una chiave pubblica con l’entità che la possiede. I certificati digitali sono per la condivisione di chiavi pubbliche da utilizzare per la crittografia e l’autenticazione.

I certificati digitali includono la chiave pubblica in fase di certificazione, informazioni identificative sull’entità proprietaria della chiave pubblica, metadati relativi al certificato digitale e una firma digitale della chiave pubblica creata dall’emittente del certificato.

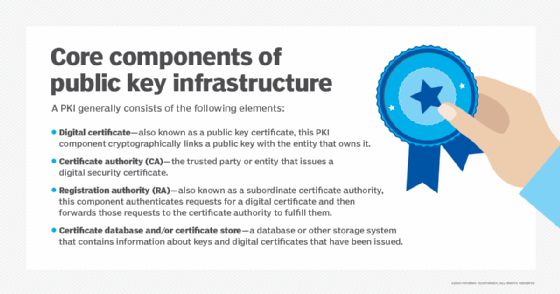

La distribuzione, l’autenticazione e la revoca dei certificati digitali sono le funzioni primarie della Public key infrastructure (PKI), il sistema che distribuisce e autentica le chiavi pubbliche.

La crittografia a chiave pubblica dipende da coppie di chiavi: una chiave privata che deve essere detenuta dal proprietario e utilizzata per la firma e la decrittografia e una chiave pubblica che può essere utilizzata per crittografare i dati inviati al proprietario della chiave pubblica o autenticare i dati firmati dal titolare del certificato. Il certificato digitale consente alle entità di condividere la propria chiave pubblica in modo che possa essere autenticata.

I certificati digitali sono utilizzati nelle funzioni di crittografia a chiave pubblica più comunemente per l’inizializzazione delle connessioni Secure Sockets Layer (SSL) tra browser Web e server Web. I certificati digitali vengono utilizzati anche per la condivisione di chiavi utilizzate per la crittografia a chiave pubblica e l’autenticazione delle firme digitali.

Tutti i principali browser Web e server Web utilizzano certificati digitali per garantire che gli attori non autorizzati non abbiano modificato i contenuti pubblicati e per condividere le chiavi per la crittografia e la decrittografia dei contenuti Web. I certificati digitali sono utilizzati anche in altri contesti, online e offline, per fornire sicurezza crittografica e privacy dei dati.

I certificati digitali supportati da ambienti operativi mobili, laptop, tablet, dispositivi IoT (Internet of Things) e applicazioni di rete e software aiutano a proteggere siti Web, reti wireless e reti private virtuali.

Come vengono utilizzati i certificati digitali?

I certificati digitali vengono utilizzati nei seguenti modi:

- Le carte di credito e debito utilizzano certificati digitali integrati con chip che si connettono con commercianti e banche per garantire che le transazioni eseguite siano sicure e autentiche.

- Le società di pagamento digitale utilizzano certificati digitali per autenticare le loro casse automatiche, i chioschi e le attrezzature per i punti vendita sul campo con un server centrale nel loro data center.

- I siti Web utilizzano certificati digitali per la convalida del dominio per mostrare che sono affidabili e autentici.

- I certificati digitali vengono utilizzati nelle e-mail sicure per identificare un utente a un altro e possono essere utilizzati anche per la firma elettronica dei documenti. Il mittente firma digitalmente l’e-mail e il destinatario verifica la firma.

- I produttori di hardware per computer incorporano certificati digitali nei modem via cavo per aiutare a prevenire il furto del servizio a banda larga attraverso la clonazione dei dispositivi.

Man mano che le minacce informatiche aumentano, sempre più aziende stanno considerando di allegare certificati digitali a tutti i dispositivi IoT che operano all’edge e all’interno delle loro aziende. Gli obiettivi sono prevenire le minacce informatiche e proteggere la proprietà intellettuale.

Chi può rilasciare un certificato digitale?

Un’entità può creare il proprio PKI ed emettere i propri certificati digitali, creando un certificato autofirmato. Questo approccio potrebbe essere ragionevole quando un’organizzazione mantiene il proprio PKI per emettere certificati per il proprio uso interno. Ma le autorità di certificazione (CAS) – considerate terze parti attendibili nel contesto di un PKI-emettono la maggior parte dei certificati digitali. L’utilizzo di una terza parte attendibile per l’emissione di certificati digitali consente alle persone di estendere la loro fiducia nella CA ai certificati digitali che emette.

Certificati digitali vs. firme digitali

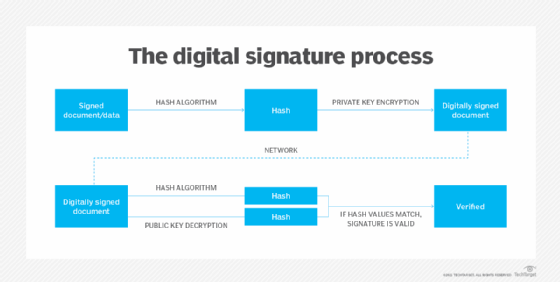

Crittografia a chiave pubblica supporta diverse funzioni, tra cui crittografia e autenticazione, e consente una firma digitale. Le firme digitali vengono generate utilizzando algoritmi per la firma dei dati in modo che un destinatario possa confermare in modo inconfutabile che i dati sono stati firmati da un particolare titolare di chiave pubblica.

Le firme digitali vengono generate eseguendo l’hash dei dati da firmare con un hash crittografico unidirezionale; il risultato viene quindi crittografato con la chiave privata del firmatario. La firma digitale incorpora questo hash crittografato, che può essere autenticato o verificato solo utilizzando la chiave pubblica del mittente per decifrare la firma digitale e quindi eseguendo lo stesso algoritmo di hash unidirezionale sul contenuto firmato. I due hash vengono quindi confrontati. Se corrispondono, dimostra che i dati sono rimasti invariati rispetto a quando sono stati firmati e che il mittente è il proprietario della coppia di chiavi pubbliche utilizzata per firmarlo.

Una firma digitale può dipendere dalla distribuzione di una chiave pubblica sotto forma di certificato digitale, ma non è obbligatorio che la chiave pubblica sia trasmessa in tale forma. Tuttavia, i certificati digitali sono firmati digitalmente e non devono essere considerati attendibili a meno che la firma non possa essere verificata.

Quali sono i diversi tipi di certificati digitali?

I server Web e i browser Web utilizzano tre tipi di certificati digitali per l’autenticazione su Internet. Questi certificati digitali vengono utilizzati per collegare un server Web per un dominio all’individuo o all’organizzazione proprietaria del dominio. Di solito vengono definiti certificati SSL anche se il protocollo di sicurezza del livello di trasporto ha sostituito SSL. I tre tipi sono i seguenti:

- I certificati SSL convalidati dal dominio (DV) offrono la minima garanzia sul titolare del certificato. I candidati per i certificati SSL DV devono solo dimostrare di avere il diritto di utilizzare il nome di dominio. Sebbene questi certificati possano garantire che il titolare del certificato stia inviando e ricevendo dati, non forniscono alcuna garanzia su chi sia tale entità.

- I certificati SSL convalidati dall’organizzazione (OV) forniscono ulteriori garanzie sul titolare del certificato. Essi confermano che il richiedente ha il diritto di utilizzare il dominio. I candidati al certificato SSL OV subiscono anche un’ulteriore conferma della loro proprietà del dominio.

- I certificati SSL Extended Validation (EV) vengono rilasciati solo dopo che il richiedente dimostra la propria identità in modo soddisfacente per la CA. Il processo di verifica verifica l’esistenza dell’entità che richiede il certificato, garantisce che l’identità corrisponda ai record ufficiali ed è autorizzata a utilizzare il dominio e conferma che il proprietario del dominio ha autorizzato l’emissione del certificato.

I metodi e i criteri esatti seguiti da CAs per fornire questi tipi di certificati SSL per i domini Web si stanno evolvendo man mano che l’industria CA si adatta alle nuove condizioni e applicazioni.

Esistono anche altri tipi di certificati digitali utilizzati per scopi diversi:

- I certificati di firma del codice possono essere rilasciati a organizzazioni o individui che pubblicano software. Questi certificati vengono utilizzati per condividere chiavi pubbliche che firmano il codice software, incluse patch e aggiornamenti software. I certificati di firma del codice certificano l’autenticità del codice firmato.

- I certificati client, chiamati anche ID digitale, vengono rilasciati agli individui per associare la loro identità alla chiave pubblica nel certificato. Gli individui possono utilizzare questi certificati per firmare digitalmente messaggi o altri dati. Possono anche utilizzare le loro chiavi private per crittografare i dati che i destinatari possono decifrare utilizzando la chiave pubblica nel certificato client.

Vantaggi del certificato digitale

I certificati digitali offrono i seguenti vantaggi:

- Privacy. Quando si crittografano le comunicazioni, i certificati digitali proteggono i dati sensibili e impediscono che le informazioni vengano visualizzate da coloro che non sono autorizzati a visualizzarle. Questa tecnologia protegge le aziende e gli individui con grandi troves di dati sensibili.

- Facilità d’uso. Il processo di certificazione digitale è in gran parte automatizzato.

- Economicità. Rispetto ad altre forme di crittografia e certificazione, i certificati digitali sono più economici. La maggior parte dei certificati digitali costano meno di $100 all’anno.

- Flessibilità. I certificati digitali non devono essere acquistati da una CA. Per le organizzazioni interessate a creare e mantenere il proprio pool interno di certificati digitali, è possibile un approccio fai-da-te alla creazione di certificati digitali.

Limitazioni del certificato digitale

Alcune limitazioni dei certificati digitali includono quanto segue:

- Sicurezza. Come qualsiasi altro deterrente di sicurezza, i certificati digitali possono essere violati. Il modo più logico per un hack di massa è se la CA digitale emittente viene violato. Ciò offre ai cattivi attori una rampa per penetrare nel repository dei certificati digitali che l’autorità ospita.

- Prestazioni lente. Ci vuole tempo per autenticare i certificati digitali e per crittografare e decifrare. Il tempo di attesa può essere frustrante.

- Integrazione. I certificati digitali non sono tecnologia autonoma. Per essere efficaci, devono essere adeguatamente integrati con sistemi, dati, applicazioni, reti e hardware. Questo non è un compito da poco.

- Gestione. Maggiore è il numero di certificati digitali utilizzati da un’azienda, maggiore è la necessità di gestirli e di tenere traccia di quelli in scadenza e da rinnovare. Terze parti possono fornire questi servizi, o le aziende possono scegliere di fare il lavoro se stessi. Ma può essere costoso.

Scopri come gli attacchi di temporizzazione possono essere utilizzati per decifrare le chiavi di crittografia.