käytä vahvoja salasanoja

vahvoja salasanoja kaikilla tileillä, joilla on pääsy Etätyöpöytään, olisi pidettävä vaadittuna toimenpiteenä ennen etätyöpöydän käyttöönottoa. Katso vinkit kampuksen salasanan monimutkaisuuden ohjeista.

Käytä kaksivaiheista todennusta

osastojen tulisi harkita kaksivaiheisen todennuksen käyttöä. Tämä aihe on soveltamisalan ulkopuolella tämän artikkelin, mutta RD yhdyskäytävät voidaan määrittää integroida kampus esimerkiksi DUO. Muut käytettävissä olevat kampusvaihtoehdot, joita ei tueta, olisivat yksinkertainen mekanismi, jolla autentikointia voidaan valvoa kaksivaiheisen varmennepohjaisen älykortin avulla. Tämä lähestymistapa hyödyntää itse Etätyöpöytäpalvelinta yhdessä yubikeyn ja RSA: n kanssa esimerkkeinä.

Päivitä ohjelmistosi

yksi etätyöpöydän käytön etu 3rd party remote admin-työkalujen sijaan on se, että komponentit päivittyvät automaattisesti uusimmilla tietoturvakorjauksilla tavallisessa Microsoft patch-syklissä. Varmista, että käytät sekä asiakas-että palvelinohjelmiston uusimpia versioita ottamalla käyttöön ja tarkastamalla automaattiset Microsoftin päivitykset. Jos käytät Etätyöpöytäohjelmia muilla alustoilla, varmista, että niitä tuetaan edelleen ja että sinulla on uusimmat versiot. Vanhemmat versiot eivät välttämättä tue korkeaa salausta ja niissä voi olla muita tietoturva-aukkoja.

rajoita pääsyä palomuureilla

käytä palomuureja (sekä ohjelmistoja että laitteistoja, jos saatavilla) rajoittaaksesi pääsyä etätyöpöytien kuunteluportteihin (oletusarvo on TCP 3389). RDP-yhdyskäytävän käyttäminen on erittäin suositeltavaa työpöytien ja palvelimien RDP-käytön rajoittamiseksi (KS.alla oleva keskustelu). Vaihtoehtona tukea off-campus connectivity, voit käyttää campus VPN-ohjelmisto saada kampuksen IP-osoite ja lisätä campus VPN-verkon osoitepoolin RDP palomuuri poikkeus sääntö. Vieraile sivulla lisätietoja kampuksen VPN-palvelu.

ota verkkotason todennus käyttöön

Windows 10, Windows Server 2012 R2/2016/2019 tarjoaa oletuksena myös verkkotason todennuksen (NLA). Tämä kannattaa jättää paikoilleen, sillä NLA tarjoaa lisätason tunnistautumiseen ennen yhteyden muodostamista. Sinun tulisi määrittää Etätyöpöytäpalvelimet sallimaan yhteydet ilman NLA: ta vain, jos käytät Etätyöpöytäohjelmia muilla alustoilla, jotka eivät tue sitä.

-

NLA: n pitäisi olla oletusarvoisesti käytössä onWindows 10, Windows Server 2012 R2/2016/2019.

-

tarkistaaksesi voit tarkastella ryhmäkäytäntöasetusta, vaadi käyttäjän todennus etäyhteyksille käyttämällä verkkotason todennusta, joka löytyy kohdasta tietokone\käytännöt\Windows Components \ Remote Desktop Services\Remote Desktop Session Host\Security. Tämän ryhmäkäytäntöasetuksen on oltava käytössä palvelimessa, jossa käytetään etätyöpöytäistunnon Isäntäroolia.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Rajoita käyttäjiä, jotka voivat kirjautua sisään etätyöpöydällä

oletuksena, kaikki järjestelmänvalvojat voivat kirjautua Etätyöpöydälle. Jos tietokoneellasi on useita järjestelmänvalvojan tilejä, etäkäyttö tulisi rajoittaa vain niille tileille, jotka sitä tarvitsevat. Jos Etätyöpöytää ei käytetä järjestelmän hallintaan, poista kaikki hallintayhteydet RDP: n kautta ja salli vain RDP-palvelua vaativat käyttäjätilit. Osastot, jotka hallinnoivat monia koneita etänä, poistavat paikallisen järjestelmänvalvojan tilin RDP-käyttöoikeudesta ja lisäävät sen sijaan teknisen ryhmän.

-

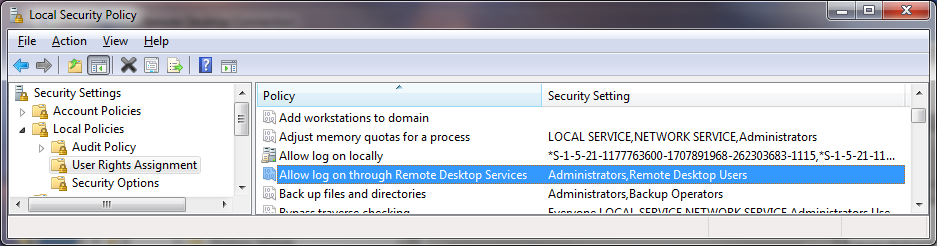

Valitse Käynnistä — > ohjelmat — > hallintatyökalut — >paikallinen suojauskäytäntö

-

paikallisten käytäntöjen–>käyttöoikeuksien määritys, siirry kohtaan ” salli kirjautuminen Terminaalipalvelujen kautta.”Tai” Salli kirjautuminen Etätyöpöytäpalvelujen kautta”

-

Poista järjestelmänvalvojat-ryhmä ja jätä Etätyöpöytäkäyttäjät-ryhmä.

-

järjestelmän ohjauspaneelin avulla voit lisätä käyttäjiä etätyöpöydän käyttäjät-ryhmään.

tyypillisessä MS-käyttöjärjestelmässä on oletuksena seuraava asetus, joka näkyy paikallisessa Suojauskäytännössä:

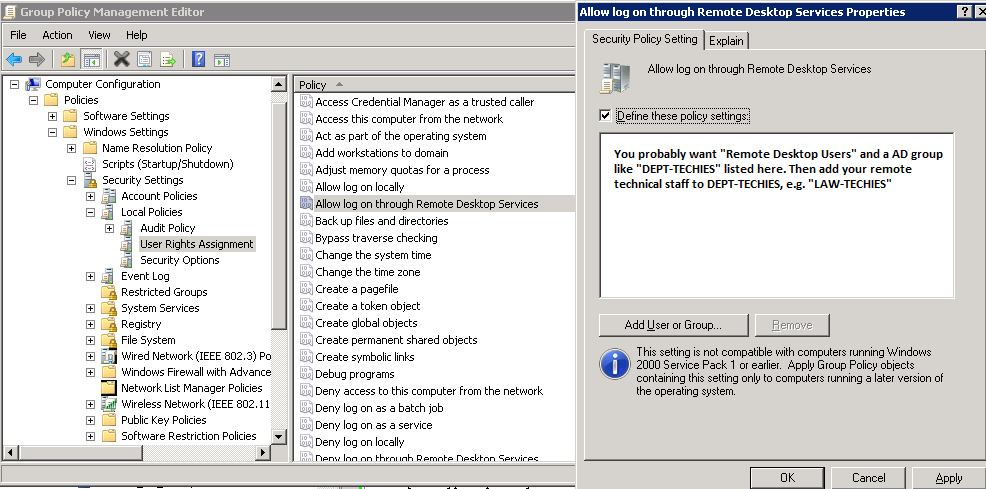

ongelmana on, että” järjestelmänvalvojat ”on oletusarvoisesti täällä, ja” paikallinen järjestelmänvalvoja ” – tilisi on järjestelmänvalvojilla. Vaikka salasanakäytäntö, jolla vältetään samat paikalliset järjestelmänvalvojan salasanat paikallisella koneella ja valvotaan tiukasti pääsyä näihin salasanoihin tai käytäntöihin, paikallisen järjestelmänvalvojan tilin käyttäminen koneen etätyönä ei kirjaudu ja tunnista järjestelmää käyttävää käyttäjää oikein. On parasta ohittaa paikallinen turvallisuuspolitiikka Ryhmäkäytäntöasetuksella.

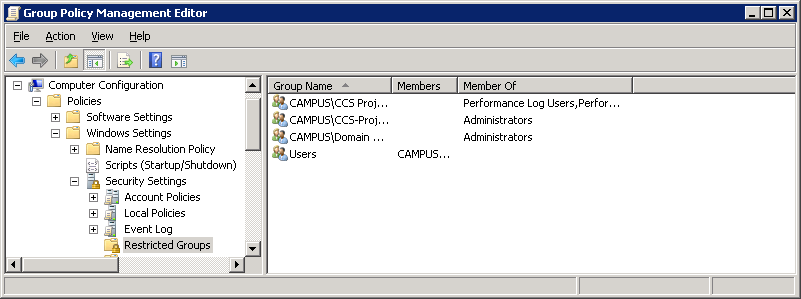

voit valvoa pääsyä järjestelmiin vielä enemmän käyttämällä” rajoitettuja ryhmiä ” ryhmäkäytännön kautta on myös hyödyllistä.

jos käytät” rajoitettu ryhmä ”-asetusta ryhmäsi sijoittamiseen, esim.” CAMPUS\LAW-TECHIES ”- asetusta” järjestelmänvalvojat ”- ja” Etätyöpöytäkäyttäjät ”- asetuksiin, techies-käyttäjilläsi on edelleen hallintaoikeus etänä, mutta käyttämällä yllä olevia ohjeita olet poistanut ongelmallisen” paikallisen järjestelmänvalvojan tilin”, jolla on RDP-käyttöoikeus. Jatkossa, aina kun uusia koneita lisätään ou alla GPO, asetukset ovat oikein.

Aseta tilin lukituskäytäntö

asettamalla tietokoneesi lukitsemaan tilin tietyn määrän virheellisiä arvauksia varten, autat estämään hakkereita käyttämästä automaattisia salasanan arvaustyökaluja pääsemästä järjestelmääsi (tätä kutsutaan ”brute-force” – hyökkäykseksi). Tilin työsulkukäytännön määrittäminen:

- Siirry aloitukseen — > ohjelmat–> hallinnolliset Työkalut — > paikallinen Turvakäytäntö

- Tilikäytännöt–> tilin Työsulkukäytännöt, aseta arvot kaikille kolmelle vaihtoehdolle. Kolme virheellistä yritystä 3 minuutin työsulun kestoilla ovat kohtuullisia valintoja.