„Hack Facebook“ ist eines der meistgesuchten und heißesten Themen im Internet, wie Google Mail Hacker. Wir haben eine detaillierte Liste erstellt, wie Hacker in wenigen Minuten problemlos das Facebook-Konto einer Person hacken können und wie wir dies verhindern können.

Wenn Sie hier sind, um einen Weg zu finden, um ein gehacktes Konto wiederherzustellen, dann kann Ihnen unser Facebook-Wiederherstellungsartikel helfen!

Als FB White Hat Hacker bekomme ich häufig folgende Fragen von Leuten:

- Können Sie einen zuverlässigen Facebook-Hacker empfehlen? (Nachdem ich ihre Hacking-Anfrage abgelehnt habe 😛 )

- Gibt es ein Online-FB-Cracker-Tool?

- Wo bekomme ich FB Hacking Software?

- Gibt es einen kostenlosen Passwort-Finder?

- Wie kann ich leicht jemandes Facebook-Account hacken?

Nach meinem besten Wissen gibt es kein Hacking-Tool. Sie werden es nirgendwo finden können. Sie werden jedoch viele Websites finden, die behaupten, dass sie ein kostenloses Hack-Tool anbieten (entweder online oder offline), aber Sie können die Passwortdatei nicht herunterladen, ohne eine Umfrage auszufüllen. Selbst nachdem Sie einen mühsamen Prozess des Ausfüllens einer Umfrage durchlaufen haben, hätten Sie am Ende nichts bekommen. Diese Dinge werden nur mit der Absicht gepostet, Geld zu verdienen. Verschwenden Sie nicht Ihre kostbare Zeit bei der Suche nach einem solchen Hack-Tool.

Wenn Sie wissen möchten, wie Hacker das FB-Konto einer Person hacken können, lesen Sie bitte die unten aufgeführten Techniken. Die erfolgreichste Methode unter all diesen Techniken ist Phishing. Phishing ermöglicht es jemandem ohne oder mit geringen technischen Kenntnissen, das Passwort eines Kontos in nur wenigen Minuten zu hacken.

Einige der unten aufgeführten Techniken gelten nicht nur für FB, sondern auch für alle täglich genutzten Internet-Websites wie Google, Twitter, Yahoo usw.

Sie werden nicht anfällig für Hacking sein, wenn Sie verstehen, wie Hacking funktioniert

Dieser Artikel wurde mit dem Ziel geschrieben, Menschen darüber aufzuklären, wie Hacking funktioniert und wie sie es verhindern sollten. Bitte verwenden Sie diese Techniken nicht für böswillige Zwecke.

1 Phishing

Phishing ist die häufigste Technik zum Hacken von FB-Passwörtern. Für jemanden, der wenig technisches Wissen hat, ist es sehr einfach, eine Phishing-Seite zu erstellen. Deshalb ist Phishing so beliebt. Viele Menschen sind aufgrund ihres vertrauenswürdigen Layouts und Aussehens Opfer einer Phishing-Seite geworden.

Wie funktioniert Phishing?

In einfachen Worten, Phishing ist ein Prozess der Erstellung einer doppelten Kopie der Seite der renommierten Website mit der Absicht, das Passwort des Benutzers oder andere sensible Informationen wie Kreditkartendaten zu stehlen. In unserem Thema bedeutet dies, eine Seite zu erstellen, die perfekt wie eine FB-Anmeldeseite aussieht, jedoch unter einer anderen URL wie fakebook.com, oder faecbook.com , oder jede URL, die vorgibt, legitim zu sein. Wenn ein Benutzer auf einer solchen Seite landet, kann er / sie denken, dass dies die echte Facebook-Anmeldeseite ist, und ihn / sie bitten, seinen / ihren Benutzernamen und sein Passwort anzugeben. Also, die Leute, die Phishing-Seite nicht verdächtig finden, werden ihren Benutzernamen & Passwort eingeben. Die Passwortinformationen werden an den Hacker gesendet, der die Phishing-Seite erstellt hat. Gleichzeitig, Das Opfer wird auf die ursprüngliche FB-Seite umgeleitet.

Beispiel: John ist Programmierer. Er erstellt eine FB-Anmeldeseite mit einigen Skripten, mit denen er den Benutzernamen und das Passwort abrufen kann. John fügt diese gefälschte Anmeldeseite in https://www.facebouk.com/make-money-online-tricks ein. Peter ist ein Freund von John. John sendet eine Nachricht an Peter, „Hey Peter, ich habe einen kostenlosen Trick gefunden, um online Geld zu verdienen, Sie sollten auf jeden Fall einen Blick auf https://www.facebouk.com/make-money-online-tricks -free werfen“. Peter navigiert zum Link und sieht eine FB-Anmeldeseite. Wie immer gibt Peter seinen Benutzernamen und sein Passwort ein.

Der Hacking-Teil

Der Benutzername und das Passwort von Peter werden an John gesendet und Peter wird auf eine Seite mit Tipps zum Geldverdienen weitergeleitet https://www.facebouk.com/make-money-online-tricks -Tipps-kostenlos.HTML. Das ist alles; Peters Facebook-Account ist gehackt.

Bitte beachten Sie, dass Phishing von einer dritten Person über E-Mails durchgeführt wird. Hüten Sie sich also immer vor Phishing-E-Mails, da Sie sonst möglicherweise Ihr Facebook-Konto, Ihre Kreditkartendaten oder andere sensible Daten verlieren.

Wie können Sie sich vor Online-FB-Phishing schützen?

Hacker können Sie auf viele Arten erreichen; E-Mail, persönliche Nachrichten, FB-Nachrichten, Website-Anzeigen usw. Wenn Sie auf Links in diesen Nachrichten klicken, gelangen Sie zu einer FB-Anmeldeseite. Wann immer Sie eine FB-Anmeldeseite finden, sollten Sie nur eine Sache beachten, nämlich die URL. Weil niemand die Facebook-URL fälschen / verwenden kann, außer wenn es einige XSS-Zero-Day-Schwachstellen gibt, aber das ist sehr selten.

- Welche URL sehen Sie in der Adressleiste des Browsers?

- Ist das wirklich https://www.facebook.com/ (Schrägstrich ist sehr wichtig, da es das einzige Trennzeichen in Google Chrome ist, um Domain und Subdomain zu unterscheiden. Schauen Sie sich die folgenden Beispiele an, um den Unterschied zu erfahren)?

- Gibt es ein grünes sicheres Symbol (HTTPS) in der Adressleiste?

Wenn Sie diese Fragen berücksichtigen, sollten Sie das Hacken von Online-Phishing-Seiten verhindern. Siehe auch die folgenden Beispiele für Phishing-Seiten.

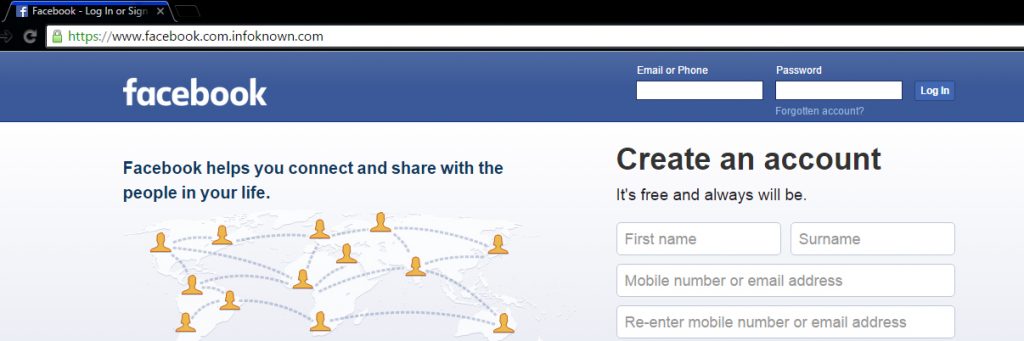

Einige super perfekte Phishing-Seiten

Die meisten Leute werden diese Seite nicht vermuten (Schnappschuss oben), da es ein https-Präfix mit einem grünen sicheren Symbol gibt und es auch keinen Fehler gibt www.facebook.com . Dies ist jedoch eine Phishing-Seite. Wie? Notieren Sie die URL korrekt. Es ist https://www.facebook.com.infoknown.com. Also, www.facebook.com ist eine Subdomain von infoknown.com . Google Chrome unterscheidet im Gegensatz zu Firefox nicht zwischen Subdomain und Domain.

Man kann SSL-Zertifikate (HTTPS) von vielen Online-Anbietern erhalten. Einige Anbieter geben SSL-Zertifikat kostenlos für 1 Jahr. Es ist keine große Sache für einen Anfänger, eine perfekte Phishing-Seite wie die oben angegebene zu erstellen. Also, hüte dich davor.

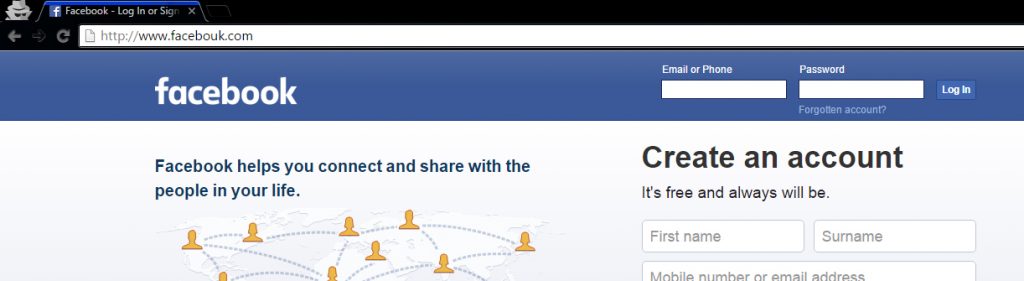

Dies ist eine normale FB-Phishing-Seite mit einigen Änderungen im Wort Facebook.

Lesen Sie auch, wie Sie mit Online-Jobs Geld verdienen können

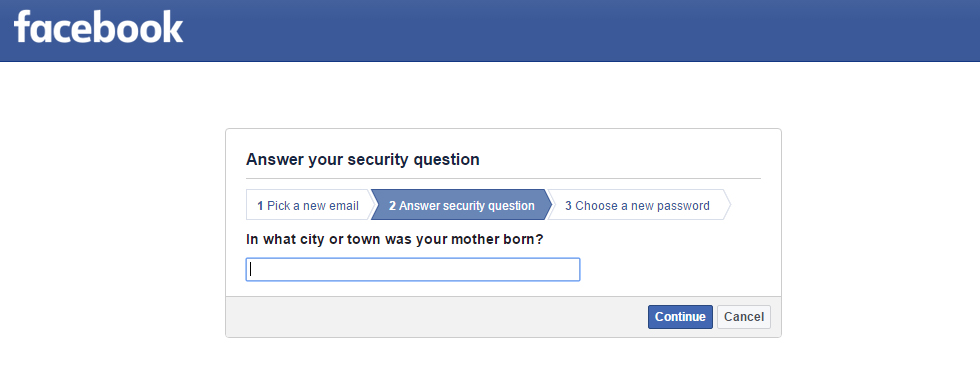

2 Social Engineering

Dies ist die zweithäufigste Technik zum Hacken von Facebook-Konten. Tatsächlich sollte diese Methode nicht gehackt werden, da für diese Methode nicht viel Wissen erforderlich ist. Ich liste diese Methode unter Hacking auf, um die Liste der am häufigsten verwendeten Techniken für das Hacken von FB-Konten in ihrer jeweiligen Reihenfolge sicherzustellen. Social Engineering ist im Grunde ein Prozess des Sammelns von Informationen über jemanden, dessen Konto Sie hacken müssen. Die Informationen können sein Geburtsdatum, Handynummer, Handynummer des Freundes / der Freundin, Spitzname, Name der Mutter, Geburtsort usw. sein.

Wie funktioniert Social Engineering?

Sicherheitsfrage

Viele Websites haben eine gemeinsame Passwort-Reset-Option namens Sicherheitsfrage. Die häufigsten Sicherheitsfragen sind:

Was ist Ihr Spitzname?

Wer ist Ihr Erstklässler?

Was ist dein Geburtsort?

oder

Alle benutzerdefinierten Fragen, die vom Benutzer definiert wurden.

Wenn wir solche Informationen von den jeweiligen Personen erhalten, können wir uns in ihr Konto hacken. Wenn also jemand die Antwort darauf erfährt, kann er Ihr Konto mit der Option Passwort vergessen hacken.

Häufigste und schwache Passwörter

Sicherheitsfrage lässt Sie nicht leicht in andere FB-Konten gelangen. Wenn Sie jedoch ein schwaches Passwort festlegen, kann jeder Ihrer Freunde Ihr Konto hacken.

Was ist ein schwaches Passwort?

Ein Passwort, das von einer dritten Person leicht erraten werden kann, wird als schwaches Passwort bezeichnet.

Häufigste Passwörter

- Handynummer

- Spitzname / Name und Geburtsdatum 😛

- Handynummer / Handynummer einer Freundin – Die meisten Liebhaber 😛

- Name einer Freundin / eines Freundes – Die meisten Liebhaber 😛

- Junge oder Freundin Namenskombination

- Fahrradnummer

- Unbenutzte / alte Handynummer

- Kosename

- Name der nächsten Person (kann auch Freunde sein)

Jetzt, Sei ehrlich und kommentiere hier, wenn du einer der Leute bist, die eines der gemeinsamen haben passwörter oben erwähnt. Bitte vergessen Sie nicht, Ihr Passwort zu ändern, bevor Sie einen Kommentar abgeben 😉

Wie können Sie sich vor Social Engineering schützen?

Sicherheitsfrage

Sie haben keine schwache oder vertraute Sicherheitsfrage / -antwort. Daher sollte es nur Ihnen bekannt sein. Sie können Ihre Sicherheitsfrage hier einstellen. Glücklicherweise hat Facebook eine Sperrfrist von 24 Stunden, bevor es demjenigen Zugriff gewährt, der die Sicherheitsfrage erfolgreich beantwortet hat, was bedeutet, dass der Hacker erst nach 24 Stunden in Ihr Konto einsteigen kann. So können Sie den Hacking-Versuch verhindern, indem Sie sich in der 24-Stunden-Sperrfrist bei Ihrem Konto anmelden.

Zusätzlich bietet FB unter den Facebook-Sicherheitseinstellungen eine Option namens „Login Alerts“. Sie sollten dort Ihr Mobiltelefon oder Ihre E-Mail-Adresse hinzufügen, um benachrichtigt zu werden, wenn Ihr Konto bei einem neuen oder unbekannten Gerät angemeldet ist.

Häufigste und schwache Passwörter

Es ist sehr einfach. Ändern Sie jetzt Ihr Passwort, wenn Sie eines der oben genannten schwachen Passwörter haben.

Das könnte Sie auch interessieren Hacking Facebook Fanpage Artikel

3 Einfaches Passwort-Grabbing

Dies ist eine weitere gängige Methode, um das Passwort eines Facebook-Benutzers zu stehlen. Die meisten Menschen sind sich dieser Methode nicht bewusst, aber traditionelle Hacker verwenden diese Methode, um Benutzerkonten zu hacken.

Wie funktioniert Plain Password Grabbing?

Bei dieser Methode zielt der Facebook-Hacker auf eine besonders minderwertige Website ab, auf der das Opfer Mitglied ist, und hackt seine Datenbank, um den gespeicherten einfachen Benutzernamen zu erhalten & Passwort des Opfers.

Wie konnte der Hacker / Angreifer Zugang zu Facebook erhalten?

Viele von uns verwenden das gleiche Passwort für FB und auch für einige arme xyz.com . So ist es für einen Hacker einfach, Ihr Passwort durch die minderwertige poorxyz.com .

In einem anderen Szenario erstellt der Hacker / Angreifer eine Website mit der Absicht, das Passwort des Opfers zu erhalten. Wenn das Opfer sein Konto per E-Mail registriert und ein Passwort erstellt, werden diese Details in der Datenbank des Hackers / Angreifers gespeichert. So erhält der Hacker Zugriff auf das Konto des Opfers.

Gewöhnliche Menschen, die dieselbe E-Mail-Adresse und dasselbe Passwort für diese Art von Websites mit geringer Qualität verwenden, können am Ende ihr Facebook-Konto verlieren.

Wie können Sie sich vor einfachen Passwortabfragen schützen?

Sie sollten niemals den minderwertigen Websites Dritter vertrauen. Sogar Passwörter beliebter Websites wie LinkedIn sind unsicher und anfällig für Hacking. Vertrauen Sie also niemals den minderwertigen Websites von Drittanbietern.

Die meisten Website-Entwickler speichern einfache Passwörter in ihrer Datenbank, ohne an Verschlüsselung oder Sicherheit zu denken. Dies erleichtert Hackern die Arbeit, da das Passwort im Nur-Text-Format vorliegt.

Der beste Weg, diese Methode zu verhindern, besteht darin, zumindest für Websites, denen Sie wirklich vertrauen, ein eindeutiges Kennwort zu haben. Verwenden Sie Ihr FB-Passwort nicht für andere Websites / Portale, damit Ihr Passwort sicher ist.

4 Schlüssellogger

Ein Keylogger ist ein Softwaretool zum Aufzeichnen von Tastenanschlägen auf einem Computer oder Mobilgerät. Dies wiederum zeichnet alles auf, was Sie mit Ihrer Tastatur eingeben, und speichert es zur Verwendung. Im Allgemeinen werden Keylogger als Anwendungssoftware in Betriebssystemen installiert, um Tastenanschläge zu verfolgen, aber es gibt auch Hardware-Keylogger.

Hardware-Keylogger werden auch als physische Keylogger bezeichnet, die an einen Computer in einem USB-Anschluss angeschlossen sind und alles aufzeichnen, bevor die Tastaturdaten an den Computer gesendet werden. Es gibt verschiedene mobile Keylogger, die auf verschiedenen Betriebssystemen dieselbe Aktion ausführen.

Wie funktioniert die Schlüsselprotokollierung?

Alle Keylogger werden im Hintergrund ausgeführt (außer Testversionen) und sind für Benutzer erst sichtbar, wenn Sie das Keylogger-Kennwort und die zum Anzeigen verwendete Verknüpfung kennen. Es zeichnet alle gedrückten Tasten auf und gibt Ihnen einen detaillierten Bericht darüber, wann und welche Tasten für welche Anwendung verwendet werden.

Jeder, der die Keylogger-Protokolle liest, kann das Facebook-Passwort oder alle eingegebenen Passwörter und vertraulichen Informationen wie Kreditkarten, Bankbenutzernamen, Passwort usw. sehen. Wenn Sie sich an einem öffentlichen Computer anmelden, besteht die Möglichkeit, dass Sie Ihr Facebook-Passwort an eine andere Person verlieren.

Hardware-Keylogger sind im Falle Ihres Pcs identifizierbar, im Falle öffentlicher Computer jedoch schwer.

In einem anderen Szenario könnte Ihr Freund / Kollege / Nachbar Sie bitten, sich mit seinem Computer als Hilfe anzumelden. Wenn sie beabsichtigen, Ihr Passwort zu erhalten, verlieren Sie höchstwahrscheinlich Ihr Facebook-Konto an den Hacker.

Heutzutage verwenden viele Menschen mobile Keylogger. Es ermöglicht, die Tastatur des Mobiltelefons zu verfolgen. Daher sind alle sensiblen Informationen, die auf der mobilen Tastatur eingegeben werden, anfällig für Hacking.

Wie können Sie sich vor der Schlüsselprotokollierung schützen?

Sie müssen keine Angst vor Keyloggern haben, wenn Sie Ihren PC verwenden, da Sie der einzige sind, der darauf zugreifen wird. Wenn Sie jedoch einen öffentlichen Computer oder den Computer Ihres Freundes verwenden, sollten Sie ihm nicht vertrauen.

Ich schlage meinen Freunden immer vor, die Bildschirmtastatur zu verwenden, wenn sie ein Passwort eingeben müssen. Stellen Sie außerdem sicher, dass niemand Ihren Bildschirm überprüft, wenn Sie Ihr Passwort eingeben, da Ihr Bildschirm die von Ihnen eingegebenen Daten anzeigen würde. In Windows gibt es ein integriertes Tool namens Bildschirmtastatur, mit dem wir Tasten mit der Maus auswählen können.

Sie können OSK über das Dialogfeld Ausführen öffnen. Winkey + R Um das Dialogfeld Ausführen zu öffnen, geben Sie OSK ein und drücken Sie die Eingabetaste. Heutzutage bieten viele Bankportale eine Bildschirmtastatur im Browser selbst an. Also, bitte nutzen Sie es, wenn Sie auf öffentlichen Computern surfen. Die Bildschirmtastatur hilft auch dann, wenn Hardware-Keylogger installiert sind.

Verwenden Sie niemals mobile Tastatur-Apps von Drittanbietern, es sei denn, Sie vertrauen dem Herausgeber wirklich, da die App möglicherweise alle Ihre Tastenanschläge verfolgt und an den Herausgeber sendet.

5 Browser Extension Hacker

Diese Methode lässt den Hacker / Angreifer keinen vollständigen Zugriff auf Ihr Facebook-Konto erhalten, gibt jedoch einige Möglichkeiten, Ihr Konto indirekt zu steuern. Ich habe mehrere Google Chrome- und Firefox-Add-Ons gesehen, die heimlich Aktionen ausführen, z. B. einer Person folgen, eine Seite im Namen Ihres Facebook-Profils usw.

Wie Browser-Erweiterung Hack funktioniert?

Wenn Sie einige bösartige Websites oder Webseiten besuchen, werden Sie aufgefordert, ein Browser-Add-On zu installieren. Sobald Sie das Add-On installiert haben, werden alle vom Hacker oder Angreifer, der es erstellt hat, beschriebenen Aufgaben ausgeführt. Einige Facebook-Aktionen sind das Posten von Statusaktualisierungen an Ihrer Pinnwand, das Mögen einer FB-Seite, das Folgen einer Person, das Hinzufügen zu einigen Facebook-Gruppen, das Einladen Ihrer Freunde, eine Seite zu mögen, oder das Beitreten einer Facebook-Gruppe usw. Möglicherweise wissen Sie nicht, dass diese Dinge in Ihrem FB-Konto passieren, bis Sie Ihr Facebook-Aktivitätsprotokoll regelmäßig überprüfen.

Wie können Sie Browser-Erweiterung Hack verhindern?

Sie sollten Ihre Aktivitäten mithilfe des Aktivitätsprotokolls überwachen. Sie dürfen keinen Websites Dritter vertrauen, die Sie auffordern, eine Browsererweiterung hinzuzufügen. Installieren Sie das Add-On nur aus dem Browser Store, also auch nur von vertrauenswürdigen Publishern. Warum sollten Sie Ihr Konto riskieren, wenn Sie den Herausgeber oder die Absicht des Add-Ons nicht kennen? Halten Sie sich daher immer von diesen bösartigen Browsererweiterungen fern.Facebook Hack:

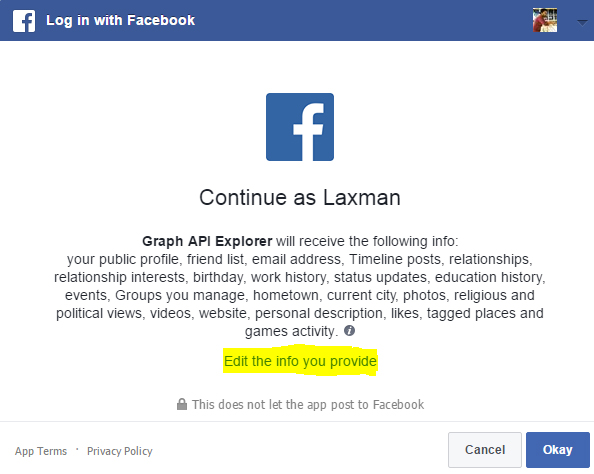

6 Bösartiger Anwendungshack

Denken Sie immer daran, dass alle Apps, die Sie auf Facebook verwenden, im Besitz von Drittanbietern und nicht von Facebook sind. Natürlich gibt es ein paar Ausnahmen wie Instagram. Eine bösartige Anwendung, die Ihre Erlaubnis anfordert, wird fast alle Arten von Spam-Sachen auf Ihrem Facebook-Profil tun.

Wie bösartige Anwendung Hack funktioniert?Facebook-Facebook-Anwendung

Wenn Sie Login mit der Facebook-Option auf einer Website finden, sollten Sie wissen, dass es sich um eine Facebook-Anwendung eines Drittanbieters handelt, die nicht im Besitz von Facebook ist. Wenn Sie auf Anmelden mit Facebook klicken, wird ein Berechtigungsdialogfeld mit den angeforderten Berechtigungsdetails angezeigt. Sobald Sie auf die Schaltfläche Ok klicken, können Sie über FB auf die angeforderten persönlichen Daten zugreifen oder die angeforderten Aktionen in Ihrem FB-Konto in Ihrem Namen ausführen.

Was kann eine Drittanbieteranwendung auf Ihrem Facebook-Konto tun?

- Fotos posten und Status aktualisieren

- Link zu Ihrer Timeline oder zu einer Gruppe teilen, der Sie angehören

- Verwalten Sie Ihre Seite

- Posten Sie im Namen von Ihnen auf den Facebook-Seiten, die Sie besitzen

- Greifen Sie auf Ihre persönlichen Daten zu

- Greifen Sie auf Ihre Fotos greifen Sie weiter auf Ihre mobilen Fotos zu, indem Sie eine Facebook-Sicherheitsanfälligkeit wie die von mir gefundene verwenden (keine Sorge, sie ist jetzt vollständig behoben 😉).

Dies sind nur Beispiele dafür, was getan werden kann. Was ist, wenn die von Ihnen verwendete Anwendung bösartig ist? Es könnte Ihr Facebook-Konto mit einer Reihe wertloser Inhalte spammen.

Wie können Sie sich vor bösartigen Anwendungshacks schützen?

Sie sollten immer darauf achten, welche Berechtigungen Sie einer Facebook-Anwendung erteilen, obwohl FB die Berechtigungsanfragen der Anwendung überprüft. Geben Sie einer Anwendung keine Berechtigung, wenn Sie der Website oder Anwendung nicht vertrauen.

Sie können die Informationen, die Sie einer Anwendung geben, im Berechtigungsdialogfeld bearbeiten (siehe oben). Außerdem sollten Sie die Anwendungen überprüfen, die hier Zugriff auf Ihr Facebook-Konto haben, wenn Sie der Meinung sind, dass Sie Zugriff auf schädliche Anwendungen erhalten haben.Facebooks Facebook-Konto-Hacker-Software

7 Facebook-Konto-Hacker-Software

Sie haben vielleicht viele Facebook-Konto-Hacker-Software gesehen oder heruntergeladen, aber keiner von ihnen konnte das Facebook-Passwort wirklich hacken. Das Hacken Ihres Facebook-Passworts anstelle des Zielbenutzers ist das, was es tatsächlich tut.

Wie funktioniert die Hacker-Software für Facebook-Konten?

Menschen, die versuchen, ein Facebook-Konto zu hacken, laden normalerweise Software herunter, die auf verschiedenen Websites verfügbar ist. Die Software sammelt das Passwort des Opfers (derjenige, der diese Software heruntergeladen hat), sobald es geöffnet oder installiert wird. Einige Software fordert Sie auf Facebook Benutzername und Passwort eingeben. Sie werden Ihr Passwort in ihrer Datenbank Sammlung von Passwörtern speichern. Nur wenige andere Software erhalten Administratorrechte von Ihnen, um Hintergrund-Keylogger zu installieren, um Ihre Tastenanschläge einschließlich des Facebook-Passworts zu erhalten.

Wie können Sie sich vor Facebook-Hacking-Software schützen?

Vertraue nicht der Facebook-Hacking-Software. Es gibt keine echte Hacking-Software im Internet, wie ich bereits gesagt hatte.

8 Bösartige mobile Anwendung

Es gibt viele mobile Anwendungen, die heimlich Facebook-Zugriffstoken von Ihrem mobilen Gerät stehlen. Die mobile Facebook-App funktioniert über die API, bei der das im internen Speicher Ihres Mobiltelefons gespeicherte Zugriffstoken zur Authentifizierung verwendet wird. Es ist mehr wie Ihr Benutzername und Passwort. Wenn also jemand Ihr Zugriffstoken stiehlt, hat er wahrscheinlich vollen Zugriff auf Ihr Facebook-Konto.

Wie funktioniert bösartige Software für mobile Anwendungen?

Die Facebook-Anwendungsoberfläche erfordert nicht jedes Mal einen Benutzernamen oder ein Kennwort, um Benutzerdaten abzurufen. Es benötigt nur ein geheimes Zugriffstoken, um die Daten des Benutzers abzurufen. Die mobile Facebook-App speichert das Zugriffstoken im Speicher des Mobiltelefons. Der Teil des Speichers der App ist nur für die jeweilige Anwendung zugänglich. Mobile Apps mit Administratorrechten können auf die Daten anderer Apps zugreifen. Wenn Sie beispielsweise Administratorrechte in einem gerooteten Android-Telefon erhalten, kann eine Anwendung Ihr Zugriffstoken stehlen. Ein Hacker kann eine Menge böswilliger Dinge tun, wenn er / sie Ihr Zugriffstoken erhält.

Wie können Sie sich vor schädlichen mobilen Anwendungen schützen?

- Installieren Sie mobile Apps nur von vertrauenswürdigen Herausgebern.

- Rooten Sie Ihr Mobilgerät nicht.

- Loggen Sie Facebook häufig von Ihrem Mobilgerät ab, um Ihr Zugriffstoken abgelaufen zu lassen.

- Ändern Sie Ihr Facebook-Passwort häufig.

9 Browser-Schwachstellen

Browser-Schwachstellen sind Sicherheitslücken, die in älteren Versionen von mobilen und Desktop-Browsern vorhanden sind.

Wie funktioniert Browser-Schwachstellen auf Facebook Hacking?

Die meisten Browser-Schwachstellen werden über eine ältere Version des Browsers ausgenutzt, da alle Zero Days vom Browser-Anbieter gepatcht werden, sobald sie von Forschern auf der ganzen Welt gemeldet werden. Zum Beispiel könnte eine Sicherheitsanfälligkeit in der Same Origin Policy es einem Hacker / Angreifer ermöglichen, die Antwort einer beliebigen Seite zu lesen facebook.com Facebook-Konto durchführen, da sie die Antwort lesen können, indem sie auf den Facebook-Ursprung zugreifen. Android Chrome SOP Bypass von Rafay Baloch ist eine solche Sicherheitsanfälligkeit, die Android Web-View in Android < 4.4 betrifft.

Wie können Sie sich vor Browser-Schwachstellen schützen?

Sie sollten Ihren Browser und Ihr Betriebssystem immer aktualisieren, sobald ein Update verfügbar ist. Das Beibehalten einer älteren Version hat immer viele Risikofaktoren.

10 Self XSS Scam

Self XSS wird auch als Self Cross Site Scripting bezeichnet. XSS ist im Grunde eine Web-Sicherheitslücke, die es Hackern ermöglicht, Skripte in Webseiten einzufügen, die von anderen Benutzern verwendet werden. Was ist dann Self XSS? Self XSS ist eine Art Social-Engineering-Angriff, bei dem ein Opfer versehentlich ein Skript ausführt und es so für den Hacker ausnutzt.

Wie funktioniert self XSS scam?

Bei dieser Methode verspricht Hacker, Ihnen zu helfen, das FB-Konto eines anderen zu hacken. Anstatt Ihnen Zugriff auf das Konto einer anderen Person zu gewähren, Der Hacker bringt Sie dazu, bösartiges Javascript in Ihrer Browserkonsole auszuführen, Dies gibt einem Hacker die Möglichkeit, Ihr Konto zu manipulieren. Hacker verwenden diese Technik, um Sie in Gruppen hinzuzufügen, Ihre Freunde zur Gruppe hinzuzufügen, an Ihrer Pinnwand zu posten, Ihre Freunde in Kommentaren hinzuzufügen usw.

Wie können Sie verhindern, dass Sie sich selbst XSS?

Self XSS ist etwas, das Sie Hackern erlauben, Ihr Konto zu hacken. Kopieren Sie also niemals & und fügen Sie den von jemandem in Ihren Browser angegebenen Code ein, andernfalls wird Ihr Facebook-Konto gehackt.

11 Trojan Horses

Trojan Horse ist ein bösartiges Programm, das verwendet wird, um einen Computer auszuspionieren und zu steuern, indem Benutzer von seiner wahren Absicht irregeführt werden. Malware-Trojaner kann auch als Remote Key Logger bezeichnet werden, da er Tastatureingaben aller Anwendungen unseres Computers aufzeichnet und online an den Hacker sendet.

Wie funktionieren Trojanische Pferde?

Eine Software, die Sie für legitim halten, könnte ein Trojaner sein. Ein PDF, von dem Sie nicht vermuten, dass es einen Trojaner enthält. Eine AVI-Mediendatei von jemandem gegeben könnte ein Trojaner sein. Das trojanische Pferd läuft im Hintergrund, sammelt Informationen und sendet sie an den Hacker. Trojanisches Pferd kann in jeder Form über jedes Medium gesendet werden, wie USB-Stick, iPod, Website, oder E-Mail. In unserem Thema zeichnet Trojaner das Passwort auf, das Sie in Ihrem Browser eingegeben haben, und sendet es über das Internet an den Hacker.

Wie können Sie sich vor Trojanern schützen?

- Nicht

- Installieren Sie Programme von unbekannten Online-Quellen

- Spielen Sie Mediendateien ab, die von einer unbekannten Quelle empfangen wurden

- Öffnen Sie jede Art von Dateien, die von nicht vertrauenswürdigen Quellen heruntergeladen wurden

- Legen Sie einen USB-Stick von verdächtigen Personen ein.

- Haben Sie eine aktualisierte Antivirensoftware auf Ihrem Computer installiert.

Wenn Sie Ihre Antivirensoftware auf dem neuesten Stand halten, können Sie sich nicht vor Hackern schützen. Grundsätzlich ist eine Antivirensoftware eine Sammlung erkannter Malware und Viren. Seine Aufgabe ist es, jede einzelne Datei mit der Datenbank von Viren zu vergleichen. Es gibt viele Zahlen von Software, die es uns ermöglichen, nicht nachweisbar Trojaner zu erstellen. Es ist jedoch sehr unwahrscheinlich, dass ein gewöhnlicher Mann mit nicht nachweisbarer Trojanware angegriffen wird. Daher ist es in hohem Maße schützend, ein Antivirenprogramm auf dem neuesten Stand zu halten. Vergessen Sie nicht, Ihre Antivirensoftware zu aktualisieren, sobald ein Update verfügbar ist.

12 > Zero Day

Zero Day ist eine Sicherheitslücke, die dem jeweiligen Softwarehersteller unbekannt ist. In unserem Kontext werden unentdeckte Facebook-Schwachstellen als FB Zero Day bezeichnet.

Wie funktioniert Zero Day Hacking?

Zero Day Schwachstellen von FB sind sehr selten, da Facebook ein Bug-Bounty-Programm hat, an dem Sicherheitsforscher auf der ganzen Welt teilnehmen und Zero-Day-Schwachstellen melden. Zero-Day ist im Grunde eine Sicherheitslücke, die dem Softwareanbieter unbekannt ist.

Es gibt zwei Arten von Menschen, die Zero-Day-Schwachstellen finden. Der erste Fall sind Sicherheitsforscher und Fehlerjäger, die eine verantwortungsvolle Offenlegung der Sicherheitsanfälligkeit gegenüber dem Softwareanbieter vornehmen. FB in unserem Kontext. Ein anderer Fall fällt auf die böse Seite. Blackhat-Hacker, die Zero-Day-Schwachstellen finden, geben sie nicht an Facebook weiter und sie werden es für ihren persönlichen Vorteil des Hackens verwenden. Lesen Sie einige Schwachstellen mit hohem Schweregrad, die im folgenden Bug Bounty-Programm entdeckt wurden.Facebook-Facebook-Konto hacken

- Remotecodeausführung auf dem Facebook-Server

- Hacken eines beliebigen FB-Kontos mithilfe der Telefonnummer

- Facebook-Konto hacken mit Legacy-API

- FB-Konto hacken mit Brute-Force-Methode

- Löschen von Facebook-Fotos

Wie können Sie verhindern, dass Zero-Day von ein Hacker?

Sie müssen keine Angst vor einer Zero-Day-Sicherheitsanfälligkeit haben, die FB betrifft. Wie ich bereits sagte, sind Zero-Day-Schwachstellen sehr selten. In den meisten Fällen zielen Zero-Day-Hacker nur auf einflussreiche Personen und Prominente ab. Es ist selten, einen gewöhnlichen Mann mit einer Zero-Day-Schwachstelle anzugreifen.

Alle Techniken auf einen Blick :

- Phishing

- Social Engineering

- Einfaches Passwort-Grabbing

- Keylogger

- Hacker der Browsererweiterung

- Hack bösartiger Anwendungen

- Hacker-Software für Facebook-Konten

- Bösartige mobile Anwendung

- Browser-Schwachstellen

- Selbst XSS

- Trojanische Pferde

- Facebook Zero Day