Använd starka lösenord

starka lösenord på alla konton med åtkomst till fjärrskrivbord bör betraktas som ett nödvändigt steg innan du aktiverar fjärrskrivbord. Se riktlinjerna för campus password complexity för tips.

använd tvåfaktorsautentisering

avdelningar bör överväga att använda en tvåfaktorsautentiseringsmetod. Detta ämne är utanför ramen för denna artikel, men RD Gateways kan konfigureras för att integreras med Campus instans av DUO. Andra som inte stöds av tillgängliga campusalternativ skulle vara en enkel mekanism för att kontrollera autentisering via tvåfaktorscertifikatbaserade smartkort. Detta tillvägagångssätt använder fjärrskrivbords värd själv, i samband med YubiKey och RSA som exempel.

uppdatera din programvara

en fördel med att använda Remote Desktop snarare än 3: e parts remote admin tools är att komponenter uppdateras automatiskt med de senaste säkerhetskorrigeringarna i standard Microsoft patch cycle. Se till att du kör de senaste versionerna av både klient-och serverprogramvaran genom att aktivera och granska automatiska Microsoft-uppdateringar. Om du använder Fjärrskrivbordsklienter på andra plattformar, se till att de fortfarande stöds och att du har de senaste versionerna. Äldre versioner kanske inte stöder hög kryptering och kan ha andra säkerhetsbrister.

begränsa åtkomst med brandväggar

använd brandväggar (både programvara och hårdvara där det finns) för att begränsa åtkomsten till fjärrskrivbordslyssningsportar (standard är TCP 3389). Att använda en RDP-Gateway rekommenderas starkt för att begränsa RDP-åtkomst till stationära datorer och servrar (se diskussionen nedan). Som ett alternativ för att stödja anslutning utanför campus kan du använda campus VPN-programvaran för att få en campus IP-adress och lägga till campus VPN-nätverksadresspoolen i din RDP-brandväggsundantagsregel. Besök vår sida för mer information om campus VPN-tjänsten.

aktivera autentisering på nätverksnivå

Windows 10, Windows Server 2012 R2/2016/2019 tillhandahåller också autentisering på nätverksnivå (nla) som standard. Det är bäst att lämna detta på plats, eftersom NLA ger en extra nivå av autentisering innan en anslutning upprättas. Du bör bara konfigurera Fjärrskrivbordsservrar för att tillåta anslutningar utan NLA om du använder Fjärrskrivbordsklienter på andra plattformar som inte stöder det.

-

NLA ska vara aktiverat som standard påWindows 10, Windows Server 2012 R2/2016/2019.

-

för att kontrollera kan du titta på Grupprincipinställning kräver användarautentisering för fjärranslutningar med hjälp av autentisering på nätverksnivå som finns på dator \ policyer\Windows-komponenter \ Fjärrskrivbordstjänster\fjärrskrivbordssession värd \ säkerhet. Den här Grupprincipinställningen måste vara aktiverad på servern som kör rollen värd för fjärrskrivbordssession.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

begränsa användare som kan logga in med Remote Desktop

som standard kan alla administratörer logga in på Remote Desktop. Om du har flera administratörskonton på din dator bör du begränsa fjärråtkomst endast till de konton som behöver det. Om Remote Desktop inte används för systemadministration, ta bort all administrativ åtkomst via RDP och Tillåt endast användarkonton som kräver RDP-tjänst. För avdelningar som hanterar många maskiner avlägsna det lokala administratörskontot från RDP-åtkomst på och Lägg till en teknisk grupp istället.

-

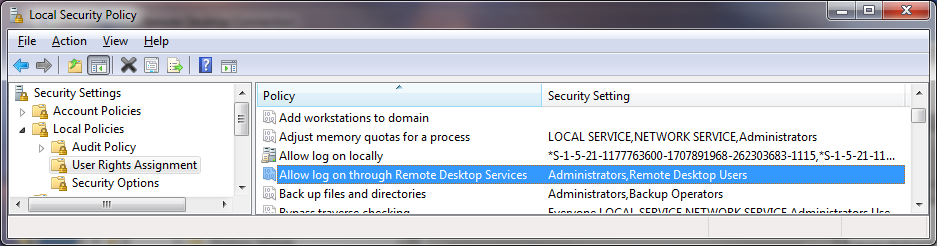

klicka på Start–> program–> Administrativa verktyg–>Lokal säkerhetspolicy

-

under Lokala policyer – >tilldelning av användarrättigheter, gå till ” Tillåt inloggning via Terminal Services.”Eller” Tillåt inloggning via Fjärrskrivbordstjänster”

-

ta bort gruppen Administratörer och lämna gruppen Användare av fjärrskrivbord.

-

Använd systemets kontrollpanel för att lägga till användare i gruppen Användare av fjärrskrivbord.

ett typiskt MS – operativsystem har som standard följande inställning som visas i den lokala säkerhetspolicyn:

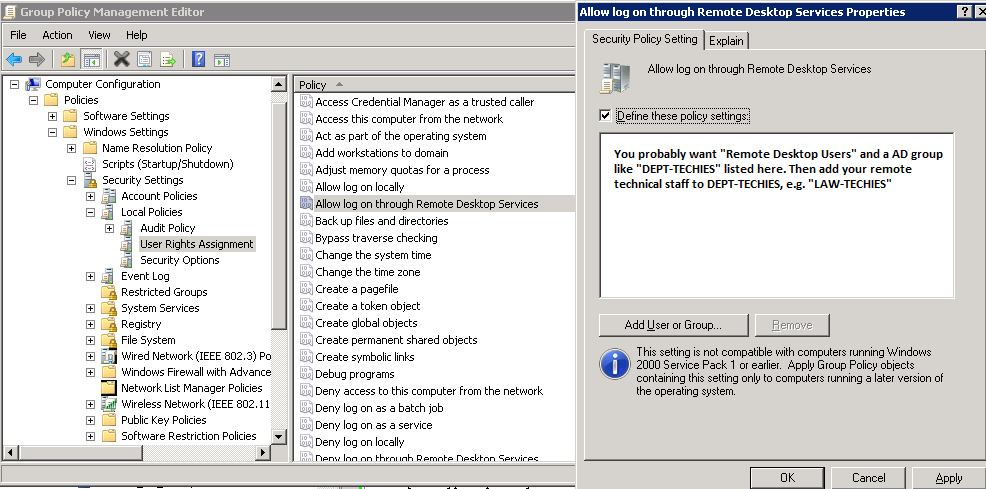

problemet är att” administratörer ”är här som standard och ditt” lokala Admin ” – konto finns i administratörer. Även om en lösenordskonvention för att undvika identiska lokala administratörslösenord på den lokala maskinen och strikt kontroll av åtkomst till dessa lösenord eller konventioner rekommenderas, loggar och identifierar användaren inte korrekt med hjälp av ett lokalt administratörskonto för att arbeta på en maskin. Det är bäst att åsidosätta den lokala säkerhetsprincipen med en Grupprincipinställning.

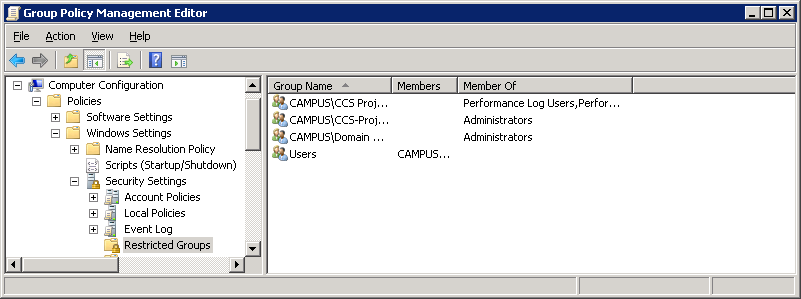

för att styra åtkomsten till systemen, ännu mer, är det också användbart att använda ”begränsade grupper” via grupppolicy.

om du använder en” begränsad grupp ” – inställning för att placera din grupp, t.ex. ”CAMPUS\LAW-TECHIES” i ”administratörer” och ”Fjärrskrivbordsanvändare”, kommer dina tekniker fortfarande att ha administrativ åtkomst på distans, men med hjälp av stegen ovan har du tagit bort det problematiska ”lokala administratörskontot” som har RDP-åtkomst. Framåt, när nya maskiner läggs till i OU under GPO, kommer dina inställningar att vara korrekta.

Ställ in en konto lockout policy

genom att ställa in datorn för att låsa ett konto för ett visst antal felaktiga gissningar, du kommer att hjälpa till att förhindra hackare från att använda automatiserade lösenord gissa verktyg från att få tillgång till ditt system (Detta är känt som en ”brute-force” attack). För att ställa in en konto lockout policy:

- gå till Start->program-> Administrationsverktyg-> lokal säkerhetsprincip

- under Kontopolicyer – > account Lockout Policies, ange värden för alla tre alternativen. Tre ogiltiga försök med 3-minuters lockout-varaktighet är rimliga val.