Utiliser des mots de passe forts

Des mots de passe forts sur tous les comptes ayant accès au Bureau à distance doivent être considérés comme une étape requise avant d’activer le Bureau à distance. Reportez-vous aux directives sur la complexité des mots de passe du campus pour obtenir des conseils.

Utiliser l’authentification à deux facteurs

Les ministères devraient envisager d’utiliser une approche d’authentification à deux facteurs. Ce sujet dépasse le cadre de cet article, mais les passerelles RD peuvent être configurées pour s’intégrer à l’instance Campus de DUO. D’autres options non prises en charge par le campus disponibles seraient un mécanisme simple de contrôle de l’authentification via des cartes à puce basées sur des certificats à deux facteurs. Cette approche utilise l’hôte de bureau à distance lui-même, en conjonction avec YubiKey et RSA comme exemples.

Mettez à jour votre logiciel

Un avantage de l’utilisation du bureau à distance plutôt que des outils d’administration à distance tiers est que les composants sont mis à jour automatiquement avec les derniers correctifs de sécurité du cycle de correctifs Microsoft standard. Assurez-vous d’exécuter les dernières versions du logiciel client et serveur en activant et en auditant les mises à jour automatiques de Microsoft. Si vous utilisez des clients Bureau à distance sur d’autres plates-formes, assurez-vous qu’ils sont toujours pris en charge et que vous disposez des dernières versions. Les anciennes versions peuvent ne pas prendre en charge un cryptage élevé et peuvent présenter d’autres failles de sécurité.

Restreindre l’accès à l’aide de pare-feu

Utilisez des pare-feu (logiciels et matériels, le cas échéant) pour restreindre l’accès aux ports d’écoute du bureau à distance (TCP 3389 par défaut). L’utilisation d’une passerelle RDP est fortement recommandée pour restreindre l’accès RDP aux postes de travail et aux serveurs (voir la discussion ci-dessous). Comme alternative à la prise en charge de la connectivité hors campus, vous pouvez utiliser le logiciel campus VPN pour obtenir une adresse IP du campus et ajouter le pool d’adresses réseau campus VPN à votre règle d’exception de pare-feu RDP. Visitez notre page pour plus d’informations sur le service VPN campus.

Activer l’authentification au niveau du réseau

Windows 10, Windows Server 2012 R2/2016/2019 fournit également l’authentification au niveau du réseau (NLA) par défaut. Il est préférable de laisser cela en place, car NLA fournit un niveau d’authentification supplémentaire avant qu’une connexion ne soit établie. Vous ne devez configurer les serveurs de bureau à distance pour autoriser les connexions sans NLA que si vous utilisez des clients de bureau à distance sur d’autres plates-formes qui ne le prennent pas en charge.

-

NLA doit être activé par défaut Surwindows 10, Windows Server 2012 R2/2016/2019.

-

Pour vérifier, vous pouvez consulter le paramètre de stratégie de groupe Exiger l’authentification de l’utilisateur pour les connexions distantes à l’aide de l’authentification au niveau du réseau trouvée dans Computer\Policies\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security. Ce paramètre de stratégie de groupe doit être activé sur le serveur exécutant le rôle Hôte de la session Bureau à distance.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Limiter les utilisateurs qui peuvent se connecter à l’aide de Remote Desktop

Par défaut, tous les administrateurs peuvent se connecter à Remote Desktop. Si vous avez plusieurs comptes d’administrateur sur votre ordinateur, vous devez limiter l’accès à distance uniquement aux comptes qui en ont besoin. Si le bureau à distance n’est pas utilisé pour l’administration système, supprimez tous les accès administratifs via RDP et n’autorisez que les comptes d’utilisateurs nécessitant un service RDP. Pour les départements qui gèrent de nombreuses machines à distance, supprimez le compte administrateur local de l’accès RDP at et ajoutez un groupe technique à la place.

-

Cliquez sur Démarrer Start > Programmes

-

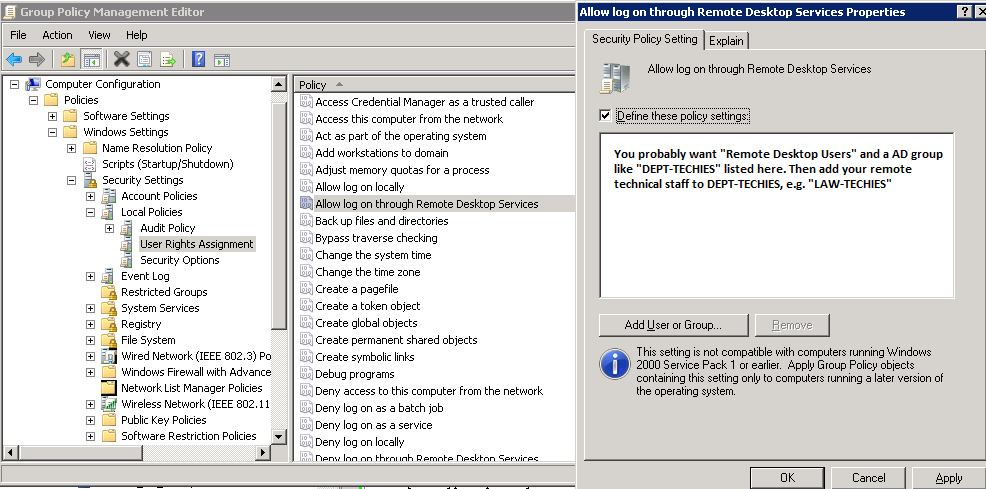

Sous Stratégies locales Assignment> Attribution des droits d’utilisateur, accédez à » Autoriser l’ouverture de session via les Services de terminal. » Ou » Autoriser l’ouverture de session via les Services de bureau à distance »

-

Supprimez le groupe Administrateurs et quittez le groupe Utilisateurs du bureau à distance.

-

Utilisez le panneau de configuration du système pour ajouter des utilisateurs au groupe d’utilisateurs du bureau à distance.

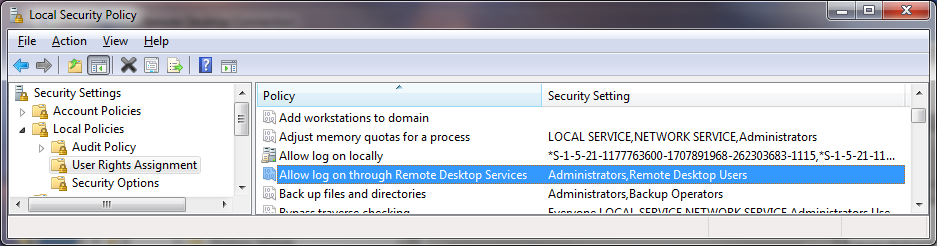

Un système d’exploitation MS typique aura le paramètre suivant par défaut, comme indiqué dans la Stratégie de sécurité locale:

Le problème est que « Administrateurs » est ici par défaut et que votre compte « Administrateur local » est dans administrateurs. Bien qu’une convention de mot de passe pour éviter des mots de passe d’administrateur locaux identiques sur la machine locale et contrôler étroitement l’accès à ces mots de passe ou conventions soit recommandée, l’utilisation d’un compte d’administrateur local pour travailler à distance sur une machine ne permet pas de se connecter et d’identifier correctement l’utilisateur utilisant le système. Il est préférable de remplacer la stratégie de sécurité locale par un paramètre de stratégie de groupe.

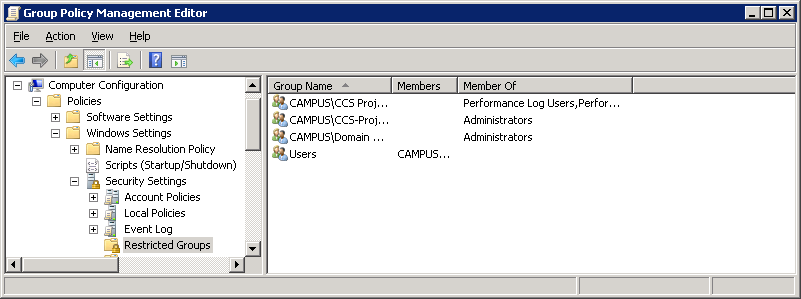

Pour contrôler l’accès aux systèmes, encore plus, l’utilisation de « groupes restreints » via la stratégie de groupe est également utile.

Si vous utilisez un paramètre « Groupe restreint » pour placer votre groupe, par exemple, « CAMPUS\LAW-TECHIES » dans « Administrateurs » et « Utilisateurs de bureau à distance », vos techniciens auront toujours un accès administratif à distance, mais en suivant les étapes ci-dessus, vous avez supprimé le problème « compte administrateur local » ayant un accès RDP. À l’avenir, chaque fois que de nouvelles machines sont ajoutées dans l’unité d’organisation sous le GPO, vos paramètres seront corrects.

Définissez une stratégie de verrouillage de compte

En configurant votre ordinateur pour verrouiller un compte pour un nombre défini de suppositions incorrectes, vous empêcherez les pirates d’utiliser des outils automatisés de devinettes de mots de passe d’accéder à votre système (c’est ce qu’on appelle une attaque par » force brute « ). Pour définir une stratégie de verrouillage de compte:

- Accédez à Démarrer Start > Programmes

- Sous Stratégies de compte