utilizarea parolelor puternice

parolele puternice pentru orice conturi cu acces la Desktop la distanță ar trebui considerate un pas necesar înainte de a activa Desktop la distanță. Consultați ghidul de complexitate a parolei campusului pentru sfaturi.

utilizați autentificarea cu doi factori

departamentele ar trebui să ia în considerare utilizarea unei abordări de autentificare cu doi factori. Acest subiect este dincolo de domeniul de aplicare al acestui articol, dar gateway-urile RD pot fi configurate pentru a se integra cu instanța campusului DUO. Alte opțiuni disponibile neacceptate de campus ar fi un mecanism simplu de control al autentificării prin intermediul cardurilor inteligente bazate pe certificate cu doi factori. Această abordare utilizează gazda Desktop la distanță în sine, împreună cu YubiKey și RSA ca exemple.

Actualizați software-ul

un avantaj al utilizării Desktop la distanță, mai degrabă decât 3rd party Remote admin tools este că componentele sunt actualizate automat cu cele mai recente remedieri de securitate în ciclul standard de patch-uri Microsoft. Asigurați-vă că executați cele mai recente versiuni ale software-ului client și server, activând și auditând actualizările automate Microsoft. Dacă utilizați clienți Desktop la distanță pe alte platforme, asigurați-vă că sunt încă acceptați și că aveți cele mai recente versiuni. Este posibil ca versiunile mai vechi să nu accepte criptare ridicată și să aibă alte defecte de securitate.

restricționați accesul folosind firewall-uri

utilizați firewall-uri (atât software, cât și hardware, acolo unde sunt disponibile) pentru a restricționa accesul la porturile de ascultare desktop la distanță (implicit este TCP 3389). Utilizarea unui gateway RDP este foarte recomandată pentru restricționarea accesului RDP la desktop-uri și servere (a se vedea discuția de mai jos). Ca alternativă pentru a sprijini conectivitatea în afara campusului, puteți utiliza software-ul campus VPN pentru a obține o adresă IP a campusului și pentru a adăuga piscina de adrese de rețea campus VPN la regula de excepție a firewall-ului RDP. Vizitați pagina noastră pentru mai multe informații despre serviciul VPN campus.

activați autentificarea la nivel de rețea

Windows 10, Windows Server 2012 R2/2016/2019 oferă, de asemenea, autentificarea la nivel de rețea (NLA) în mod implicit. Cel mai bine este să lăsați acest lucru în loc, deoarece NLA oferă un nivel suplimentar de autentificare înainte de stabilirea unei conexiuni. Ar trebui să configurați serverele Desktop la distanță pentru a permite conexiuni fără NLA numai dacă utilizați clienți Desktop la distanță pe alte platforme care nu îl acceptă.

-

NLA ar trebui să fie activată în mod implicit peWindows 10, Windows Server 2012 R2/2016/2019.

-

pentru a verifica s-ar putea uita la setarea de politică de grup necesită autentificare utilizator pentru conexiuni la distanță utilizând autentificare la nivel de rețea găsite la Computer\politici\Componente Windows\Servicii Desktop la distanță\gazdă sesiune Desktop la distanță\securitate. Această setare de politică de grup trebuie să fie activată pe serverul care rulează rolul gazdă sesiune Desktop la distanță.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

limitați utilizatorii care se pot conecta utilizând Remote Desktop

în mod implicit, toți administratorii se pot conecta la Remote Desktop. Dacă aveți mai multe conturi de Administrator pe computer, ar trebui să limitați accesul la distanță numai la acele conturi care au nevoie de el. Dacă Remote Desktop nu este utilizat pentru administrarea sistemului, eliminați tot accesul administrativ prin RDP și permiteți numai conturile de utilizator care necesită serviciul RDP. Pentru departamentele care gestionează mai multe mașini eliminați de la distanță contul de Administrator local din accesul RDP la și adăugați un grup tehnic în schimb.

-

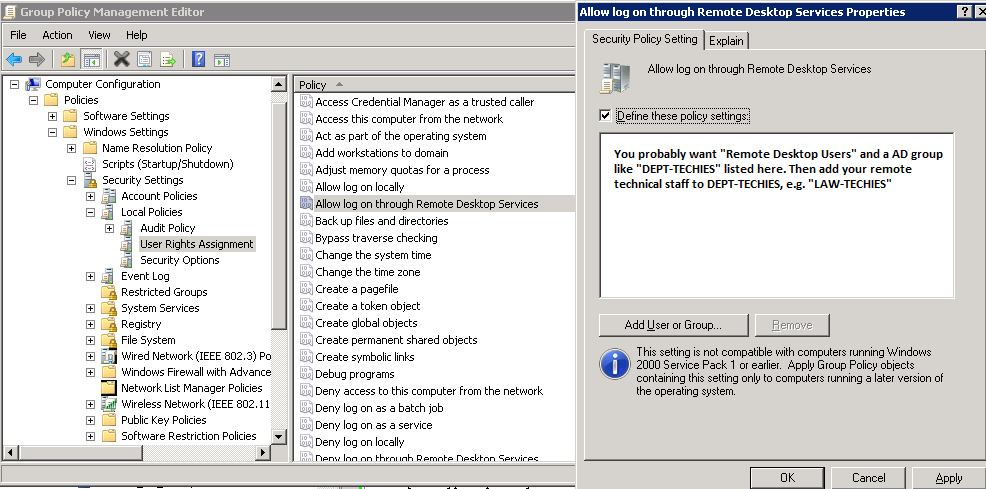

Faceți clic pe Start — >programe — > Instrumente Administrative — >Politica de securitate locală

-

sub Politici locale — >atribuirea drepturilor Utilizatorului, accesați ” Permiteți conectarea prin Terminal Services.”Sau” Permiteți conectarea prin intermediul Serviciilor Desktop la distanță”

-

eliminați grupul administratori și părăsiți grupul Utilizatori desktop la distanță.

-

utilizați panoul de control al sistemului pentru a adăuga utilizatori la grupul de utilizatori Desktop la distanță.

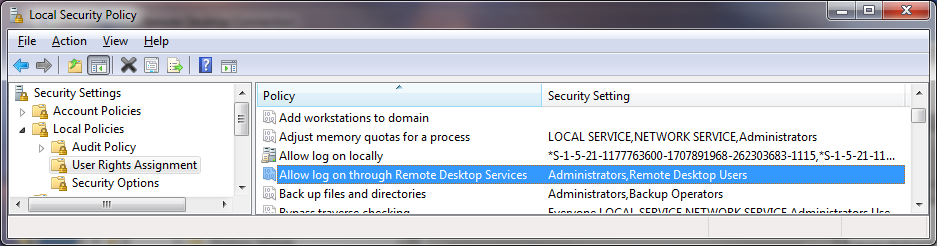

un sistem de operare tipic MS va avea în mod implicit următoarea setare, așa cum se vede în Politica de securitate locală:

problema este că” administratori „este aici în mod implicit, iar contul dvs.” administrator Local ” este în administratori. Deși se recomandă o convenție de parolă pentru a evita parolele de administrator locale identice pe mașina locală și controlul strict al accesului la aceste parole sau convenții, utilizarea unui cont de administrator local pentru a lucra la o mașină de la distanță nu înregistrează și identifică corect utilizatorul care utilizează sistemul. Cel mai bine este să înlocuiți Politica de securitate locală cu o setare de politică de grup.

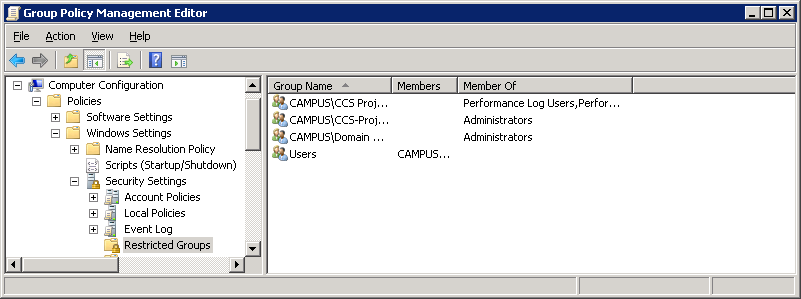

pentru a controla accesul la sisteme, chiar mai mult, utilizarea „grupurilor restricționate” prin politica de grup este, de asemenea, utilă.

dacă utilizați o setare „grup restricționat” pentru a plasa grupul dvs., de exemplu, „CAMPUS\law-TECHIES” în „administratori” și „Utilizatori desktop la distanță”, tehnicienii dvs. vor avea în continuare acces administrativ de la distanță, dar folosind pașii de mai sus, ați eliminat problema „cont de administrator local” cu acces RDP. Mergând mai departe, ori de câte ori sunt adăugate mașini noi în OU sub GPO, setările dvs. vor fi corecte.

setați o politică de blocare a contului

setând computerul pentru a bloca un cont pentru un număr stabilit de presupuneri incorecte, veți ajuta la prevenirea hackerilor de la utilizarea instrumentelor automate de ghicire a parolelor să obțină acces la sistemul dvs. (acest lucru este cunoscut sub numele de atac de „forță brută”). Pentru a seta o politică de blocare a contului:

- mergeți la Start–> programe–> Instrumente Administrative–> Politica de securitate locală

- sub Politici de cont– > Politici de blocare a contului, setați valori pentru toate cele trei opțiuni. Trei încercări nevalide cu durate de blocare de 3 minute sunt alegeri rezonabile.