use senhas fortes

senhas fortes em qualquer conta com acesso à área de Trabalho Remota devem ser consideradas uma etapa necessária antes de ativar a área de Trabalho Remota. Consulte as Diretrizes de complexidade de senha do campus para obter dicas.

use autenticação de dois fatores

os departamentos devem considerar o uso de uma abordagem de autenticação de dois fatores. Este tópico está além do escopo deste artigo, mas os Gateways RD podem ser configurados para integrar com a instância do campus do DUO. Outras opções não suportadas pelo campus disponíveis seriam um mecanismo simples para controlar a autenticação por meio de cartões inteligentes baseados em certificado de dois fatores. Essa abordagem utiliza o próprio host da área de Trabalho Remota, em conjunto com YubiKey e RSA como exemplos.

Atualize seu software

uma vantagem de usar a área de Trabalho Remota em vez de ferramentas de administração remota de terceiros é que os componentes são atualizados automaticamente com as correções de segurança mais recentes no ciclo de patch padrão da Microsoft. Verifique se você está executando as versões mais recentes do software cliente e servidor ativando e auditando atualizações automáticas da Microsoft. Se você estiver usando clientes de área de Trabalho Remota em outras plataformas, verifique se eles ainda são suportados e se você tem as versões mais recentes. As versões mais antigas podem não suportar criptografia alta e podem ter outras falhas de segurança.

restringir o acesso usando firewalls

use firewalls (software e hardware, quando disponíveis) para restringir o acesso a portas de escuta de área de trabalho remota (o padrão é TCP 3389). Usar um Gateway RDP é altamente recomendado para restringir o acesso RDP a desktops e servidores (consulte a discussão abaixo). Como alternativa ao suporte à conectividade fora do campus, você pode usar o software VPN do campus para obter um endereço IP do campus e adicionar o pool de endereços de rede VPN do campus à sua regra de exceção de firewall RDP. Visite nossa página para obter mais informações sobre o serviço VPN do campus.

Habilitar a Autenticação de Nível de Rede

Windows 10, Windows Server 2012 R2/2016/2019 também fornecer Autenticação de Nível de Rede (NLA) por padrão. É melhor deixar isso no lugar, pois o NLA fornece um nível extra de autenticação antes que uma conexão seja estabelecida. Você só deve configurar servidores de área de Trabalho Remota para permitir conexões sem NLA se usar Clientes de área de Trabalho Remota em outras plataformas que não o suportem.

-

NLA deve ser ativado por padrão emWindows 10, Windows Server 2012 R2 / 2016 / 2019.

-

para verificar, você pode examinar a configuração de Política de grupo exigir autenticação do Usuário para conexões remotas usando a autenticação de Nível de rede encontrada em Computer \ Policies \ Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security. Esta configuração de Diretiva de grupo deve estar ativada no servidor que executa a função de Host de sessão de área de Trabalho Remota.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

limite os usuários que podem fazer login usando a área de Trabalho Remota

por padrão, todos os administradores podem fazer login na área de Trabalho Remota. Se você tiver várias contas de administrador em seu computador, deve limitar o acesso remoto apenas às contas que precisam. Se a área de Trabalho Remota não for usada para administração do sistema, remova todo o acesso Administrativo via RDP e permita apenas contas de usuário que exigem serviço RDP. Para departamentos que gerenciam muitas máquinas, remova remotamente a conta de administrador local do RDP access at e adicione um grupo técnico.

-

Clique em Iniciar–>Programas–>Ferramentas Administrativas–>Diretiva de Segurança Local

-

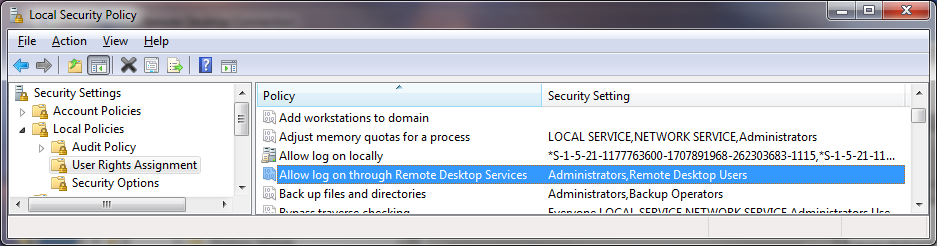

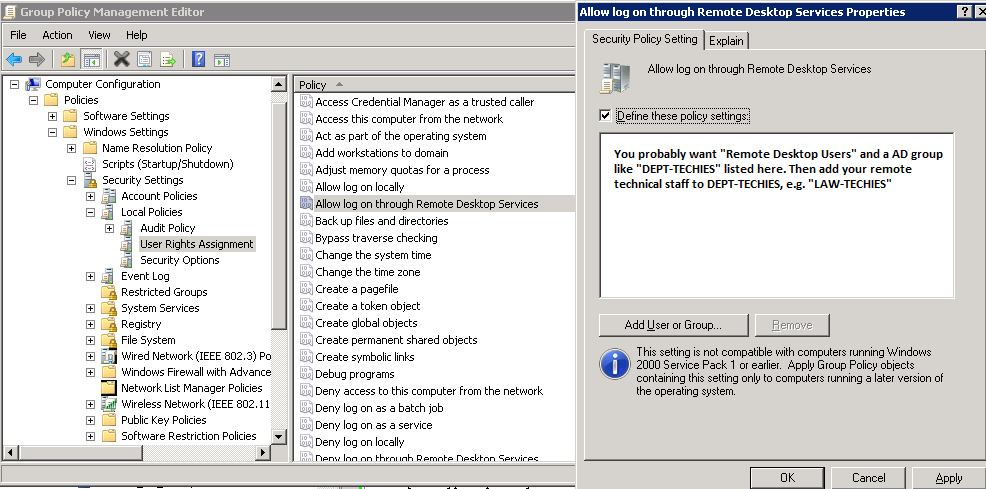

Em Diretivas Locais–>Atribuição de Direitos de Usuário, vá para “Permitir início de sessão através dos Serviços de Terminal.”Ou” Permitir logon através de Serviços de área de Trabalho Remota”

-

remova o grupo Administradores e deixe o Grupo usuários da área de Trabalho Remota.

-

Use o painel de controle do sistema para adicionar usuários ao grupo de usuários da área de Trabalho Remota.

Um típico MS sistema operacional terá a seguinte configuração por padrão, como visto na Diretiva de Segurança Local:

O problema é que os “Administradores” é aqui, por padrão, e a sua “Administração Local” a conta está em administradores. Embora uma convenção de senha para evitar senhas de administrador locais idênticas na máquina local e controlar firmemente o acesso a essas senhas ou convenções seja recomendada, usar uma conta de administrador local para trabalhar em uma máquina remotamente não registra e identifica corretamente o usuário usando o sistema. É melhor substituir a Política de segurança local por uma configuração de Política de grupo.

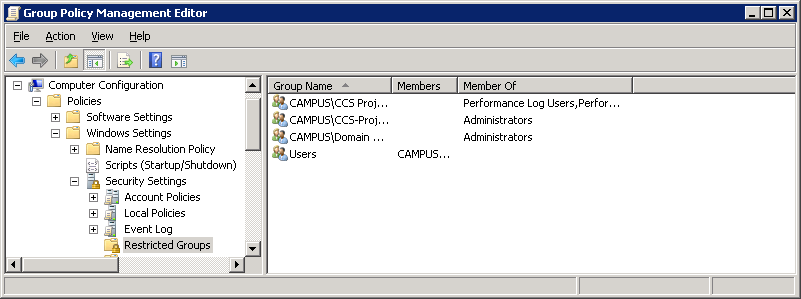

para controlar o acesso aos sistemas, ainda mais, usar “Grupos Restritos” via Política de grupo também é útil.

se você usar uma configuração de ” grupo restrito “para colocar seu grupo, por exemplo,” CAMPUS\LAW-TECHIES “em” Administradores “e” usuários de área de Trabalho Remota”, seus techies ainda terão acesso administrativo remotamente, mas usando as etapas acima, você removeu a problemática” conta de administrador local ” com acesso RDP. No futuro, sempre que novas máquinas forem adicionadas na UO sob o GPO, suas configurações estarão corretas.

Definir uma política de bloqueio de conta

configurando seu computador para bloquear uma conta para um número de conjunto de suposições incorretas, você vai ajudar a impedir que hackers de uso automatizado de adivinhação de senha ferramentas de ganhar acesso ao seu sistema (isto é conhecido como uma “força-bruta” ataque). Para definir uma política de bloqueio de conta:

- vá para iniciar–>programas–> Ferramentas Administrativas–> Política de Segurança Local

- em Políticas de conta– > Políticas de bloqueio de conta, defina valores para todas as três opções. Três tentativas inválidas com durações de bloqueio de 3 minutos são escolhas razoáveis.