erős jelszavak használata

erős jelszavak használata a Remote Desktop használatához szükséges lépésnek kell tekinteni a Remote Desktop engedélyezése előtt. A tippeket lásd a campus password complexity guidelines – ben.

kétfaktoros hitelesítés használata

a részlegeknek fontolóra kell venniük a kétfaktoros hitelesítési megközelítés alkalmazását. Ez a téma túlmutat a cikk keretein, de az RD átjárók konfigurálhatók úgy, hogy integrálódjanak a Duo Campus példányával. A campus által nem támogatott egyéb lehetőségek egy egyszerű mechanizmus lennének a hitelesítés ellenőrzésére kétfaktoros tanúsítvány alapú intelligens kártyákon keresztül. Ez a megközelítés magát a Távoli asztali gazdagépet használja, példaként a YubiKey-vel és az RSA-val együtt.

frissítse a szoftvert

a 3rd party remote admin tools helyett a Távoli asztal használatának egyik előnye, hogy az összetevők automatikusan frissülnek a szabványos Microsoft patch ciklus legújabb biztonsági javításaival. Az automatikus Microsoft-frissítések engedélyezésével és ellenőrzésével győződjön meg arról, hogy mind az ügyfél -, mind a kiszolgálószoftver legújabb verzióját futtatja. Ha Távoli asztali klienseket használ más platformokon, győződjön meg arról, hogy továbbra is támogatják őket, és hogy a legújabb verzióval rendelkezik. Előfordulhat, hogy a régebbi verziók nem támogatják a magas szintű titkosítást, és más biztonsági hibákkal is rendelkezhetnek.

hozzáférés korlátozása tűzfalak használata

a Távoli asztali lehallgatási portokhoz való hozzáférés korlátozásához használja a tűzfalakat (ha rendelkezésre áll szoftver és hardver is) (alapértelmezett a TCP 3389). Az RDP-átjáró használata erősen ajánlott az RDP-hozzáférés asztali számítógépekhez és szerverekhez való korlátozásához(lásd alább). A campuson kívüli kapcsolat támogatásának alternatívájaként a campus VPN szoftver segítségével megkaphatja a campus IP-címét, és hozzáadhatja a campus VPN hálózati címkészletet az RDP tűzfal kivétel szabályához. Látogasson el oldalunkra további információkért a campus VPN szolgáltatásról.

hálózati szintű hitelesítés engedélyezése

a Windows 10, A Windows Server 2012 R2/2016/2019 alapértelmezés szerint hálózati szintű hitelesítést (NLA) is biztosít. A legjobb, ha ezt a helyén hagyja, mivel az NLA extra szintű hitelesítést biztosít a kapcsolat létrehozása előtt. Csak akkor konfigurálja a Távoli asztali kiszolgálókat az NLA nélküli kapcsolatok engedélyezésére, ha Távoli asztali klienseket használ más platformokon, amelyek nem támogatják.

-

az NLA-t alapértelmezés szerint engedélyezni kellwindows 10, Windows Server 2012 R2/2016/2019.

-

ennek ellenőrzéséhez tekintse meg a csoportházirend – beállítás felhasználói hitelesítést igényel a távoli kapcsolatokhoz a számítógép\házirendek\Windows-összetevők\Távoli asztali szolgáltatások\Távoli asztali munkamenetgazda\biztonság menüpontban található hálózati szintű hitelesítéssel. Ezt a csoportházirend-beállítást engedélyezni kell a Távoli asztali munkamenet-gazdagép szerepkört futtató kiszolgálón.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

a Távoli asztal használatával bejelentkezni képes felhasználók korlátozása

alapértelmezés szerint minden rendszergazda bejelentkezhet a távoli asztalra. Ha több rendszergazdai fiókja van a számítógépen, akkor a távoli hozzáférést csak azokra a fiókokra kell korlátoznia, amelyeknek szükségük van rá. Ha a Remote Desktop nem használja a rendszer adminisztrációját, távolítsa el az összes felügyeleti hozzáférést az RDP-n keresztül, és csak az RDP-szolgáltatást igénylő felhasználói fiókokat engedélyezze. A sok gépet távolról kezelő részlegek esetében távolítsa el a helyi rendszergazdai fiókot az RDP-hozzáférésből, majd adjon hozzá egy műszaki csoportot.

-

kattintson a Start gombra–> programok–> Felügyeleti eszközök–> helyi biztonsági házirend

-

a Helyi házirendek – >felhasználói jogok hozzárendelése alatt lépjen a ” bejelentkezés engedélyezése a Terminálszolgáltatásokon keresztül.”Vagy” bejelentkezés engedélyezése távoli asztali Szolgáltatásokon keresztül”

-

távolítsa el a rendszergazdák csoportot, és hagyja el a Távoli asztal felhasználói csoportot.

-

használja a rendszer vezérlőpultját a felhasználók hozzáadásához a Távoli asztal felhasználói csoportjához.

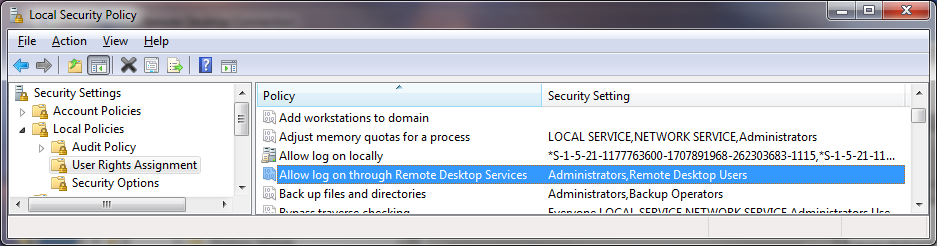

egy tipikus MS operációs rendszer alapértelmezés szerint a következő beállítással rendelkezik, amint az a helyi biztonsági házirendben látható:

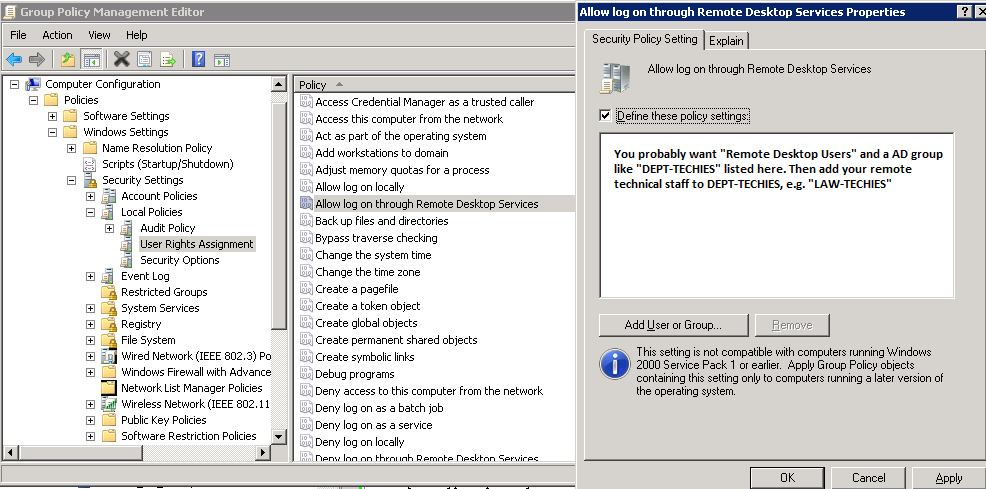

a probléma az, hogy a” rendszergazdák “alapértelmezés szerint itt van, a” helyi rendszergazdai ” fiók pedig a rendszergazdákban található. Bár a jelszó konvenció, hogy elkerüljék az azonos helyi admin jelszavakat a helyi gépen, és szigorúan ellenőrzi a hozzáférést ezekhez a jelszavakhoz vagy konvenciókhoz ajánlott, a helyi admin fiók használata a gépen távolról történő munkavégzéshez nem megfelelően naplózza és azonosítja a rendszert használó felhasználót. A legjobb, ha a helyi biztonsági házirendet felülbírálja egy csoportházirend-beállítással.

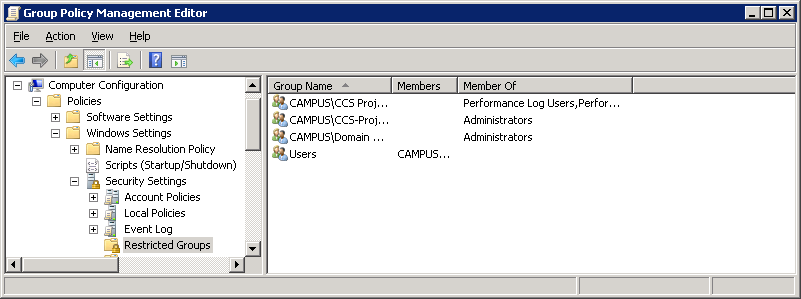

a rendszerekhez való hozzáférés ellenőrzéséhez még inkább hasznos a “korlátozott csoportok” használata a csoportházirenden keresztül.

ha a “korlátozott csoport” beállítást használja a csoport elhelyezéséhez, például a “CAMPUS\LAW-TECHIES” beállítást az “adminisztrátorok” és a “Távoli asztali felhasználók” közé, akkor a technikusai továbbra is távoli adminisztrátori hozzáféréssel rendelkeznek, de a fenti lépésekkel eltávolította az RDP hozzáféréssel rendelkező problémás “helyi rendszergazdai fiókot”. A továbbiakban, amikor új gépeket adnak hozzá az OU-hoz a GPO alatt, a beállítások helyesek lesznek.

fiókzárolási házirend beállítása

ha számítógépét úgy állítja be, hogy meghatározott számú helytelen találgatás esetén zárolja a fiókot, akkor megakadályozhatja, hogy a hackerek automatizált jelszó-kitaláló eszközöket használjanak a rendszerhez való hozzáféréshez (ezt “brute-force” támadásnak nevezik). Fiókzárolási házirend beállítása:

- menjen a Start – > programok – > Felügyeleti eszközök – > helyi biztonsági házirend

- a fiók házirendek – > fiókzárolási házirendek alatt állítsa be az értékeket mindhárom opcióhoz. Három érvénytelen kísérlet 3 perces zárolási időtartammal ésszerű választás.