Usar contraseñas seguras

Las contraseñas seguras en cualquier cuenta con acceso a Escritorio remoto deben considerarse un paso obligatorio antes de habilitar el Escritorio remoto. Consulte las pautas de complejidad de contraseñas del campus para obtener consejos.

Use autenticación de dos factores

Los departamentos deben considerar el uso de un enfoque de autenticación de dos factores. Este tema está fuera del alcance de este artículo, pero las puertas de enlace de RD se pueden configurar para integrarse con la instancia de campus de DUO. Otras opciones disponibles sin soporte de campus serían un mecanismo simple para controlar la autenticación a través de tarjetas inteligentes basadas en certificados de dos factores. Este enfoque utiliza el propio host de escritorio remoto, junto con YubiKey y RSA como ejemplos.

Actualice su software

Una ventaja de usar Escritorio remoto en lugar de herramientas de administración remota de terceros es que los componentes se actualizan automáticamente con las últimas correcciones de seguridad en el ciclo de parches estándar de Microsoft. Asegúrese de que está ejecutando las últimas versiones del software del cliente y del servidor habilitando y auditando las actualizaciones automáticas de Microsoft. Si utiliza clientes de escritorio remoto en otras plataformas, asegúrese de que siguen siendo compatibles y de que tiene las versiones más recientes. Es posible que las versiones anteriores no admitan cifrado alto y que tengan otros fallos de seguridad.

Restringir el acceso mediante cortafuegos

Utilice cortafuegos (tanto de software como de hardware, cuando estén disponibles) para restringir el acceso a puertos de escucha de escritorio remoto (el valor predeterminado es TCP 3389). El uso de una puerta de enlace RDP es muy recomendable para restringir el acceso RDP a escritorios y servidores (consulte la discusión a continuación). Como alternativa para admitir la conectividad fuera del campus, puede usar el software VPN del campus para obtener una dirección IP del campus y agregar el grupo de direcciones de red VPN del campus a la regla de excepción de firewall RDP. Visite nuestra página para obtener más información sobre el servicio VPN del campus.

Habilitar la autenticación de nivel de red

Windows 10, Windows Server 2012 R2/2016/2019 también proporcionan Autenticación de nivel de red (NLA) de forma predeterminada. Es mejor dejar esto en su lugar, ya que NLA proporciona un nivel adicional de autenticación antes de que se establezca una conexión. Solo debe configurar servidores de escritorio remoto para permitir conexiones sin NLA si utiliza clientes de escritorio remoto en otras plataformas que no lo admiten.

-

NLA debe estar habilitada de forma predeterminada en Ventanas 10, Windows Server 2012 R2/2016/2019.

-

Para comprobarlo, puede consultar la configuración de Directiva de grupo Requerir autenticación de usuario para conexiones remotas mediante la autenticación a nivel de red que se encuentra en Equipo\Directivas \ Componentes de Windows \ Servicios de escritorio remoto\Host de sesión de escritorio remoto \ Seguridad. Esta configuración de directiva de grupo debe estar habilitada en el servidor que ejecuta el rol Host de sesión de escritorio remoto.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Limitar los usuarios que pueden iniciar sesión con Escritorio remoto

De forma predeterminada, todos los administradores pueden iniciar sesión en Escritorio remoto. Si tiene varias cuentas de administrador en su computadora, debe limitar el acceso remoto solo a aquellas cuentas que lo necesiten. Si el escritorio remoto no se utiliza para la administración del sistema, elimine todo el acceso administrativo a través de RDP y solo permita cuentas de usuario que requieran el servicio RDP. Para los departamentos que administran muchas máquinas, elimine de forma remota la cuenta de administrador local del acceso RDP at y agregue un grupo técnico en su lugar.

-

Haga clic en Inicio

-

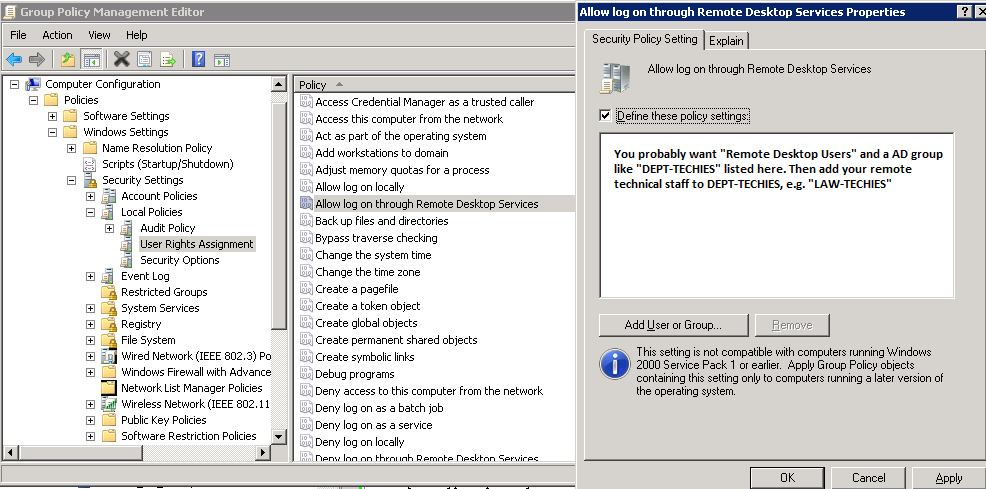

En Directivas locales Assignment > Asignación de derechos de usuario, vaya a » Permitir inicio de sesión a través de Terminal Services.»O» Permitir inicio de sesión a través de Servicios de Escritorio Remoto»

-

Quite el grupo Administradores y abandone el grupo Usuarios de escritorio remoto.

-

Utilice el panel de control del sistema para agregar usuarios al grupo Usuarios de escritorio remoto.

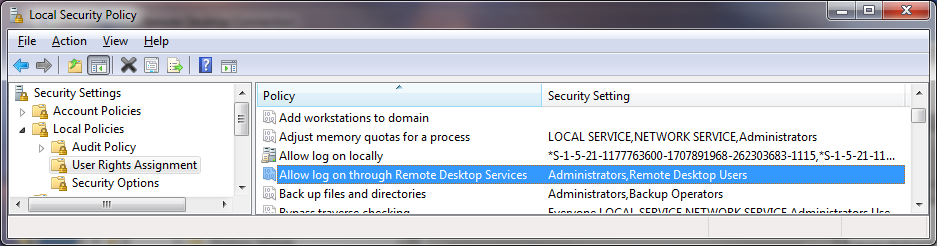

Un sistema operativo MS típico tendrá la siguiente configuración de forma predeterminada, como se ve en la Directiva de seguridad local:

El problema es que » Administradores «está aquí de forma predeterminada, y su cuenta de» Administrador local » está en administradores. Aunque se recomienda una convención de contraseñas para evitar contraseñas de administrador locales idénticas en la máquina local y controlar estrictamente el acceso a estas contraseñas o convenciones, el uso de una cuenta de administrador local para trabajar en una máquina de forma remota no registra ni identifica correctamente al usuario que usa el sistema. Lo mejor es anular la directiva de seguridad local con una configuración de Directiva de grupo.

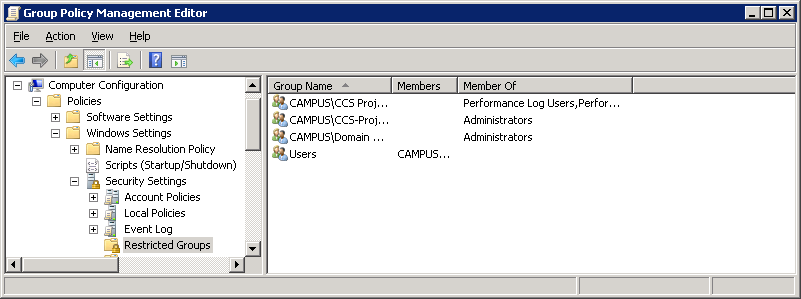

Para controlar el acceso a los sistemas, incluso más, el uso de «Grupos restringidos» a través de la Directiva de grupo también es útil.

Si utiliza una configuración de » Grupo restringido «para colocar su grupo, por ejemplo,» CAMPUS\LAW-TECHIES «en» Administradores «y» Usuarios de escritorio remoto», sus técnicos seguirán teniendo acceso administrativo de forma remota, pero siguiendo los pasos anteriores, ha eliminado la problemática» cuenta de administrador local » que tiene acceso RDP. En el futuro, cada vez que se agreguen máquinas nuevas en la unidad organizativa bajo el GPO, la configuración será correcta.

Establecer una política de bloqueo de cuenta

Al configurar su computadora para bloquear una cuenta para un número determinado de conjeturas incorrectas, ayudará a evitar que los hackers utilicen herramientas automáticas de adivinación de contraseñas para obtener acceso a su sistema (esto se conoce como ataque de «fuerza bruta»). Para establecer una política de bloqueo de cuenta:

- Vaya a Inicio Go> Programas Tools> Herramientas administrativas

- En Directivas de cuenta Under> Directivas de bloqueo de cuenta, establezca valores para las tres opciones. Tres intentos no válidos con una duración de bloqueo de 3 minutos son opciones razonables.