používejte silná hesla

silná hesla na všech účtech s přístupem ke vzdálené ploše by měla být považována za požadovaný krok před povolením vzdálené plochy. Tipy najdete v pokynech pro složitost hesel kampusu.

použijte dvoufaktorovou autentizaci

oddělení by měla zvážit použití dvoufaktorového autentizačního přístupu. Toto téma je nad rámec tohoto článku, ale brány RD lze nakonfigurovat tak, aby se integrovaly s instancí kampusu DUO. Další nepodporované možností kampusu k dispozici by byl jednoduchý mechanismus pro kontrolu ověřování pomocí čipových karet založených na dvoufaktorových certifikátech. Tento přístup využívá hostitele Vzdálené plochy sám, ve spojení s YubiKey a RSA jako příklady.

Aktualizujte svůj software

jednou z výhod použití vzdálené plochy namísto nástrojů vzdáleného administrátora 3rd je, že komponenty jsou automaticky aktualizovány nejnovějšími opravami zabezpečení ve standardním cyklu oprav Microsoft. Povolením a auditováním automatických aktualizací společnosti Microsoft se ujistěte, že používáte nejnovější verze klientského i serverového softwaru. Pokud používáte klienty vzdálené plochy na jiných platformách, ujistěte se, že jsou stále podporovány a že máte nejnovější verze. Starší verze nemusí podporovat vysoké šifrování a mohou mít další bezpečnostní chyby.

omezte přístup pomocí firewallů

použijte brány firewall (software i hardware, pokud jsou k dispozici) k omezení přístupu k portům pro poslech vzdálené plochy (výchozí je TCP 3389). Použití brány RDP je vysoce doporučeno pro omezení přístupu RDP ke stolním počítačům a serverům (viz diskuse níže). Jako alternativu k podpoře připojení mimo areál můžete pomocí softwaru campus VPN získat IP adresu kampusu a přidat fond síťových adres campus VPN do pravidla výjimky brány firewall RDP. Navštivte naši stránku pro více informací o campus VPN služby.

povolit ověřování na úrovni sítě

Windows 10, Windows Server 2012 R2 / 2016 / 2019 také ve výchozím nastavení poskytují ověřování na úrovni sítě (NLA). Nejlepší je nechat to na místě, protože NLA poskytuje další úroveň autentizace před navázáním spojení. Servery vzdálené plochy byste měli nakonfigurovat tak, aby umožňovaly připojení bez NLA, pouze pokud používáte klienty vzdálené plochy na jiných platformách, které ji nepodporují.

-

NLA by měla být ve výchozím nastavení povolenawindows 10, Windows Server 2012 R2 / 2016 / 2019.

-

Chcete-li zkontrolovat, můžete se podívat na Nastavení zásad skupiny vyžadovat ověření uživatele pro vzdálená připojení pomocí ověřování na úrovni sítě nalezené v počítači\Policies\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security. Toto nastavení zásad skupiny musí být povoleno na Serveru s rolí hostitele relace vzdálené plochy.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

omezte uživatele, kteří se mohou přihlásit pomocí Vzdálené plochy

ve výchozím nastavení se všichni Administrátoři mohou přihlásit ke vzdálené ploše. Pokud máte v počítači více účtů správce, měli byste omezit vzdálený přístup pouze k těm účtům, které to potřebují. Pokud se Vzdálená plocha nepoužívá pro správu systému, odeberte veškerý přístup pro správu prostřednictvím RDP a povolte pouze uživatelské účty vyžadující službu RDP. Pro oddělení, která spravují mnoho strojů na dálku, odeberte účet místního správce z RDP access at a místo toho přidejte technickou skupinu.

-

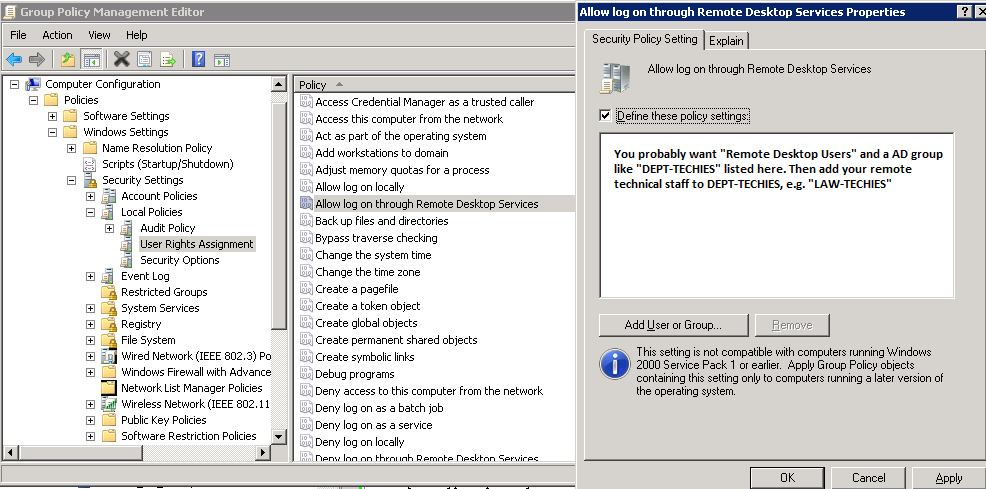

klikněte na Start–>programy–>nástroje pro správu — >zásady místního zabezpečení

-

v části Místní zásady–>Přiřazení uživatelských práv přejděte na „Povolit přihlášení prostřednictvím terminálových služeb.“Nebo“ Povolit přihlášení prostřednictvím služeb vzdálené plochy“

-

odeberte skupinu administrátoři a ponechte skupinu Uživatelé vzdálené plochy.

-

pomocí ovládacího panelu systému přidejte uživatele do skupiny uživatelů vzdálené plochy.

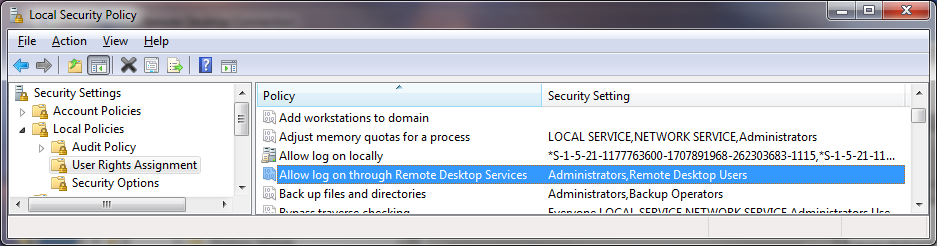

typický operační systém MS bude mít ve výchozím nastavení následující nastavení, jak je vidět v místních zásadách zabezpečení:

problém je v tom, že“ administrátoři „je zde ve výchozím nastavení a váš účet „místní správce“ je v administrátorech. Přestože se doporučuje konvence hesel, aby se zabránilo identickým místním administrátorským heslům na místním počítači a přísná kontrola přístupu k těmto heslům nebo konvencím, použití místního administrátorského účtu pro práci na počítači na dálku správně nezaznamenává a neidentifikuje uživatele pomocí systému. Nejlepší je přepsat Místní zásady zabezpečení nastavením zásad skupiny.

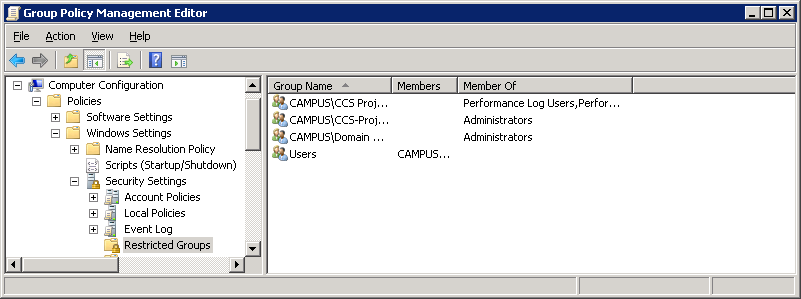

pro řízení přístupu k systémům je také užitečné používat „omezené skupiny“ prostřednictvím zásad skupiny.

pokud k umístění skupiny použijete nastavení „omezená skupina“, například „CAMPUS\LAW-TECHIES“ do „administrátoři“ a „uživatelé vzdálené plochy“, budou mít vaši technici stále vzdálený přístup pro správu, ale pomocí výše uvedených kroků jste odstranili problematický „účet místního správce“ s přístupem RDP. Do budoucna, kdykoli jsou v OU pod GPO přidány nové stroje, vaše nastavení budou správná.

nastavte zásady uzamčení účtu

nastavením počítače tak, aby zablokoval účet pro nastavený počet nesprávných odhadů, pomůžete hackerům zabránit v přístupu k vašemu systému pomocí automatizovaných nástrojů pro hádání hesel (toto je známé jako útok „hrubou silou“). Nastavení zásad uzamčení účtu:

- přejděte na Start–>programy–> nástroje pro správu–> zásady místního zabezpečení

- v části Zásady účtu — > zásady uzamčení účtu nastavte hodnoty pro všechny tři možnosti. Tři neplatné pokusy s trváním 3 minut výluky jsou rozumnou volbou.