używanie silnych haseł

silne hasła na wszystkich kontach z dostępem do pulpitu zdalnego należy uznać za wymagany krok przed włączeniem pulpitu zdalnego. Zapoznaj się z wytycznymi dotyczącymi złożoności haseł kampusu, aby uzyskać wskazówki.

Użyj uwierzytelniania dwuskładnikowego

działy powinny rozważyć zastosowanie metody uwierzytelniania dwuskładnikowego. Ten temat wykracza poza zakres tego artykułu, ale bramy RD można skonfigurować tak, aby integrowały się z instancją kampusu DUO. Inne nieobsługiwane przez dostępne opcje kampusu byłyby prostym mechanizmem kontrolowania uwierzytelniania za pomocą dwuskładnikowych kart inteligentnych opartych na certyfikatach. To podejście wykorzystuje samego hosta Pulpitu zdalnego, w połączeniu z YubiKey i RSA jako przykłady.

Zaktualizuj oprogramowanie

jedną z zalet korzystania z pulpitu zdalnego zamiast narzędzi zdalnego administratora innych firm jest to, że komponenty są automatycznie aktualizowane za pomocą najnowszych poprawek zabezpieczeń w standardowym cyklu poprawek firmy Microsoft. Upewnij się, że korzystasz z najnowszych wersji oprogramowania klienta i serwera, włączając i kontrolując automatyczne aktualizacje firmy Microsoft. Jeśli używasz klientów pulpitu zdalnego na innych platformach, upewnij się, że są one nadal obsługiwane i że masz najnowsze wersje. Starsze wersje mogą nie obsługiwać wysokiego szyfrowania i mogą mieć inne luki w zabezpieczeniach.

Ogranicz dostęp za pomocą zapór sieciowych

użyj zapór sieciowych (zarówno oprogramowania, jak i sprzętu, jeśli są dostępne), aby ograniczyć dostęp do portów nasłuchiwania pulpitu zdalnego (domyślnie jest to TCP 3389). Korzystanie z bramy RDP jest wysoce zalecane do ograniczania dostępu RDP do komputerów stacjonarnych i serwerów (patrz dyskusja poniżej). Jako alternatywę do obsługi łączności poza kampusem, możesz użyć oprogramowania campus VPN, aby uzyskać adres IP kampusu i dodać pulę adresów sieciowych campus VPN do reguły wyjątku zapory RDP. Odwiedź naszą stronę, aby uzyskać więcej informacji na temat usługi VPN kampusu.

Włącz uwierzytelnianie na poziomie sieci

Windows 10, Windows Server 2012 R2/2016/2019 domyślnie udostępnia również uwierzytelnianie na poziomie sieci (NLA). Najlepiej pozostawić to na miejscu, ponieważ NLA zapewnia dodatkowy poziom uwierzytelniania przed nawiązaniem połączenia. Należy skonfigurować serwery pulpitu zdalnego tak, aby zezwalały na połączenia bez NLA, jeśli używasz klientów pulpitu zdalnego na innych platformach, które go nie obsługują.

-

NLA powinna być domyślnie włączona w oknach 10, Windows Server 2012 R2 / 2016/2019.

-

aby sprawdzić ustawienia zasad grupy Wymagaj uwierzytelniania użytkownika dla połączeń zdalnych, korzystając z uwierzytelniania na poziomie sieci znalezionego w Computer \ Policies\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security. To ustawienie zasad grupy musi być włączone na serwerze, na którym działa rola Host sesji pulpitu zdalnego.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Ogranicz użytkowników, którzy mogą logować się za pomocą pulpitu zdalnego

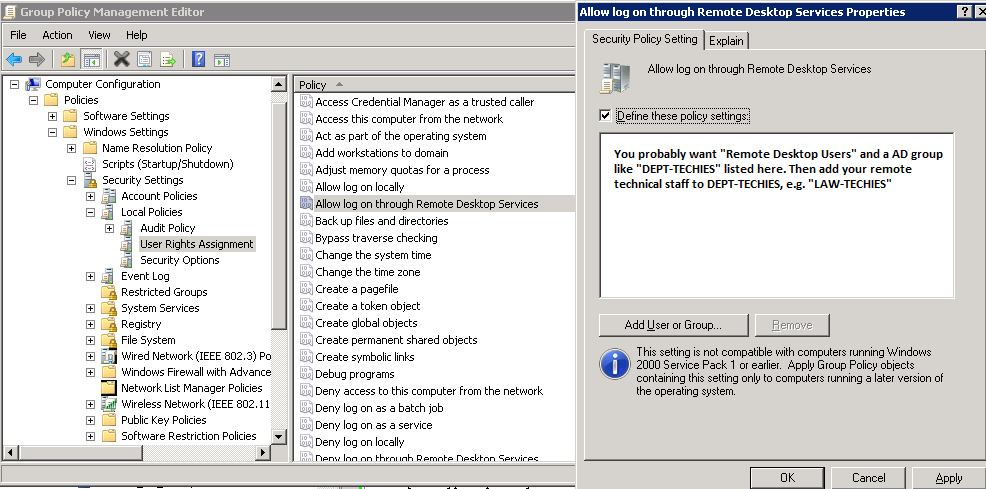

domyślnie wszyscy administratorzy mogą logować się do pulpitu zdalnego. Jeśli masz wiele kont administratora na komputerze, należy ograniczyć dostęp zdalny tylko do tych kont, które go potrzebują. Jeśli Pulpit Zdalny nie jest używany do administrowania systemem, Usuń Cały dostęp administracyjny za pośrednictwem protokołu RDP i Zezwalaj tylko na konta użytkowników wymagające usługi RDP. W przypadku działów, które zdalnie zarządzają wieloma maszynami, Usuń konto administratora lokalnego z RDP access at i dodaj grupę techniczną zamiast tego.

-

kliknij Start– > programy–> Narzędzia administracyjne–> lokalna polityka bezpieczeństwa

-

w Polityce lokalnej — >przypisanie praw użytkownika, przejdź do ” Zezwól na logowanie za pośrednictwem usług terminalowych.”Lub” Zezwalaj na logowanie za pośrednictwem usług pulpitu zdalnego”

-

Usuń grupę Administratorzy i pozostaw grupę Użytkownicy pulpitu zdalnego.

-

Panel sterowania systemu umożliwia dodawanie użytkowników do grupy Użytkownicy pulpitu zdalnego.

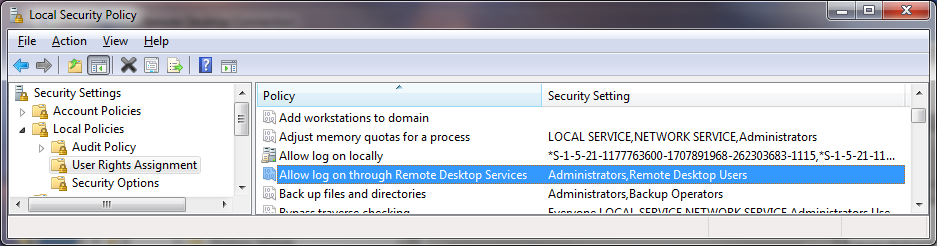

typowy system operacyjny MS będzie miał domyślnie następujące ustawienie, jak widać w lokalnych zasadach bezpieczeństwa:

problem polega na tym, że domyślnie znajduje się tutaj „Administratorzy”, a Twoje konto „administrator lokalny” znajduje się w obszarze administratorzy. Chociaż zaleca się stosowanie konwencji haseł w celu uniknięcia identycznych lokalnych haseł administratora na maszynie lokalnej i ścisłego kontrolowania dostępu do tych haseł lub konwencji, używanie lokalnego konta administratora do pracy zdalnej na maszynie nie rejestruje prawidłowo i nie identyfikuje użytkownika korzystającego z systemu. Najlepiej jest zastąpić lokalną politykę bezpieczeństwa ustawieniem zasady grupy.

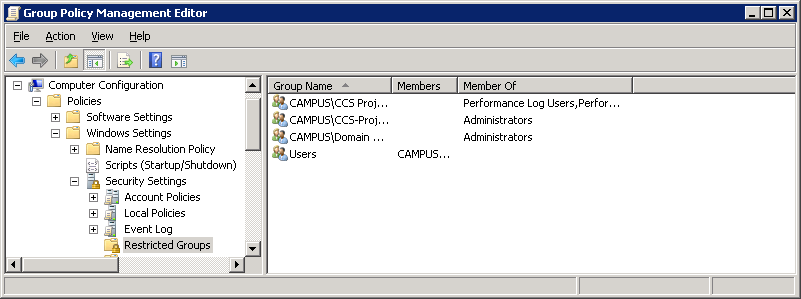

aby kontrolować dostęp do systemów, co więcej, pomocne jest również użycie „ograniczonych grup” za pomocą zasad grupy.

jeśli używasz ustawienia „Grupa ograniczona”, aby umieścić swoją grupę, np. „CAMPUS\LAW-TECHIES” w „Administratorzy” i „Użytkownicy pulpitu zdalnego”, twoi techie nadal będą mieli zdalny dostęp administracyjny, ale korzystając z powyższych kroków, usunąłeś problematyczne „lokalne konto administratora” z dostępem do RDP. W przyszłości, gdy nowe maszyny zostaną dodane w OU w ramach GPO, Twoje ustawienia będą poprawne.

Ustaw zasady blokowania konta

ustawiając komputer tak, aby zablokować konto dla określonej liczby błędnych domysłów, zapobiegniesz hakerom korzystającym z automatycznych narzędzi do zgadywania haseł przed uzyskaniem dostępu do systemu (jest to znane jako atak „brute-force”). Aby ustawić zasady blokowania konta:

- przejdź do Start–>programy–> Narzędzia administracyjne–> lokalna polityka bezpieczeństwa

- w sekcji Zasady konta–> Zasady blokady konta, ustaw wartości dla wszystkich trzech opcji. Trzy nieprawidłowe próby z 3-minutowym czasem trwania blokady to rozsądny wybór.