Verwenden Sie starke Passwörter

Starke Passwörter für alle Konten mit Zugriff auf den Remotedesktop sollten als erforderlicher Schritt betrachtet werden, bevor Sie den Remotedesktop aktivieren. Tipps finden Sie in den Richtlinien zur Komplexität von Campus-Kennwörtern.

Zwei-Faktor-Authentifizierung verwenden

Abteilungen sollten einen Zwei-Faktor-Authentifizierungsansatz in Betracht ziehen. Dieses Thema geht über den Rahmen dieses Artikels hinaus, aber RD-Gateways können für die Integration in die Campus-Instanz von DUO konfiguriert werden. Andere von Campus nicht unterstützte Optionen wären ein einfacher Mechanismus zur Steuerung der Authentifizierung über Zwei-Faktor-zertifikatsbasierte Smartcards. Dieser Ansatz verwendet den Remotedesktophost selbst in Verbindung mit YubiKey und RSA als Beispiele.

Aktualisieren Sie Ihre Software

Ein Vorteil der Verwendung von Remotedesktop anstelle von Remoteadministrationstools von 3rd-Anbietern besteht darin, dass Komponenten automatisch mit den neuesten Sicherheitsupdates im standardmäßigen Microsoft-Patchzyklus aktualisiert werden. Stellen Sie sicher, dass Sie die neuesten Versionen der Client- und Serversoftware ausführen, indem Sie automatische Microsoft-Updates aktivieren und überwachen. Wenn Sie Remotedesktopclients auf anderen Plattformen verwenden, stellen Sie sicher, dass diese weiterhin unterstützt werden und dass Sie über die neuesten Versionen verfügen. Ältere Versionen unterstützen möglicherweise keine hohe Verschlüsselung und weisen möglicherweise andere Sicherheitslücken auf.

Zugriff über Firewalls einschränken

Verwenden Sie Firewalls (sowohl Software als auch Hardware, sofern verfügbar), um den Zugriff auf Remotedesktop-Abhörports einzuschränken (Standard ist TCP 3389). Die Verwendung eines RDP-Gateways wird dringend empfohlen, um den RDP-Zugriff auf Desktops und Server einzuschränken (siehe Diskussion unten). Als Alternative zur Unterstützung der Konnektivität außerhalb des Campus können Sie die Campus VPN-Software verwenden, um eine Campus-IP-Adresse abzurufen und den Campus VPN-Netzwerkadressenpool zu Ihrer RDP-Firewall-Ausnahmeregel hinzuzufügen. Besuchen Sie unsere Seite für weitere Informationen über den Campus VPN-Dienst.

Authentifizierung auf Netzwerkebene aktivieren

Windows 10, Windows Server 2012 R2 / 2016 / 2019 bieten standardmäßig auch Authentifizierung auf Netzwerkebene (NLA). Es ist am besten, dies beizubehalten, da NLA eine zusätzliche Authentifizierungsebene bietet, bevor eine Verbindung hergestellt wird. Sie sollten Remotedesktopserver nur dann so konfigurieren, dass Verbindungen ohne NLA zulässig sind, wenn Sie Remotedesktopclients auf anderen Plattformen verwenden, die dies nicht unterstützen.

-

NLA sollte standardmäßig aktiviert seinWindows 10, Windows Server 2012 R2 / 2016/2019.

-

Um dies zu überprüfen, können Sie die Gruppenrichtlinieneinstellung Benutzerauthentifizierung für Remoteverbindungen erforderlich mithilfe der Authentifizierung auf Netzwerkebene unter Computer \ Richtlinien \ Windows-Komponenten \ Remotedesktopdienste \ Remotedesktopsitzungshost \ Sicherheit anzeigen. Diese Gruppenrichtlinieneinstellung muss auf dem Server aktiviert sein, auf dem die Remotedesktopsitzungshostrolle ausgeführt wird.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Benutzer beschränken, die sich mit Remotedesktop anmelden können

Standardmäßig können sich alle Administratoren bei Remotedesktop anmelden. Wenn Sie mehrere Administratorkonten auf Ihrem Computer haben, sollten Sie den Remotezugriff nur auf die Konten beschränken, die ihn benötigen. Wenn Remotedesktop nicht für die Systemadministration verwendet wird, entfernen Sie den gesamten administrativen Zugriff über RDP und erlauben Sie nur Benutzerkonten, die einen RDP-Dienst erfordern. Entfernen Sie für Abteilungen, die viele Computer remote verwalten, das lokale Administratorkonto aus RDP access at und fügen Sie stattdessen eine technische Gruppe hinzu.

-

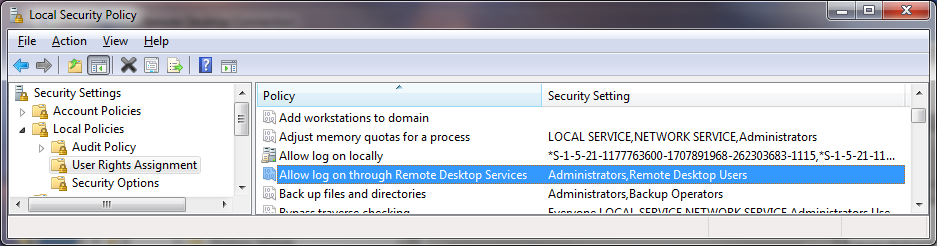

Klicken Sie auf Start–>Programme–>Verwaltung–>Lokale Sicherheitsrichtlinie

-

Gehen Sie unter Lokale Richtlinien – >Zuweisung von Benutzerrechten zu „Anmeldung über Terminaldienste zulassen“.“ Oder „Anmeldung über Remotedesktopdienste zulassen“

-

Entfernen Sie die Gruppe Administratoren und verlassen Sie die Gruppe Remotedesktopbenutzer.

-

Verwenden Sie die Systemsteuerung, um Benutzer zur Gruppe Remotedesktopbenutzer hinzuzufügen.

Ein typisches MS-Betriebssystem hat standardmäßig die folgende Einstellung, wie in der lokalen Sicherheitsrichtlinie angegeben:

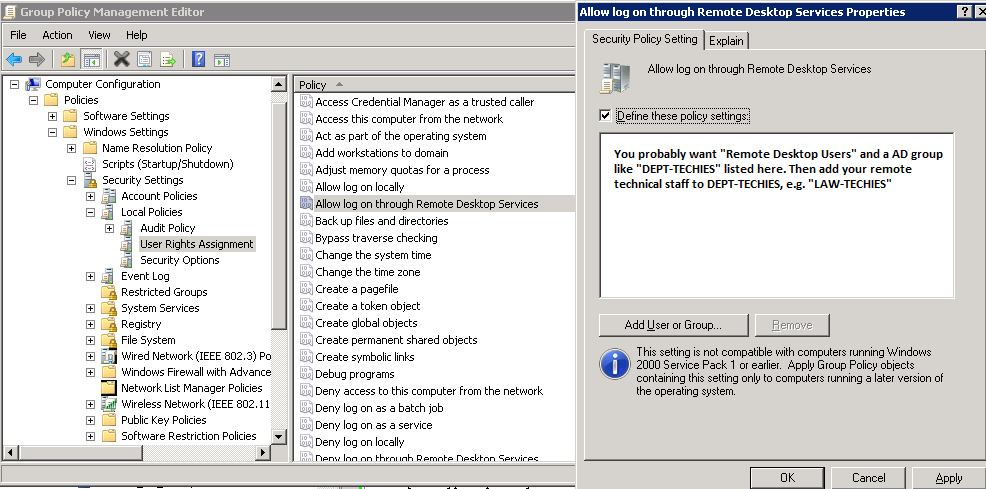

Das Problem ist, dass „Administratoren“ standardmäßig hier ist und sich Ihr „Lokaler Administrator“ -Konto in Administratoren befindet. Obwohl eine Kennwortkonvention zur Vermeidung identischer lokaler Administratorkennwörter auf dem lokalen Computer und zur strengen Kontrolle des Zugriffs auf diese Kennwörter oder Konventionen empfohlen wird, protokolliert und identifiziert die Verwendung eines lokalen Administratorkontos für die Remotearbeit auf einem Computer den Benutzer, der das System verwendet, nicht ordnungsgemäß. Es empfiehlt sich, die lokale Sicherheitsrichtlinie mit einer Gruppenrichtlinieneinstellung zu überschreiben.

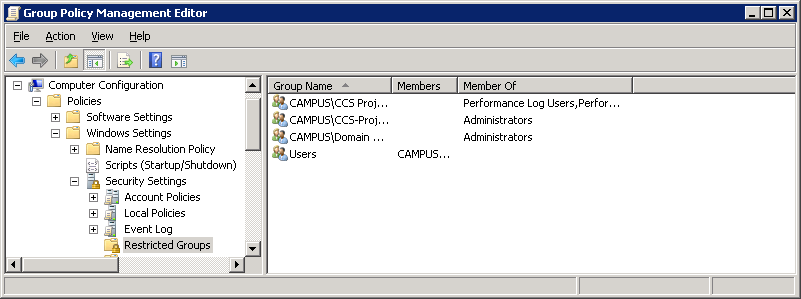

Um den Zugriff auf die Systeme noch besser zu steuern, ist auch die Verwendung von „eingeschränkten Gruppen“ über Gruppenrichtlinien hilfreich.

Wenn Sie eine Einstellung „Eingeschränkte Gruppe“ verwenden, um Ihre Gruppe zu platzieren, z. B. „CAMPUS \ LAW-TECHIES“ in „Administratoren“ und „Remotedesktopbenutzer“, haben Ihre Techies weiterhin remote Administratorzugriff, aber Mit den obigen Schritten haben Sie das problematische „lokale Administratorkonto“ mit RDP-Zugriff entfernt. Wenn in Zukunft neue Maschinen in der Organisationseinheit unter dem Gruppenrichtlinienobjekt hinzugefügt werden, sind Ihre Einstellungen korrekt.

Legen Sie eine Kontosperrrichtlinie fest

Indem Sie Ihren Computer so einstellen, dass ein Konto für eine bestimmte Anzahl falscher Vermutungen gesperrt wird, verhindern Sie, dass Hacker mithilfe automatisierter Tools zum Erraten von Kennwörtern Zugriff auf Ihr System erhalten (dies wird als „Brute-Force“ -Angriff bezeichnet). So legen Sie eine Kontosperrrichtlinie fest:

- Gehen Sie zu Start–>Programme–> Verwaltung–> Lokale Sicherheitsrichtlinie

- Legen Sie unter Kontorichtlinien–> Kontosperrrichtlinien Werte für alle drei Optionen fest. Drei ungültige Versuche mit einer Sperrdauer von 3 Minuten sind eine vernünftige Wahl.