brug stærke adgangskoder

stærke adgangskoder på alle konti med adgang til Remote Desktop skal betragtes som et nødvendigt trin, før du aktiverer Remote Desktop. Se retningslinjerne for kompleksitet af campus-adgangskode for tip.

brug tofaktorautentificering

afdelinger bør overveje at bruge en tofaktorautentificeringsmetode. Dette emne er uden for rammerne af denne artikel, men Rd-porte kan konfigureres til at integrere med campus-forekomsten af DUO. Andre tilgængelige campusindstillinger, der ikke understøttes, ville være en simpel mekanisme til styring af godkendelse via to-faktor certifikatbaserede smartcards. Denne tilgang udnytter Remote Desktop vært selv, i forbindelse med YubiKey og RSA som eksempler.

Opdater dit program

en fordel ved at bruge Remote Desktop i stedet for 3.parts remote admin værktøjer er, at komponenter opdateres automatisk med de nyeste sikkerhedsrettelser i standard Microsoft patch cyklus. Sørg for, at du kører de nyeste versioner af både klient-og serverprogrammet ved at aktivere og kontrollere automatiske Microsoft-opdateringer. Hvis du bruger eksterne desktopklienter på andre platforme, skal du sørge for, at de stadig understøttes, og at du har de nyeste versioner. Ældre versioner understøtter muligvis ikke høj kryptering og kan have andre sikkerhedsfejl.

Begræns adgang ved hjælp af brandvægge

brug brandvægge (både programmer og udstyr, hvor det er tilgængeligt) til at begrænse adgangen til fjernskrivebordslytteporte (standard er TCP 3389). Brug af en RDP-port anbefales stærkt til at begrænse RDP-adgang til desktops og servere (Se diskussion nedenfor). Som et alternativ til at understøtte forbindelse uden for campus kan du bruge campus VPN-programmet til at få en campus IP-adresse og tilføje campus VPN-netværksadressepuljen til din RDP-undtagelsesregel. Besøg vores side for mere information om campus VPN-tjenesten.

aktiver Netværksniveauautentificering

vinduer 10, vinduer Server 2012 R2/2016/2019 giver også Netværksniveauautentificering (NLA) som standard. Det er bedst at lade dette være på plads, da NLA giver et ekstra niveau af godkendelse, før der oprettes en forbindelse. Du bør kun konfigurere eksterne Desktopservere til at tillade forbindelser uden NLA, hvis du bruger eksterne desktopklienter på andre platforme, der ikke understøtter det.

-

NLA skal som standard være aktiveret påvinduer 10, vinduer Server 2012 R2 / 2016 / 2019.

-

for at kontrollere, at du kan se på gruppepolitikindstilling, kræves brugergodkendelse for fjernforbindelser ved hjælp af Netværksniveauautentificering, der findes på computeren\politikker\vinduer komponenter\Remote Desktop Services\Remote Desktop Session Host\sikkerhed. Denne gruppepolitikindstilling skal være aktiveret på den server, der kører rollen som vært for Remote Desktop Session.

-

https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/clients/remote-desktop-allow-access

Begræns brugere, der kan logge ind ved hjælp af Remote Desktop

som standard kan alle administratorer logge ind på Remote Desktop. Hvis du har flere administratorkonti på din computer, skal du kun begrænse fjernadgang til de konti, der har brug for det. Hvis Remote Desktop ikke bruges til systemadministration, skal du fjerne al administrativ adgang via RDP og kun tillade brugerkonti, der kræver RDP-service. For afdelinger, der administrerer mange maskiner eksternt fjerne den lokale administratorkonto fra RDP access at og tilføje en teknisk gruppe i stedet.

-

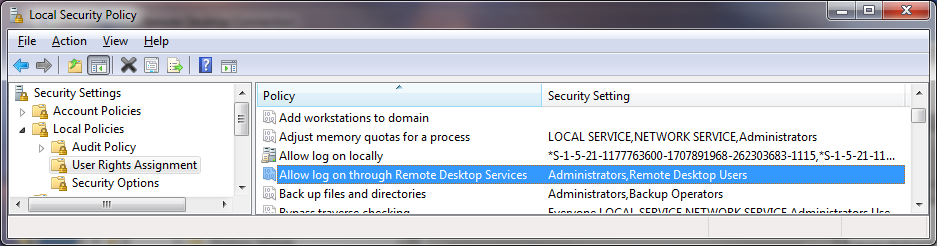

Klik på Start–> programmer–> Administrative værktøjer — > Lokal sikkerhedspolitik

-

under Lokale politikker–>tildeling af brugerrettigheder skal du gå til ” Tillad logon via Terminal Services.”Eller” Tillad logon via Remote Desktop Services”

-

Fjern gruppen Administratorer, og forlad gruppen brugere af Fjernskrivebord.

-

Brug systemets kontrolpanel til at føje brugere til gruppen brugere af Fjernskrivebord.

et typisk MS-operativsystem har som standard følgende indstilling som vist i den lokale sikkerhedspolitik:

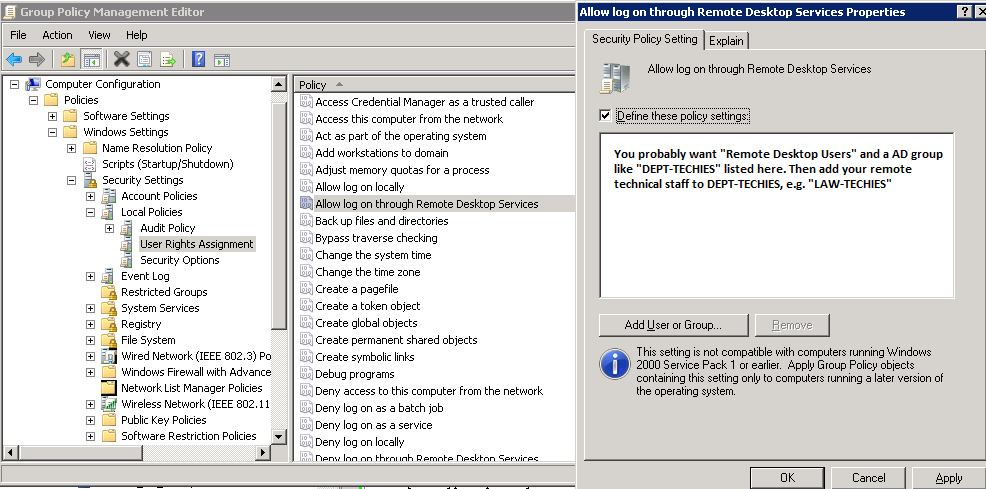

problemet er, at “administratorer” er her som standard, og din “lokale administrator” – konto er i administratorer. Selvom en adgangskodekonvention for at undgå identiske lokale administratoradgangskoder på den lokale maskine og tæt kontrol af adgangen til disse adgangskoder eller konventioner anbefales, at bruge en lokal administratorkonto til at arbejde på en maskine eksternt logger og identificerer ikke brugeren korrekt ved hjælp af systemet. Det er bedst at tilsidesætte den lokale sikkerhedspolitik med en gruppepolitisk indstilling.

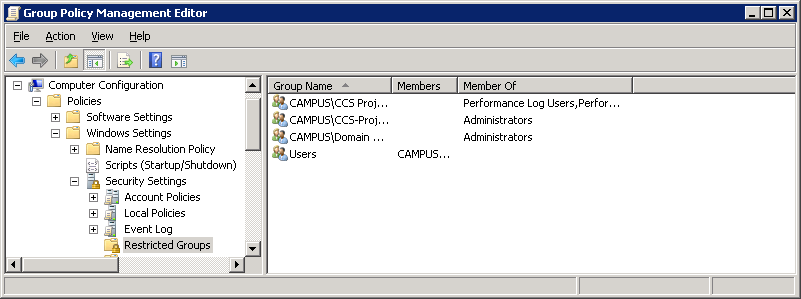

for at kontrollere adgangen til systemerne, endnu mere, er det også nyttigt at bruge “begrænsede grupper” via Gruppepolitik.

hvis du bruger en “begrænset gruppe” – indstilling til at placere din gruppe, f.eks. “CAMPUS\lov-TECHIES” i “administratorer” og “Fjernskrivebrugere”, vil dine teknikere stadig have administrativ adgang eksternt, men ved hjælp af ovenstående trin har du fjernet den problematiske “lokale administratorkonto” med RDP-adgang. Fremadrettet, når nye maskiner tilføjes i OU under GPO, vil dine indstillinger være korrekte.

Angiv en politik for spærring af konto

ved at indstille din computer til at låse en konto for et bestemt antal forkerte gæt, hjælper du med at forhindre hackere i at bruge automatiserede adgangskodegætningsværktøjer i at få adgang til dit system (Dette er kendt som et “brute-force” – angreb). Sådan indstilles en politik for spærring af konto:

- gå til Start–>programmer–> Administrative værktøjer–> Lokal sikkerhedspolitik

- under Kontopolitikker– > politikker for spærring af konti skal du angive værdier for alle tre indstillinger. Tre ugyldige forsøg med 3 minutters lockout varigheder er rimelige valg.