Qu’est-ce qu’un certificat numérique ?

Un certificat numérique, également appelé certificat de clé publique, est utilisé pour lier cryptographiquement la propriété d’une clé publique à l’entité qui la possède. Les certificats numériques servent à partager des clés publiques à utiliser pour le chiffrement et l’authentification.Les certificats numériques

comprennent la clé publique en cours de certification, des informations d’identification sur l’entité propriétaire de la clé publique, des métadonnées relatives au certificat numérique et une signature numérique de la clé publique créée par l’émetteur du certificat.

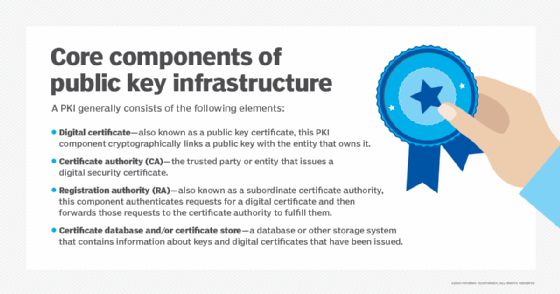

La distribution, l’authentification et la révocation des certificats numériques sont les fonctions principales de l’infrastructure à clés publiques (ICP), le système qui distribue et authentifie les clés publiques.

La cryptographie à clé publique dépend de paires de clés : une clé privée détenue par le propriétaire et utilisée pour la signature et le déchiffrement et une clé publique pouvant être utilisée pour chiffrer les données envoyées au propriétaire de la clé publique ou authentifier les données signées du titulaire du certificat. Le certificat numérique permet aux entités de partager leur clé publique afin qu’elle puisse être authentifiée.

Les certificats numériques sont utilisés le plus souvent dans les fonctions de cryptographie à clé publique pour initialiser les connexions SSL (Secure Sockets Layer) entre les navigateurs Web et les serveurs Web. Les certificats numériques sont également utilisés pour le partage des clés utilisées pour le cryptage à clé publique et l’authentification des signatures numériques.

Tous les principaux navigateurs Web et serveurs Web utilisent des certificats numériques pour garantir que les acteurs non autorisés n’ont pas modifié le contenu publié et pour partager des clés pour chiffrer et déchiffrer le contenu Web. Les certificats numériques sont également utilisés dans d’autres contextes, en ligne et hors ligne, pour fournir une assurance cryptographique et la confidentialité des données.

Les certificats numériques pris en charge par les environnements d’exploitation mobiles, les ordinateurs portables, les tablettes, les appareils de l’Internet des objets (IoT) et les applications réseau et logicielles aident à protéger les sites Web, les réseaux sans fil et les réseaux privés virtuels.

Comment les certificats numériques sont-ils utilisés ?

Les certificats numériques sont utilisés de la manière suivante:

- Les cartes de crédit et de débit utilisent des certificats numériques intégrés à puce qui se connectent aux commerçants et aux banques pour garantir la sécurité et l’authenticité des transactions effectuées.

- Les entreprises de paiement numérique utilisent des certificats numériques pour authentifier leurs guichets automatiques, leurs kiosques et leurs équipements de point de vente sur le terrain avec un serveur central dans leur centre de données.

- Les sites Web utilisent des certificats numériques pour la validation de domaine afin de montrer qu’ils sont fiables et authentiques.

- Les certificats numériques sont utilisés dans le courrier électronique sécurisé pour identifier un utilisateur à un autre et peuvent également être utilisés pour la signature électronique de documents. L’expéditeur signe numériquement l’e-mail et le destinataire vérifie la signature.

- Les fabricants de matériel informatique intègrent des certificats numériques dans des modems câblés pour aider à prévenir le vol de services à large bande grâce au clonage d’appareils.

À mesure que les cybermenaces augmentent, de plus en plus d’entreprises envisagent d’attacher des certificats numériques à tous les appareils IoT qui fonctionnent en périphérie et au sein de leurs entreprises. Les objectifs sont de prévenir les cybermenaces et de protéger la propriété intellectuelle.

Qui peut émettre un certificat numérique ?

Une entité peut créer sa propre ICP et émettre ses propres certificats numériques, en créant un certificat auto-signé. Cette approche peut être raisonnable lorsqu’une organisation maintient sa propre ICP pour émettre des certificats pour son propre usage interne. Mais les autorités de certification (AC) – considérées comme des tiers de confiance dans le contexte d’une ICP – émettent la plupart des certificats numériques. L’utilisation d’un tiers de confiance pour émettre des certificats numériques permet aux individus d’étendre leur confiance dans l’autorité de certification aux certificats numériques qu’elle émet.

Certificats numériques par rapport aux signatures numériques

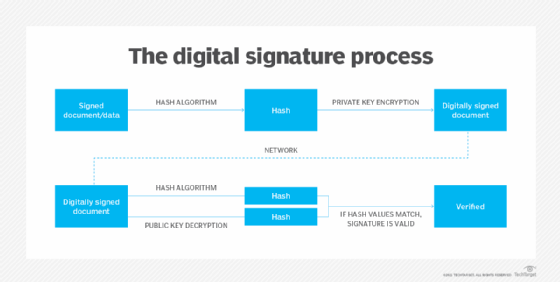

La cryptographie à clé publique prend en charge plusieurs fonctions différentes, notamment le cryptage et l’authentification, et permet une signature numérique. Les signatures numériques sont générées à l’aide d’algorithmes de signature de données afin qu’un destinataire puisse confirmer de manière irréfutable que les données ont été signées par un détenteur de clé publique particulier.

Les signatures numériques sont générées en hachant les données à signer avec un hachage cryptographique unidirectionnel ; le résultat est ensuite chiffré avec la clé privée du signataire. La signature numérique intègre ce hachage chiffré, qui ne peut être authentifié ou vérifié qu’en utilisant la clé publique de l’expéditeur pour déchiffrer la signature numérique, puis en exécutant le même algorithme de hachage unidirectionnel sur le contenu signé. Les deux hachages sont ensuite comparés. Si elles correspondent, cela prouve que les données étaient inchangées par rapport à leur signature et que l’expéditeur est le propriétaire de la paire de clés publiques utilisée pour les signer.

Une signature numérique peut dépendre de la distribution d’une clé publique sous la forme d’un certificat numérique, mais il n’est pas obligatoire que la clé publique soit transmise sous cette forme. Cependant, les certificats numériques sont signés numériquement et ils ne doivent pas être approuvés à moins que la signature puisse être vérifiée.

Quels sont les différents types de certificats numériques ?

Les serveurs Web et les navigateurs Web utilisent trois types de certificats numériques pour s’authentifier sur Internet. Ces certificats numériques sont utilisés pour lier un serveur Web pour un domaine à la personne ou à l’organisation propriétaire du domaine. Ils sont généralement appelés certificats SSL même si le protocole de sécurité de la couche Transport a remplacé SSL. Les trois types sont les suivants:

- Les certificats SSL validés par domaine (DV) offrent le moins d’assurance sur le titulaire du certificat. Les demandeurs de certificats SSL DV doivent seulement démontrer qu’ils ont le droit d’utiliser le nom de domaine. Bien que ces certificats puissent garantir que le titulaire du certificat envoie et reçoit des données, ils ne fournissent aucune garantie sur l’identité de cette entité.

- Les certificats SSL validés par l’organisation (OV) fournissent des assurances supplémentaires sur le titulaire du certificat. Ils confirment que le demandeur a le droit d’utiliser le domaine. Les demandeurs de certificats SSL OV subissent également une confirmation supplémentaire de leur propriété du domaine.

- Les certificats SSL à validation étendue (EV) ne sont émis qu’après que le demandeur a prouvé son identité à la satisfaction de l’autorité de certification. Le processus de vérification vérifie l’existence de l’entité qui demande le certificat, s’assure que l’identité correspond aux enregistrements officiels et est autorisée à utiliser le domaine, et confirme que le propriétaire du domaine a autorisé la délivrance du certificat.

Les méthodes et critères exacts suivis par les autorités de certification pour fournir ces types de certificats SSL pour les domaines Web évoluent à mesure que l’industrie des CA s’adapte aux nouvelles conditions et applications.

Il existe également d’autres types de certificats numériques utilisés à des fins différentes:

- Des certificats de signature de code peuvent être délivrés aux organisations ou aux personnes qui publient des logiciels. Ces certificats sont utilisés pour partager des clés publiques qui signent du code logiciel, y compris des correctifs et des mises à jour logicielles. Les certificats de signature de code certifient l’authenticité du code signé.

- Les certificats clients, également appelés ID numérique, sont délivrés aux individus pour lier leur identité à la clé publique du certificat. Les individus peuvent utiliser ces certificats pour signer numériquement des messages ou d’autres données. Ils peuvent également utiliser leurs clés privées pour chiffrer des données que les destinataires peuvent déchiffrer à l’aide de la clé publique du certificat client.

Avantages du certificat numérique

Les certificats numériques offrent les avantages suivants:

- Confidentialité. Lorsque vous chiffrez des communications, les certificats numériques protègent les données sensibles et empêchent les informations d’être vues par ceux qui ne sont pas autorisés à les consulter. Cette technologie protège les entreprises et les particuliers disposant d’un grand nombre de données sensibles.

- Facilité d’utilisation. Le processus de certification numérique est largement automatisé.

- Rentabilité. Par rapport à d’autres formes de cryptage et de certification, les certificats numériques sont moins chers. La plupart des certificats numériques coûtent moins de 100 annually par année.

- Flexibilité. Les certificats numériques n’ont pas besoin d’être achetés auprès d’une autorité de certification. Pour les organisations qui souhaitent créer et maintenir leur propre pool interne de certificats numériques, une approche à faire soi-même de la création de certificats numériques est réalisable.

Limitations des certificats numériques

Certaines limitations des certificats numériques sont les suivantes:

- Sécurité. Comme tout autre moyen de dissuasion de sécurité, les certificats numériques peuvent être piratés. Le moyen le plus logique pour qu’un piratage de masse se produise est si l’autorité de certification numérique émettrice est piratée. Cela donne aux mauvais acteurs une rampe d’accès pour pénétrer dans le référentiel de certificats numériques que l’autorité héberge.

- Performances lentes. Il faut du temps pour authentifier les certificats numériques et les chiffrer et les déchiffrer. Le temps d’attente peut être frustrant.

- Intégration. Les certificats numériques ne sont pas une technologie autonome. Pour être efficaces, ils doivent être correctement intégrés aux systèmes, aux données, aux applications, aux réseaux et au matériel. Ce n’est pas une mince tâche.

- Gestion. Plus une entreprise utilise de certificats numériques, plus il est nécessaire de les gérer et de suivre ceux qui arrivent à échéance et doivent être renouvelés. Des tiers peuvent fournir ces services, ou les entreprises peuvent choisir de faire le travail elles-mêmes. Mais cela peut coûter cher.

Découvrez comment les attaques de synchronisation peuvent être utilisées pour casser des clés de chiffrement.