Das Ziel dieses Handbuchs ist es, zu zeigen, wie Sie ein Passwort für eine Zip-Datei unter Kali Linux knacken.

Standardmäßig enthält Kali die Tools zum Knacken von Passwörtern für diese komprimierten Archive, nämlich das Dienstprogramm fcrackzip, John the Ripper und eine Wortliste. Folgen Sie uns in der Schritt-für-Schritt-Anleitung unten, da wir zwei verschiedene Methoden zum Knacken des Passworts einer ZIP-Datei zeigen.

In diesem Tutorial lernen Sie:

- Welche Tools werden verwendet, um passwortgeschützte ZIP-Dateien zu knacken?

- So knacken Sie das Zip-Passwort mit John the Ripper

- So knacken Sie das Zip-Passwort mit fcrackzip

| Kategorie | Anforderungen, Konventionen oder verwendete Softwareversion |

|---|---|

| System | Kali Linux |

| Software | fcrackzip, John der Ripper, wortliste |

| Sonstiges | Privilegierter Zugriff auf Ihr Linux-System als root oder über den Befehl sudo. |

| Konventionen | # – erfordert, dass bestimmte Linux-Befehle mit Root-Rechten ausgeführt werden, entweder direkt als Root-Benutzer oder mithilfe des Befehls sudo$ – erfordert, dass bestimmte Linux-Befehle als regulärer nicht privilegierter Benutzer ausgeführt werden |

Tools zum Knacken von ZIP-Dateien

Sowohl das Dienstprogramm fcrackzip als auch John the Ripper können zum Knacken kennwortgeschützter Zip-Dateien verwendet werden. Sie können beide oder nur Ihr bevorzugtes Tool ausprobieren. Diese Dienstprogramme können Wortlisten verwenden, um einen Wörterbuchangriff gegen die ZIP-Datei zu starten.

Die meisten oder alle dieser Dienstprogramme sollten sich bereits auf Ihrem System befinden, aber Sie können die erforderlichen Pakete mit den folgenden Befehlen installieren oder aktualisieren.

$ sudo apt update$ sudo apt install john fcrackzip wordlists

John the Ripper verwendet automatisch seine eigene Wortliste in /usr/share/john/password.lst. Sie können immer eine andere Wortliste verwenden, z. B. eine benutzerdefinierte oder eine andere Datei in Kali. Verwenden Sie den folgenden Befehl, um schnell alle Wortlisten auf Ihrem System zu finden.

$ locate wordlist

Die einzige andere Sache, die Sie benötigen, um loszulegen, ist eine passwortgeschützte ZIP-Datei. Wenn Sie noch keine haben, aber folgen möchten, verwenden Sie die folgenden Befehle, um eine Beispieldatei zu erstellen.

$ touch file1.txt file2.txt file3.txt$ zip -e secret_files.zip file1.txt file2.txt file3.txt

Sie müssen ein Passwort eingeben. Wenn Sie etwas Kompliziertes wählen, kann das Knacken von Passwörtern viel länger dauern. Für dieses Beispiel wählen wir etwas Einfaches wie „letmein“.

Nachdem die Dienstprogramme installiert sind und unsere Zip-Datei darauf wartet, geknackt zu werden, fahren wir mit dem folgenden Hacking-Prozess fort.

Zip-Passwort mit John the Ripper knacken

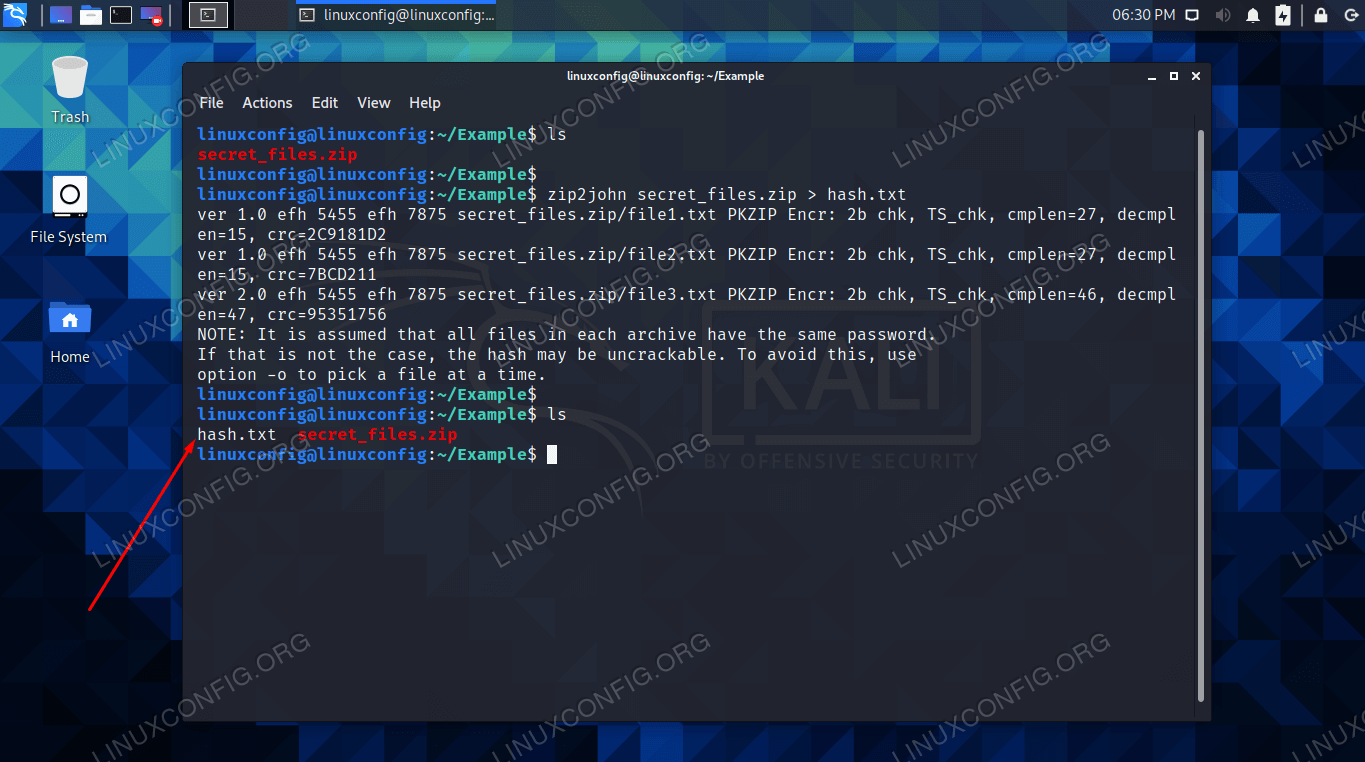

- Der erste Schritt besteht darin, eine Hash-Datei unserer passwortgeschützten Zip-Datei zu erstellen. Verwenden Sie das Dienstprogramm

zip2john, um eine zu generieren.$ zip2john secret_files.zip > hash.txt

- Der Passwort-Cracking-Prozess wird tatsächlich gegen die Hash-Datei gestartet, nicht gegen die Zip-Datei. Verwenden Sie den folgenden Befehl, um den Prozess mit

johnzu starten.$ john hash.txt

John konnte das Passwort erfolgreich finden und listet das Ergebnis in seiner Ausgabe auf.

Wenn Sie bereits eine Vorstellung davon haben, wie das Kennwort für Ihre Datei lautet, kann es weitaus effizienter sein, eine benutzerdefinierte Wortlistendatei zu verwenden. Eine weitere beliebte Wahl ist das Rockyou.txt-Datei. Sie können John anweisen, diese Datei mit dem folgenden Befehl zu verwenden:

$ john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt

Weitere Optionen finden Sie in Johns Hilfeausgabe.

$ john --help

Zip-Passwort mit fcrackzip knacken

- Um fcrackzip mit dem Rockyou zu verwenden.txt wordlist, verwenden Sie die folgende Befehlssyntax. Es ist nicht erforderlich, eine Hash-Datei zu generieren, wie es bei John der Fall war.

$ fcrackzip -u -D -p /usr/share/wordlists/rockyou.txt secret_files.zip

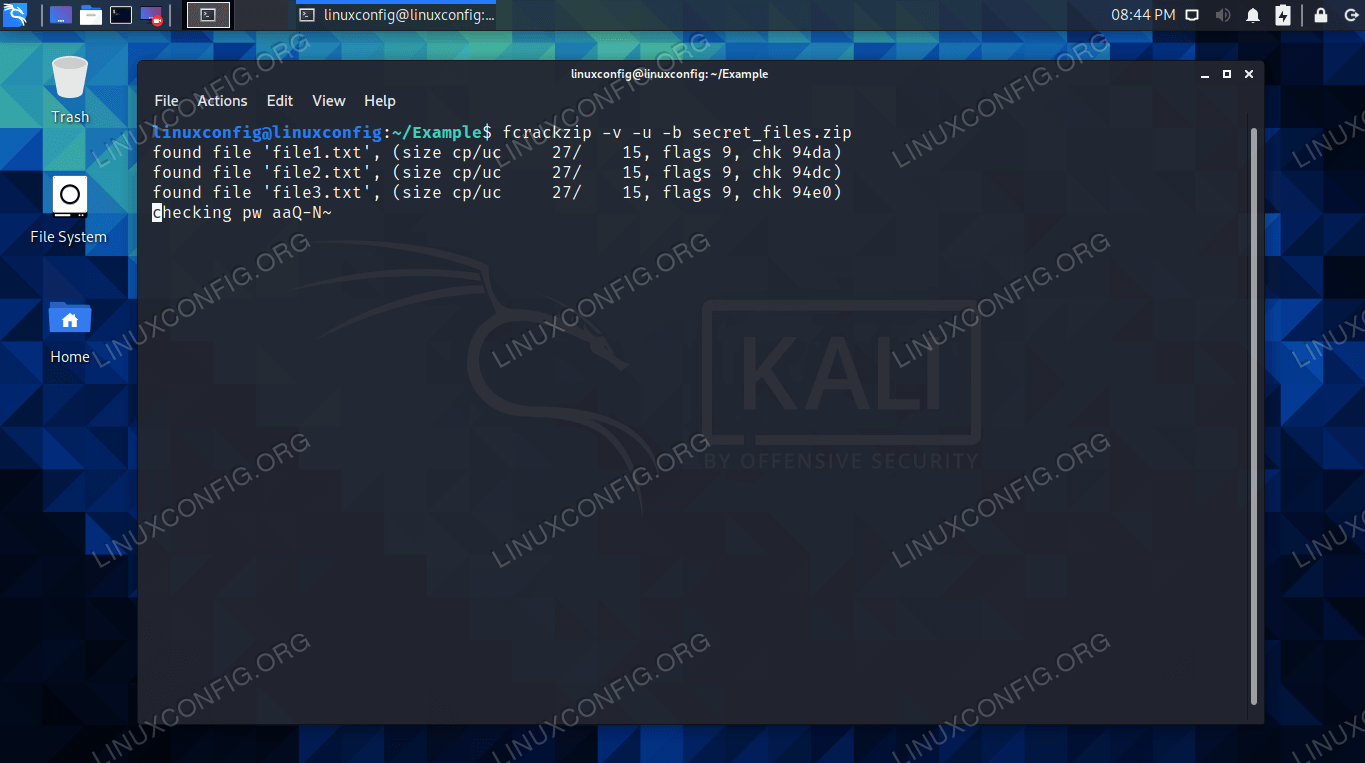

- Um einen Brute-Force-Angriff zu verwenden, können Sie die Option

-bverwenden. Es funktioniert gut mit der Option-v(ausführlich), sodass Sie sehen können, welches Kennwort derzeit getestet wird. Diese Methode wird wahrscheinlich sehr lange dauern, da sie nur nach zufälligen Zeichenfolgen anstelle von gängigen Passwörtern testet.$ fcrackzip -v -u -b secret_files.zip

Wenn Sie kein Glück haben, können Sie immer eine andere Wortliste ausprobieren. Eine angepasste mit verdächtigen Passwörtern wird immer am besten funktionieren. Führen Sie den folgenden Befehl aus, um weitere Optionen für fcrackzip anzuzeigen.

$ fcrackzip -help

Abschließende Gedanken

In diesem Handbuch haben wir zwei Tools unter Kali Linux gesehen, mit denen passwortgeschützte Zip-Dateien geknackt werden können. Wir haben auch gelernt, wie man verschiedene Wortlisten mit diesen Tools verwendet, was den Prozess beschleunigen kann.

Ein sicheres Passwort wird immer noch schwer zu knacken sein und es kann lange dauern, bis Ihr System das Passwort gefunden hat. Schwächere Passwörter können normalerweise in kurzer Zeit entweder mit John the Ripper oder fcrackzip geknackt werden.